Vous voulez faire du pentest, mais vous avez l’impression que chaque personne conseille une liste d’outils différente, et que tout le monde parle une langue secrète ? Rassurez-vous : c’est normal. Le pentesting (test d’intrusion) est un domaine très vaste, et les outils pentesting servent surtout à vous faire gagner du temps… à condition de savoir quand les utiliser.

- Comprendre rapidement quels outils pentesting choisir selon votre objectif, sans vous disperser ni perdre du temps à tout installer.

- Avoir une vue claire et organisée des outils essentiels, avec des liens directs pour approfondir avec un tutoriel uniquement ce qui vous est utile.

- Suivre une logique simple pour enchaîner vos tests proprement, et gagner en confiance dès vos premières pratiques.

Dans ce guide, je vous propose une liste d’outil pentesting classée par catégories, avec des explications simples, et des liens vers nos tutoriels et ressources pour apprendre à les utiliser. L’objectif n’est pas de vous noyer sous 200 noms, mais de vous aider à construire une boîte à outils logique.

Prenez ça comme une carte. Vous n’avez pas besoin de tout maîtriser dès aujourd’hui. Vous avez juste besoin de savoir “quel outil pentest utiliser à quelle étape de vos analyses”, et c’est exactement ce qu’on va faire ensemble.

- Avant de commencer : un petit rappel important

- Le workflow recommandé : Simple et efficace !

- Les outils pentesting indispensables pour débuter

- 1. Reconnaissance et OSINT (les infos avant d’attaquer)

- 2. Scan réseau et ports (comprendre ce qui est exposé)

- 3. Audit web rapide (repérer les problèmes évidents)

- 4. Enumération de contenu (dossiers, fichiers, endpoints)

- 5. Analyse et modification des requêtes HTTP (le cœur du pentest web)

- 6. Failles web ciblées (XSS, SQLi… avec outils spécialisés)

- 7. Mots de passe, wordlists et cracking (avec méthode)

- 8. Terminal et hygiène de travail (le vrai super-pouvoir)

- Comment choisir le bon outil de pentesting sans se perdre

- Aller plus loin avec nos articles du Créa-Blog

- Votre boîte à outils ne fait pas le pentester, vous oui

Avant de commencer : un petit rappel important

Un outil de pentesting n’est pas “un outil pour pirater”. C’est un outil pour tester la sécurité, comprendre les faiblesses possibles, et apprendre à mieux se protéger. C’est comme un contrôle technique : ce n’est pas le contrôle qui casse la voiture, c’est lui qui évite la catastrophe plus tard.

Et surtout, gardez une règle en tête : un bon pentester ne spamme pas des scans au hasard. Il suit une méthode, il note tout, il vérifie ses résultats, et il reste propre. Prêt à vous lancer à la quête des Bug Bounty ?

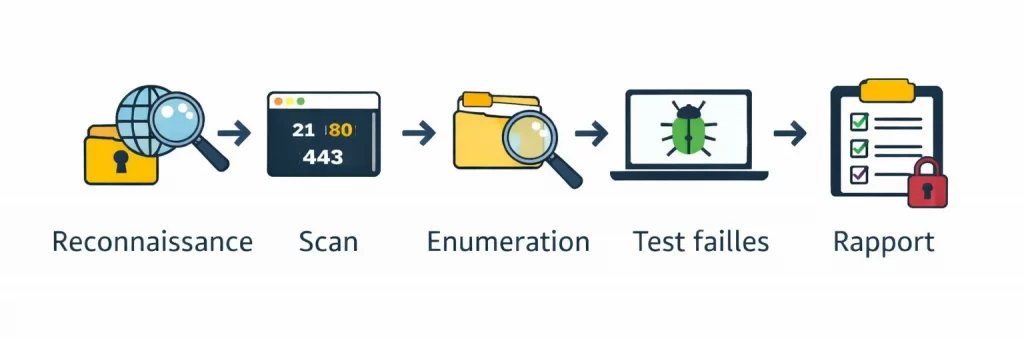

Le workflow recommandé : Simple et efficace !

Avant de lister les outils, je vous donne un mini workflow pour débutant, parce que c’est lui qui va donner du sens à toute la suite.

Un pentest classique suit souvent ces étapes :

- D’abord, on collecte des infos sur la cible (sans la toucher trop fort).

- Ensuite, on scanne ce qui est visible (ports, services, sous-domaines).

- Puis on cherche des failles connues,

- on teste des points précis (XSS, SQL, fichiers cachés),

- et enfin on rédige un rapport clair avec des preuves et des recommandations.

C’est exactement à ça que servent les outils de pentest : vous aider à faire chaque étape plus vite, plus proprement, et avec moins d’oublis.

Les outils pentesting indispensables pour débuter

Quand on débute, le piège c’est de vouloir tout installer. Mauvaise idée : vous allez perdre du temps, vous disperser, et vous dégoûter.

Si vous deviez commencer avec une base solide d’outil pentesting, voici ce que je conseille :

Nmap pour comprendre les ports et les services, parce que c’est la porte d’entrée vers tout le reste. SubFinder ou Amass pour découvrir les sous-domaines. GoBuster pour explorer des dossiers et fichiers souvent oubliés. WhatWeb pour identifier les technologies d’un site. Nikto pour repérer rapidement des points faibles classiques sur un serveur web. Et enfin Burp Suite ou Caido (plus moderne et agréable) pour analyser et modifier les requêtes HTTP.

Avec ça, vous pouvez déjà faire des tests très sérieux, sans partir dans tous les sens.

Les outils les plus utilisés (ceux que vous verrez partout)

Certains outils sont devenus des “classiques” du pentesting. Ils sont cités dans presque tous les articles, toutes les formations, et toutes les discussions. Non pas parce qu’ils sont “magiques”, mais parce qu’ils sont fiables, polyvalents, et qu’ils existent depuis longtemps.

Dans les plus connus, on retrouve Nmap, Nuclei, Naabu, httpx, Wireshark, SQLMap, Nikto, Gobuster, … ainsi que John the Ripper ou Hydra pour les mots de passe. Pour le web, les suites type Burp Suite restent très populaires, mais Caido monte très fort grâce à sa simplicité. Sans oublier le célèbre Metsploit !

Si vous voulez avoir un socle “standard”, c’est une excellente idée de commencer par ceux-là.

Les outils que j’utilise dans mon workflow

Je vais être honnête : dans la vraie vie, on n’utilise pas 40 outils par jour. On utilise quelques outils clés, et on alterne selon ce qu’on découvre.

Typiquement, une session ressemble souvent à ça : SubFinder ou Amass pour élargir la cible, puis Nmap pour comprendre ce qui tourne. Ensuite GoBuster pour voir si des pages “oubliées” traînent, WhatWeb pour identifier le stack, et Caido pour inspecter tout ce qui passe entre le navigateur et le serveur.

Et si je dois tester une faille précise, je sors les outils spécialisés : DalFox pour la XSS, SQLMap pour la SQLi, ou John the Ripper si je tombe sur des hashes ou des dumps de mots de passe (dans un cadre légal, évidemment).

Les outils sont puissants, mais la rigueur fait toute la différence.

DVWA : S’entrainer légalement

Si vous débutez en pentest et que vous voulez apprendre sans prendre le moindre risque, le meilleur réflexe est de vous entraîner sur un environnement volontairement vulnérable, installé en local. C’est exactement ce que propose DVWA : un terrain d’exercice parfait pour comprendre concrètement les failles web les plus courantes et progresser étape par étape. Je vous conseille de suivre mon guide complet sur DVWA, qui vous explique comment l’installer, le configurer et vous entraîner efficacement, même en partant de zéro.

1. Reconnaissance et OSINT (les infos avant d’attaquer)

La reconnaissance, c’est l’étape où vous récupérez un maximum d’informations avant de lancer quoi que ce soit de “bruyant”. Ça sert à comprendre la cible, à trouver des sous-domaines, et à repérer des services exposés.

Un bon outil pentest dans cette phase doit vous aider à découvrir des portes d’entrée “oubliées”, comme un sous-domaine de staging, une ancienne API, ou un serveur de test laissé ouvert.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| WhoIs | Obtenir des infos publiques sur un domaine (registrar, dates, contacts) | Au début, pour faire de l’OSINT et comprendre l’historique du domaine |

| SubFinder | Trouver des sous-domaines rapidement | Au tout début, pour élargir la surface d’attaque |

| Amass | Trouver des sous-domaines avec une approche plus complète | Quand vous voulez être plus “exhaustif” |

| nslookup | Interroger le DNS (liens domaines ↔ IP) | Pour comprendre où pointe un domaine |

| goSearch | Vérifier si un compte ou une donnée apparaît dans des leaks | Pour compléter une phase OSINT sans brute force |

L’erreur classique du débutant ici, c’est de croire que “sous-domaines = jackpot”. En réalité, la plupart seront propres. Mais parfois, il suffit d’un seul sous-domaine mal configuré pour trouver une faille exploitable.

2. Scan réseau et ports (comprendre ce qui est exposé)

C’est probablement la catégorie la plus importante quand on découvre une cible. Un outil pentesting comme Nmap sert à répondre à une question toute simple : “qu’est-ce qui écoute, et qu’est-ce que ça raconte ?”.

Scanner des ports, ce n’est pas “attaquer”, c’est analyser. Vous cherchez des services ouverts : un serveur web, un SSH, une base de données, un service oublié… et ensuite vous creusez.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| Nmap | Scanner les ports et identifier les services | Dès que vous avez une IP ou un domaine |

| Wireshark | Observer le trafic réseau (sniffing) | Quand vous devez comprendre un échange réseau |

Si vous êtes débutant, je vous conseille de vraiment prendre le temps avec Nmap. Une grande partie du pentest repose sur votre capacité à lire les résultats et à vous poser les bonnes questions : “Pourquoi ce port est ouvert ? Est-ce normal ? Est-ce à jour ? Est-ce accessible depuis l’extérieur ?”.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?3. Audit web rapide (repérer les problèmes évidents)

Quand vous tombez sur un site web, vous voulez rapidement savoir si “ça sent bon” ou si “ça sent la vieille config”. C’est exactement le rôle des scanners simples.

Attention : ces outils donnent des indices. Ils ne donnent pas une vérité absolue. Un outil de pentest peut vous signaler un risque, mais c’est à vous de vérifier si c’est réellement exploitable.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| Nikto | Scanner un serveur web pour repérer des failles classiques | Au début d’un audit web |

| WhatWeb | Identifier les technologies utilisées par un site | Quand vous voulez comprendre le stack |

| WPScan | Scanner un site WordPress pour repérer plugins/thèmes vulnérables | Quand vous auditez un site WordPress et cherchez des failles connues |

Ce genre d’étape vous évite de perdre du temps. Par exemple, si WhatWeb vous montre un CMS ou un framework précis, vous pouvez orienter vos tests vers les vulnérabilités connues de cette techno.

4. Enumération de contenu (dossiers, fichiers, endpoints)

Ici, l’idée est simple : beaucoup de sites ont des pages ou des dossiers “non liés” dans le menu, mais accessibles quand même. Un dossier d’admin, un backup zip, un vieux fichier oublié, une route d’API…

C’est une étape où vous pouvez trouver des perles. Et parfois, vous trouvez surtout des “erreurs 403”, mais c’est le jeu.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| GoBuster | Tester l’existence de chemins / dossiers / fichiers | Quand vous explorez un site |

Le piège du débutant ici, c’est de lancer un scan gigantesque avec une énorme wordlist, puis de se retrouver avec 20 000 résultats inutiles. Mieux vaut une recherche propre, ciblée, et bien interprétée.

5. Analyse et modification des requêtes HTTP (le cœur du pentest web)

Si vous deviez retenir une seule idée : le pentest web, c’est souvent comprendre et manipuler des requêtes HTTP.

Et c’est là qu’un outil de pentest comme Caido devient un meilleur ami. Vous pouvez intercepter, modifier, rejouer une requête, observer les cookies, les tokens, les headers, les réponses serveur… Bref, vous voyez la vraie vie derrière le navigateur.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| Caido | Proxy moderne pour analyser et rejouer des requêtes | Quand vous testez une appli web sérieusement |

Vous verrez qu’avec un proxy, vous comprenez d’un coup des choses qui semblaient floues : pourquoi un formulaire échoue, comment une API répond, où passent les paramètres sensibles, et à quel moment la sécurité doit intervenir.

6. Failles web ciblées (XSS, SQLi… avec outils spécialisés)

Une fois que vous avez cartographié la cible, vous allez tester des vulnérabilités précises. Et là, vous avez deux approches : tester manuellement, ou utiliser un outil pentesting spécialisé.

L’idéal, surtout quand on apprend, c’est de faire les deux : comprendre d’abord, automatiser ensuite.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| DalFox | Scanner et confirmer des failles XSS | Quand vous suspectez une XSS |

| SQLMap | Tester automatiquement des failles SQL | Quand vous suspectez une injection SQL |

Ces outils peuvent aller vite, très vite. C’est puissant, mais ça doit rester contrôlé. Sur une cible réelle, il faut toujours rester prudent : certains tests peuvent casser une appli fragile, ou déclencher des alertes de sécurité. Un bon outil de pentest, c’est aussi un outil qu’on utilise avec respect.

7. Mots de passe, wordlists et cracking (avec méthode)

C’est une partie qui fascine souvent les débutants. Et je comprends : “craquer un mot de passe”, ça fait très cinéma. Sauf qu’en vrai, c’est surtout un travail méthodique, parfois long, et très dépendant de la qualité des mots de passe.

L’objectif n’est pas de “forcer”, mais d’évaluer une résistance. Est-ce que les mots de passe sont faibles ? Est-ce qu’un hash est craquable ? Est-ce que les politiques sont sérieuses ?

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| John the Ripper | Tester des mots de passe ou des hashes | Quand vous avez des hashes ou des dumps autorisés |

| rockyou.txt | Wordlist très connue en pentest | Pour tester des mots de passe faibles |

| BruteForceAI | Tester un formulaire (attaque contrôlée) | Quand vous auditez un formulaire de connexion légalement |

| Hydra | Tester des mots de passe en ligne (bruteforce sur services) | Quand vous auditez un service (SSH/FTP/HTTP) avec autorisation |

Le conseil le plus important ici, c’est de garder une approche responsable. Un test de mot de passe, ça se fait avec autorisation, avec un cadre, et idéalement sur un environnement prévu pour ça. Sinon, vous risquez surtout d’apprendre la mauvaise leçon : celle des ennuis.

8. Terminal et hygiène de travail (le vrai super-pouvoir)

On n’en parle pas assez, mais une énorme différence entre “je teste un truc au hasard” et “je fais un pentest propre”, c’est votre maîtrise du terminal.

Le terminal ne sert pas juste à faire joli sur une capture. Il sert à automatiser, filtrer, organiser, répéter des tests, et gagner un temps fou.

| Outil | À quoi il sert (simplement) | Quand l’utiliser |

|---|---|---|

| grep | Filtrer des résultats et trouver une info dans un fichier | Quand vous analysez des logs ou outputs |

| nano | Modifier rapidement un fichier | Quand vous faites un ajustement simple |

| chmod | Gérer les permissions | Quand vous travaillez sur Linux et scripts |

| Homebrew | Installer des outils facilement (Mac) | Pour installer et gérer vos outils |

| Tor (terminal) | Tester une navigation via Tor | Pour des tests spécifiques et légaux |

Ce n’est pas la partie la plus “sexy”, mais c’est souvent celle qui vous fait passer un cap. Le jour où vous savez trier des résultats, enregistrer proprement vos scans, et reprendre un audit sans repartir de zéro… vous sentez que vous progressez réellement.

Comment choisir le bon outil de pentesting sans se perdre

Quand vous voyez une liste comme celle-ci, votre cerveau peut faire un petit bug. C’est normal. Alors voici une règle simple.

Si vous débutez, privilégiez d’abord les outils de pentest qui vous apprennent quelque chose sur la logique du web et du réseau : Nmap, GoBuster, WhatWeb, Caido. Ce sont des outils qui vous obligent à comprendre ce que vous faites.

Ensuite seulement, ajoutez des outils spécialisés comme SQLMap ou DalFox. Ils sont excellents, mais ils peuvent donner l’illusion que “tout est automatique”, alors que non.

Enfin, gardez en tête qu’un outil pentesting ne remplace pas une méthode. Il la sert.

Aller plus loin avec nos articles du Créa-Blog

- Hacker légalement : Le Bug Bounty

- Dictionnaire du hacking

- 10 Failles les plus courantes

- Détecter une Faille XSS

- Apprendre la cryptographie – Tutoriel complet (12 Chapitres)

- Challenge : Craquer un hash

Votre boîte à outils ne fait pas le pentester, vous oui

À la fin, la meilleure “liste d’outil pentesting”, ce n’est pas celle qui contient le plus de noms. C’est celle qui vous correspond et qui vous aide à progresser sans vous disperser. Vous pouvez avoir tous les outils du monde, si vous n’avez pas de méthode, vous allez tourner en rond. À l’inverse, avec seulement quelques bons outils de pentest bien compris, vous pouvez déjà réaliser des audits très propres.

Ce que je vous recommande maintenant, c’est simple : choisissez un petit workflow, refaites-le plusieurs fois, et habituez-vous à noter vos résultats comme un pro. Même sur des environnements de test. Vous allez voir, au bout de quelques sessions, votre cerveau se met à “lire” une cible différemment, et c’est là que le déclic arrive.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi