Vous avez peut-être déjà entendu parler de rockyou.txt sans vraiment savoir ce que c’était, ni pourquoi ce simple fichier texte est devenu aussi célèbre dans le monde de la cybersécurité. Rassurez-vous, vous n’êtes pas seul. Pour beaucoup de débutants, le mot “wordlist” évoque quelque chose de flou, presque mystérieux, réservé aux experts en hoodie devant un terminal noir. Rockyou.txt est simplement un dictionnaire de mots de passe.

- Comprendre pourquoi certains mots de passe tombent en quelques secondes et comment éviter de reproduire les mêmes erreurs que la majorité des utilisateurs.

- Acquérir une vision claire et concrète des wordlists pour mieux évaluer la solidité de vos propres mots de passe ou de ceux que vous gérez.

- Développer une vraie culture de base en cybersécurité, utile aussi bien pour un usage personnel que pour des projets web ou professionnels.

Pourtant, derrière ce nom un peu intimidant se cache un concept très simple, presque banal : une liste de mots de passe que de vraies personnes ont réellement utilisés. Et c’est justement là que tout devient intéressant… et parfois inquiétant.

Téléchargement rapide + usage légal :

- Sur Kali :

/usr/share/wordlists/rockyou.txt.gz - Sur Github : ZacHeller

- Décompresser :

gzip -d rockyou.txt.gz - ⚠️ Usage uniquement légal/pédagogique

- Outils : John the ripper / Hashcat / Hydra

Dans ce guide, je vais vous expliquer pas à pas ce qu’est le fichier rockyou.txt, à quoi il sert, pourquoi il est encore utilisé aujourd’hui, et comment il s’intègre dans des outils concrets. Nous partirons de zéro. Avant de l’utiliser, voici ce que contient réellement rockyou.txt (et pourquoi ça marche autant).

- Qu’est-ce qu’une wordlist de mots de passe ?

- Votre mot de passe serait-il dans rockyou.txt ?

- Où peut-on télécharger le fichier rockyou.txt ?

- Pourquoi rockyou.txt est-il encore pertinent ?

- Avec quels outils utilise-t-on rockyou.txt ?

- Exemple concret avec John the Ripper

- Existe-t-il des équivalents français de rockyou.txt ?

- Comment créer votre propre “rockyou.txt”

- Exercices et défis avec le fichier rockyou.txt !

- Rockyou.txt et apprentissage de la sécurité

Qu’est-ce qu’une wordlist de mots de passe ?

Avant de parler de rockyou.txt, il faut comprendre ce qu’est une wordlist. Le principe est très simple : une wordlist est un fichier texte qui contient une liste de mots, ligne par ligne. Dans le contexte de la sécurité informatique, ces mots sont généralement des mots de passe potentiels.

Imaginez un énorme carnet où seraient notés des mots de passe comme “123456”, “password”, “azerty”, “marseille”, ou encore “julien1992”. Pris séparément, ces mots paraissent évidents, presque ridicules. Pourtant, utilisés à grande échelle, ils deviennent redoutablement efficaces.

Pourquoi ? Parce que beaucoup d’humains choisissent leurs mots de passe avec des habitudes prévisibles. Un prénom, une date de naissance, un mot simple, parfois une petite variation avec un chiffre à la fin. Une wordlist exploite exactement ce comportement humain.

C’est là qu’intervient rockyou.txt.

Votre mot de passe serait-il dans rockyou.txt ?

Votre mot de passe est-il “trop courant” ?

Test rapide (sans rien envoyer au serveur) : on compare votre saisie à une mini-liste Top 500 de mots de passe ultra fréquents (type “rockyou”).

Astuce : un bon mot de passe = long, unique, et idéalement une phrase (pas un mot du dictionnaire + chiffres).

Erreurs fréquentes : les mots de passe qui tombent en 2 secondes

On pense souvent qu’un mot de passe “ça va”, parce qu’il n’est pas exactement “123456”. Sauf qu’en pratique, les attaques par dictionnaire (type rockyou) et leurs variantes testent en priorité tout ce que les humains font naturellement… c’est-à-dire des choix prévisibles.

Le classique, c’est le prénom + une année. Typiquement : julien1992. Sur le papier, ça a l’air personnel, donc “unique”. En réalité, c’est l’un des schémas les plus testés au monde : un prénom courant + une date de naissance ou une année “au hasard”. Les outils essaient ces combinaisons automatiquement, et très vite.

Autre piège : une ville. marseille, paris, toulouse… C’est simple à retenir, oui. Mais c’est justement ce qui le rend fragile : ce sont des mots du dictionnaire, et les dictionnaires sont faits pour ça. Les attaquants ne devinent pas votre ville préférée : ils testent des milliers de villes en quelques secondes.

Il y a aussi le grand gagnant des mots de passe “faciles” : un clavier. azerty, qwerty, azertyuiop… On croit être malin parce que ce n’est pas un “mot” à proprement parler, mais c’est extrêmement connu. Ce sont même des entrées de base dans les listes de mots de passe fuités, parce que tout le monde a déjà eu cette idée.

Et puis il y a le combo le plus trompeur : un mot simple + un chiffre. password1, bonjour2, azerty3. On a l’impression d’avoir “complexifié”. Sauf que les outils testent justement les variantes les plus courantes : ajout de 1, de 123, d’une année, d’un point d’exclamation… Ce n’est pas de la magie : c’est juste statistique. Les humains font toujours les mêmes “petites variations”, donc les attaques les essaient en premier.

La règle simple à retenir

Si vous ne voulez retenir qu’une seule chose, retenez celle-ci : 12+ caractères, une phrase, unique, gestionnaire + 2FA.

Une phrase de passe (longue, naturelle, facile à mémoriser) tient beaucoup mieux qu’un “mot + chiffre”. Et surtout : elle doit être unique par site. Si vous réutilisez le même mot de passe partout, une seule fuite suffit à tout ouvrir.

La méthode la plus simple au quotidien, c’est : un gestionnaire de mots de passe pour générer et stocker, et le 2FA(double authentification) pour ajouter une seconde barrière. Même si quelqu’un trouve votre mot de passe, il lui manque encore la clé.

L’origine du fichier rockyou.txt

Le fichier rockyou.txt provient d’une fuite de données survenue en 2009, liée au site RockYou, une entreprise qui développait des applications pour les réseaux sociaux. Suite à une faille de sécurité, plus de 30 millions de mots de passe ont été exposés… et surtout stockés en clair, sans aucun chiffrement.

Autrement dit, les mots de passe étaient lisibles tels quels. Une catastrophe du point de vue de la sécurité, mais une mine d’or pour comprendre comment les utilisateurs créent réellement leurs mots de passe.

Ces mots de passe ont ensuite été regroupés dans un fichier texte : rockyou.txt. Depuis, ce fichier est devenu une référence dans le domaine de l’audit de sécurité et des tests de résistance des mots de passe.

Lorsqu’on ouvre rockyou.txt pour la première fois, beaucoup de débutants sourient. On y retrouve des mots de passe qu’ils ont eux-mêmes déjà utilisés un jour. Et là, souvent, le sourire disparaît.

À quoi sert rockyou.txt aujourd’hui ?

Il est important de clarifier un point essentiel : rockyou.txt n’est pas destiné à pirater “au hasard”. Il est principalement utilisé dans un cadre pédagogique, de test ou d’audit de sécurité.

Les professionnels de la cybersécurité s’en servent pour vérifier si un système résiste à des mots de passe faibles. En clair, on simule ce que ferait un attaquant peu sophistiqué mais réaliste : tester des mots de passe courants avant tout.

Si un compte tombe avec un mot de passe présent dans rockyou.txt, cela signifie que le mot de passe était beaucoup trop faible. Et donc que le système ou l’utilisateur doit être corrigé.

Dans un contexte d’apprentissage, rockyou.txt permet aussi de comprendre concrètement pourquoi “motdepasse123” est une très mauvaise idée.

Où peut-on télécharger le fichier rockyou.txt ?

Aujourd’hui, rockyou.txt est très facilement accessible. Il est notamment fourni par défaut dans certaines distributions de sécurité comme Kali Linux.

Sur un système Kali Linux, le fichier se trouve généralement dans le dossier /usr/share/wordlists/. Il est souvent compressé sous forme de fichier .gz pour gagner de la place, car il contient plusieurs millions de lignes.

Même sans Kali Linux, on peut trouver des versions de rockyou.txt sur des dépôts publics dédiés à la sécurité, comme des collections de wordlists utilisées pour l’apprentissage ou les tests.

Il faut cependant rester vigilant : on télécharge toujours ce type de fichier depuis une source reconnue, et uniquement pour un usage légal et pédagogique.

Et pour finir cette partie, voyons où vous pouvez télécharger légalement des wordlists comme rockyou.txt ou d’autres dictionnaires de mots de passe. Ces fichiers, lorsqu’ils sont utilisés dans un cadre pédagogique ou de sécurité autorisé, sont accessibles librement sur Internet à partir de sources reconnues.

Vous pouvez télécharger rockyou.txt depuis plusieurs dépôts publics sur GitHub. Par exemple, il existe un dépôt nommé rockyou.txt wordlist qui héberge ce fichier en format compressé ou brut, prêt à être utilisé avec vos outils de tests de mots de passe. Vous pouvez consulter ce dépôt ici :

Une autre ressource très complète est la collection SecLists, maintenue par la communauté et regroupant de nombreuses listes pour la sécurité, dont plusieurs wordlists de mots de passe utilisables dans différents contextes (longueurs, thèmes, variantes, etc.). Ce dépôt est très utile si vous souhaitez aller au-delà de rockyou.txt ou explorer des listes adaptées à différents usages :

Enfin, si vous cherchez des listes plus adaptées au français, sachez qu’il existe aussi des projets qui se concentrent sur les mots de passe les plus courants dans l’espace francophone. Un exemple est le projet Richelieu, qui propose des listes de mots de passe typiquement français, comme french_passwords_top1000.txt ou french_passwords_top20000.txt, que vous pouvez télécharger depuis ce dépôt :

Ces ressources sont des bases importantes pour apprendre, tester et comprendre comment fonctionnent les wordlists dans le domaine de la cybersécurité, tout en restant dans un cadre légal et pédagogique.

Pour allez plus loin à propos du fichier rockyou.txt :

- Hashé un mot de passe

- MD5 vs SHA vs bcrypt

- Attaque brute force vs dictionnaire

- La listes des outils essentiels de pentesting

- Challenge : Craquer un hash

Pourquoi rockyou.txt est-il encore pertinent ?

Vous pourriez vous dire : “Mais ce fichier date de 2009, il doit être dépassé.” En réalité, pas tant que ça.

Les technologies évoluent vite, mais les habitudes humaines beaucoup moins. Les mots de passe faibles d’hier ressemblent énormément à ceux d’aujourd’hui. Prénoms, villes, suites de chiffres, claviers… tout cela reste tristement d’actualité.

C’est précisément pour cette raison que rockyou.txt est encore utilisé comme base dans de nombreux outils. Il agit comme un miroir de nos mauvaises pratiques numériques.

Et c’est aussi pour cela que comprendre rockyou.txt, c’est déjà faire un grand pas vers de meilleurs mots de passe.

Avec quels outils utilise-t-on rockyou.txt ?

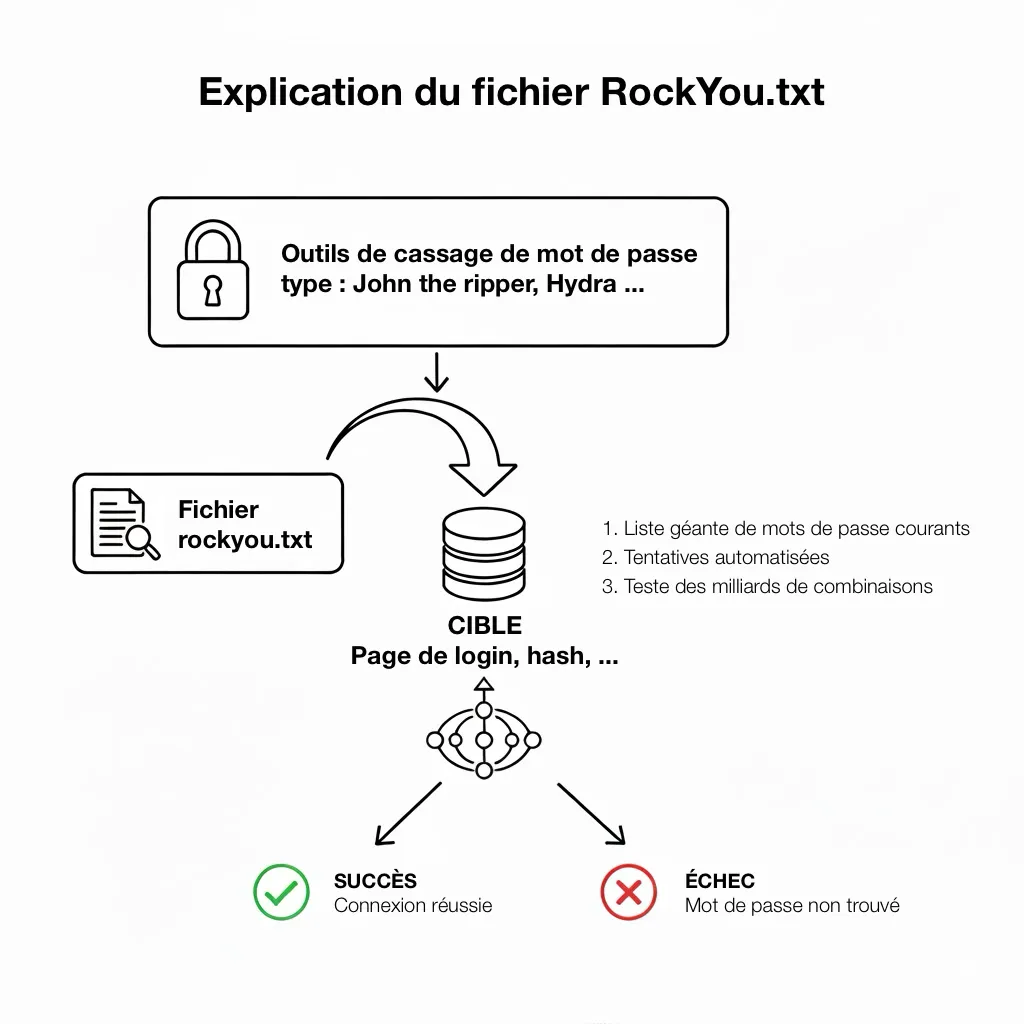

Maintenant que vous comprenez ce qu’est une wordlist et d’où vient le fichier rockyou.txt, il est temps de répondre à une question très concrète : avec quels outils le fichier rockyou.txt est-il utilisé ?

Dans la pratique, rockyou.txt sert principalement de “carburant” à des logiciels spécialisés dans les tests de mots de passe. Ces outils prennent une wordlist, puis testent chaque mot de passe, un par un, contre un compte, un fichier chiffré ou un hash. On appelle cela une attaque par dictionnaire. Le mot “attaque” peut faire peur, mais dans un cadre légal et pédagogique, il s’agit surtout d’un test de robustesse.

- John the Ripper : Crackage de mots de passe à partir de hash avec attaque par dictionnaire

- Hashcat : Crackage de hash haute performance (CPU/GPU) à l’aide de wordlists

- Hydra : Attaques par dictionnaire sur services réseau (SSH, FTP, HTTP, etc.)

- Medusa : Bruteforce modulaire sur services réseau, alternative à Hydra

- Burp Suite (Intruder) : Tests d’authentification et attaques par dictionnaire sur applications Web

- OWASP ZAP : Fuzzing et attaques par dictionnaire sur formulaires et services Web

- WFuzz : Fuzzing et bruteforce de paramètres HTTP avec dictionnaire

- fcrackzip : Crackage de fichiers ZIP protégés par mot de passe

- rarcrack : Crackage d’archives RAR, ZIP et 7z

- Aircrack-ng : Crackage de clés Wi-Fi WPA/WPA2 par attaque par dictionnaire

- CeWL : Génération de wordlists ciblées à partir de sites Web (complément à rockyou.txt)

- Crunch : Génération de wordlists personnalisées pour attaques par dictionnaire

- Metasploit : Bruteforce et attaques automatisées via modules exploitables

- sqlmap : Tests d’injection SQL avec support ponctuel des wordlists

Parmi les outils les plus connus, deux noms reviennent très souvent. Le premier est John the Ripper, souvent abrégé en “John”. Le second est Hashcat. Les deux poursuivent le même objectif, mais avec des approches légèrement différentes.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?John the Ripper est souvent recommandé aux débutants, car son fonctionnement est assez simple à comprendre. Hashcat, lui, est extrêmement puissant et rapide, mais demande un peu plus de rigueur et de compréhension technique, notamment lorsqu’on commence à jouer avec les cartes graphiques.

Crackage de mots de passe (usage principal)

Avec John the Ripper :

- L’outil historique du cracking

- Supporte nativement

rockyou.txt - Hash supportés : MD5, SHA-1, bcrypt, NTLM, etc.

- Très utilisé en CTF et audit

Exemple :

john --wordlist=rockyou.txt hash.txtAvec Hashcat :

- Le plus puissant (GPU / CPU)

- Très rapide avec

rockyou.txt - Supporte des centaines de formats de hash

- Référence absolue en pentesting

Exemple :

hashcat -m 0 -a 0 hash.txt rockyou.txtAvec Hydra :

- Attaques par dictionnaire sur services réseau

- SSH, FTP, HTTP, MySQL, RDP, etc.

- Utilise

rockyou.txtcomme wordlist

Exemple :

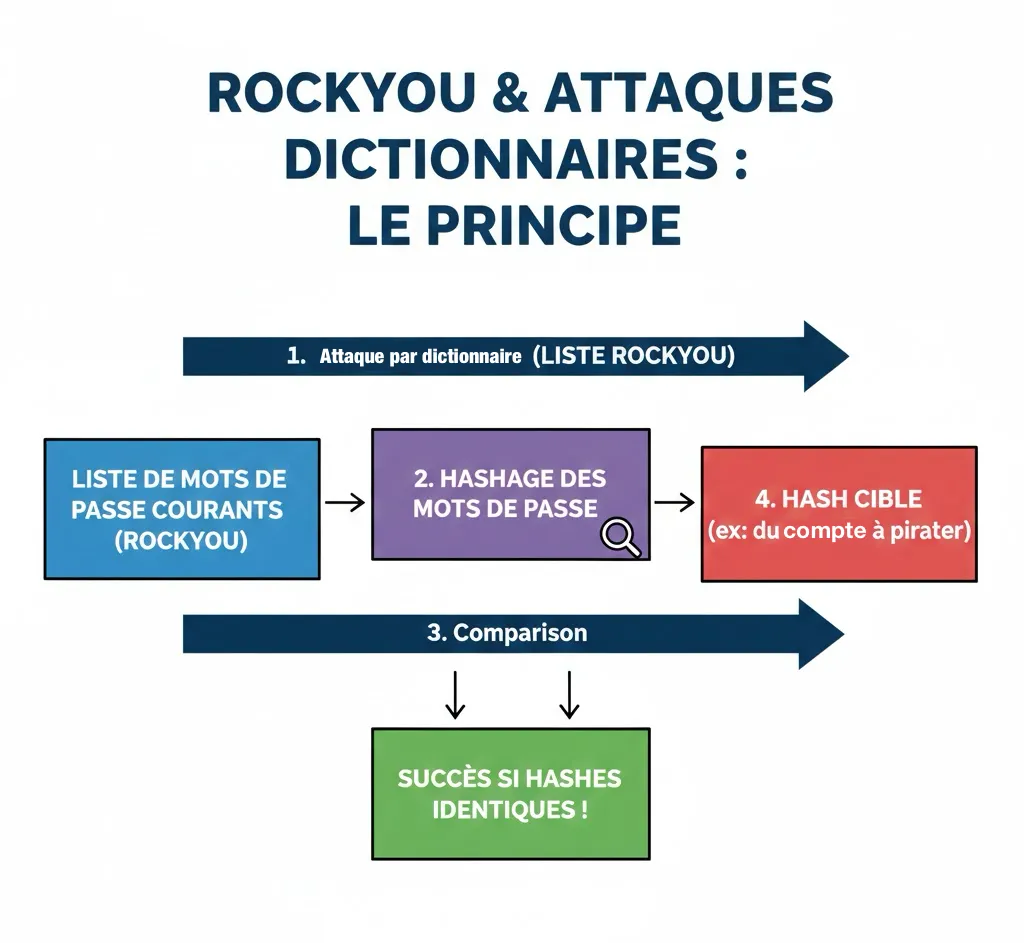

hydra -l admin -P rockyou.txt ssh://192.168.1.10Comprendre le principe d’une attaque par dictionnaire

Avant de voir un exemple concret, prenons un instant pour comprendre ce qui se passe réellement “sous le capot”.

Supposons qu’un mot de passe soit stocké sous forme chiffrée, ce qu’on appelle un hash. Ce hash est une suite de caractères illisible, générée à partir du mot de passe original. L’idée n’est pas de retrouver le mot de passe directement, mais de comparer.

L’outil prend un mot de passe dans rockyou.txt, par exemple “bonjour123”. Il applique le même algorithme de chiffrement que celui utilisé par le système. Si le résultat correspond au hash stocké, alors le mot de passe est trouvé.

L’outil ne “devine” pas au hasard. Il teste méthodiquement chaque ligne du fichier. C’est pour cela que la qualité de la wordlist est cruciale. Une bonne wordlist contient des mots de passe réalistes, utilisés par de vraies personnes.

Une fois que l’on comprend ce mécanisme, on réalise pourquoi les mots de passe simples sont si dangereux.

Exemple concret avec John the Ripper

Imaginez que vous disposiez d’un fichier contenant des hashs de mots de passe. Pas des mots de passe en clair, mais leur version chiffrée, exactement comme on en trouve dans une base de données après une fuite. Bien entendu, le test se fait sur votre propre machine, dans un cadre légal et pédagogique.

Vous lancez alors John the Ripper en lui donnant deux informations essentielles :

le fichier de hash à analyser et la wordlist rockyou.txt.

Concrètement, la commande ressemble à ceci :

john --wordlist=rockyou.txt hashes.txtIci :

johnest l’outil de crackage,--wordlist=rockyou.txtindique le dictionnaire à utiliser,hashes.txtcontient les mots de passe chiffrés à tester.

Une fois lancéne lance, John ne “devine” pas. Il lit. Il parcourt rockyou.txt ligne par ligne, méthodiquement.

Il commence par :

123456

password

azerty

qwertyPuis continue, encore et encore, jusqu’à trouver une correspondance. À chaque tentative, John chiffre le mot, compare le résultat au hash, et passe au suivant si ça ne correspond pas.

Dès qu’un mot fonctionne pour un compte donné, John s’arrête pour ce hash précis et affiche le mot de passe en clair. Pour voir les résultats trouvés à tout moment, une simple commande suffit :

john --show hashes.txtCe qui surprend presque toujours les débutants, c’est la vitesse. Sur un mot de passe faible, la réponse peut arriver en quelques secondes.

Pas besoin de supercalculateur, pas besoin de magie. Juste une liste de mots de passe réels… utilisés par des millions de personnes.

Lors d’un atelier de formation, un participant affirmait avec assurance que son mot de passe était “original”. Il observait l’écran, confiant, pendant que la commande s’exécutait.

Moins de dix secondes après le lancement de cette commande :

john --wordlist=rockyou.txt hashes.txtSon mot de passe apparaissait en clair. Silence total dans la salle. Ce moment-là vaut toutes les explications théoriques possibles Parce qu’on ne parle plus de sécurité abstraite, mais de réalité concrète.

Les limites de rockyou.txt

Il est important d’être honnête : rockyou.txt n’est pas magique. Il ne permet pas de casser tous les mots de passe.

Si un mot de passe est long, complexe, unique, et mélange lettres, chiffres et caractères spéciaux de manière non prévisible, rockyou.txt sera inefficace. Et c’est une excellente nouvelle.

Rockyou.txt fonctionne surtout parce que beaucoup de mots de passe sont faibles. Il exploite nos automatismes humains, pas une faille technique.

C’est aussi pour cela que les systèmes modernes combinent souvent plusieurs protections, comme le blocage après plusieurs tentatives ou l’ajout de délais entre chaque essai.

Existe-t-il des équivalents français de rockyou.txt ?

Rockyou.txt est majoritairement composé de mots de passe anglophones. On y trouve certes quelques mots français, mais ce n’est pas son point fort. Heureusement, il existe des wordlists adaptées au français.

Certaines listes incluent des prénoms français, des villes, des mots courants, des expressions typiques ou des variantes comme “soleil”, “fromage”, “marseille13” ou “paris2020”. Ces fichiers sont souvent construits à partir de bases publiques ou de fuites analysées et nettoyées.

On peut également créer une wordlist hybride, en combinant rockyou.txt avec des dictionnaires français. Cela permet de couvrir un spectre beaucoup plus large de mots de passe potentiels.

Comment créer votre propre “rockyou.txt”

Créer sa propre wordlist est un excellent exercice pédagogique. Cela permet de comprendre comment pensent les utilisateurs… et parfois soi-même.

La méthode la plus simple consiste à partir d’un dictionnaire de mots courants, puis à y ajouter des variantes. Par exemple, un mot comme “bonjour” peut devenir “bonjour1”, “Bonjour!”, “bonjour2026” ou “b0nj0ur”.

Bonjour!

bonjour1

Bonjour1

Bonjour2026

bOnjOur

...Il existe aussi des outils capables de générer automatiquement ces variations. Ils prennent une base de mots et appliquent des règles simples, comme remplacer les lettres par des chiffres ou ajouter des suffixes.

Créer sa propre wordlist permet de cibler un contexte précis, comme une langue, une région ou un type d’utilisateur. C’est exactement ce que font les professionnels lors d’audits sérieux.

Exercices et défis avec le fichier rockyou.txt !

Défi 1 – La longueur des mots de passe

Mission :

Parmi les millions de mots de passe contenus dans rockyou.txt, combien font plus de 12 caractères ?

Pourquoi ce défi est intéressant :

On entend souvent que “un mot de passe long est plus sécurisé”. Ce défi vous permet de visualiser concrètement à quel point les mots de passe longs sont rares dans les habitudes réelles des utilisateurs.

Indice :

Vous n’avez pas besoin de lire le fichier à la main et heureusement.

Un simple outil en ligne de commande ou un petit script suffit pour filtrer les lignes selon leur longueur.

➡️ À la fin de ce défi, vous aurez une meilleure intuition sur la réalité des mots de passe utilisés dans la nature.

Défi 2 – Retrouver le mot de passe à partir de son hash

Mission :

Voici un hash MD5 issu d’un mot de passe présent dans rockyou.txt :

5f4dcc3b5aa765d61d8327deb882cf99Votre objectif est simple (en apparence) : retrouver le mot de passe d’origine.

Pourquoi ce défi est important :

Il montre à quel point un mot de passe faible, même “haché”, peut être retrouvé rapidement s’il fait partie d’une wordlist connue. C’est exactement ce type de démonstration qui fait prendre conscience des risques réels.

Règles du jeu :

- Le mot de passe est dans

rockyou.txt - Aucun bruteforce “au hasard” : on exploite une wordlist existante

- Vous pouvez utiliser l’outil ou la méthode de votre choix (ligne de commande, script, outil de sécurité…)

➡️ Ce défi illustre parfaitement pourquoi MD5 est aujourd’hui considéré comme obsolète pour le stockage des mots de passe.

Besoin d’un coup de pouce ?

Si vous souhaitez la solution, le raisonnement ou même le code exact utilisé, vous pouvez me contacter directement :

- sur Twitter / X : @creatroyes

- sur Instagram : @creatroyes

- sur LinkedIn : Alban GUILLIER

Je vous répondrai avec plaisir, étape par étape 👌

Rockyou.txt et apprentissage de la sécurité

Si vous débutez en cybersécurité, rockyou.txt est un formidable support pédagogique. Il permet de passer de la théorie à la pratique, sans abstractions inutiles.

On comprend très vite pourquoi les recommandations de sécurité insistent autant sur la longueur et l’unicité des mots de passe. On ne vous demande pas de faire confiance à une règle arbitraire : on vous montre le résultat concret quand on ne la respecte pas.

C’est aussi un bon point de départ pour découvrir des notions plus avancées, comme les attaques par règles, les masques, ou la génération intelligente de mots de passe.

Le fichier rockyou.txt n’est pas qu’un simple fichier texte perdu dans un dossier système. C’est un témoin de nos habitudes numériques, parfois mauvaises, parfois naïves, mais profondément humaines. En le comprenant, vous ne devenez pas un pirate, vous devenez un utilisateur plus conscient.

Apprendre comment fonctionnent les wordlists, comment elles sont utilisées et pourquoi elles sont efficaces, c’est reprendre un peu de contrôle sur sa sécurité numérique. Ce savoir vous permet de faire de meilleurs choix, autant pour vous que pour les systèmes que vous concevez ou administrez.

Au final, rockyou.txt n’est pas là pour faire peur, mais pour éduquer. Et si cet article vous a donné envie de revoir vos mots de passe ou d’approfondir la cybersécurité, alors il a rempli sa mission. La sécurité commence souvent par une simple prise de conscience… et parfois par un fichier texte de quelques millions de lignes.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi