Lorsque vous tapez une adresse dans votre navigateur, comme blog.crea-troyes.fr ou google.com, vous accédez à un site web en quelques secondes, sans vous soucier de ce qui se passe en coulisse. Pourtant, avant même que la page ne s’affiche, votre ordinateur a dû effectuer une opération essentielle : retrouver l’adresse IP du serveur où se trouve le site. C’est à ce moment-là qu’entre en jeu le DNS, acronyme de Domain Name System, ou système de noms de domaine.

Le DNS agit comme une gigantesque base de données mondiale, un peu comme un annuaire téléphonique d’Internet. Il permet à chaque nom de domaine que nous utilisons quotidiennement d’être associé à une adresse numérique unique, appelée adresse IP. Sans lui, nous serions contraints de mémoriser des suites de chiffres comme 91.121.61.46 au lieu d’un nom facile à retenir.

Mais le DNS ne se limite pas à cette simple traduction. Il joue un rôle clé dans la gestion des emails, la sécurité des sites web, le routage du trafic ou encore la configuration des sous-domaines. Pour bien comprendre son fonctionnement et savoir comment le configurer correctement, il est essentiel de comprendre les différents types d’enregistrements DNS tels que A, AAAA, CNAME, MX, TXT, NS, et bien d’autres.

Dans ce guide, nous allons décortiquer pas à pas le fonctionnement du DNS, en prenant le temps d’expliquer chaque notion avec des exemples concrets et accessibles. Vous apprendrez non seulement ce qu’est un DNS, mais aussi comment il agit à chaque instant pour faire fonctionner Internet.

- Le rôle du DNS dans Internet

- Les différents types d’enregistrements DNS

- Qu’est-ce qu’un enregistrement DNS ?

- L’enregistrement A : le plus fondamental

- L’enregistrement AAAA : pour les adresses IPv6

- L’enregistrement CNAME : les alias de domaines

- L’enregistrement MX : pour les emails

- L’enregistrement TXT : informations supplémentaires

- L’enregistrement NS : les serveurs de noms

- L’enregistrement SOA : l’autorité du domaine

- Les autres types d’enregistrements utiles

- Résumé des enregistrements DNS :

- Comprendre le fonctionnement de la résolution DNS

- Configurer ses enregistrements DNS

- Où se trouvent les enregistrements DNS d’un site

- Comment accéder à la zone DNS

- Ajouter un nouvel enregistrement DNS

- Modifier un enregistrement existant

- Ajouter un sous-domaine

- Ajouter une vérification TXT

- Comprendre et gérer la propagation DNS

- Exemple pratique complet

- Bonnes pratiques lors de la configuration

- Erreurs courantes et bonnes pratiques

- Les erreurs DNS les plus fréquentes

- Erreur n°1 : une faute de syntaxe ou un point manquant

- Erreur n°2 : une adresse IP erronée

- Erreur n°3 : un CNAME sur le domaine principal

- Erreur n°4 : oubli de l’enregistrement MX pour les emails

- Erreur n°5 : propagation incomplète

- Erreur n°6 : TTL trop long ou trop court

- Erreur n°7 : serveurs de noms incohérents

- Comment diagnostiquer un problème DNS

- Bonnes pratiques pour éviter les erreurs

- Les outils indispensables pour le diagnostic DNS

- Que faire en cas de panne DNS

- Préparer le terrain pour la sécurité DNS

- Les erreurs DNS les plus fréquentes

- Le DNS et la sécurité

- Le DNS, pilier invisible d’Internet

Le rôle du DNS dans Internet

Le DNS, une traduction entre nom et adresse IP

Imaginez que vous souhaitiez rendre visite à un ami. Vous connaissez son nom, mais pas son adresse. Vous ouvrez donc votre carnet d’adresses, vous cherchez son nom, et vous trouvez son adresse complète. Le DNS fonctionne exactement sur le même principe.

Lorsque vous entrez blog.crea-troyes.fr dans votre navigateur, celui-ci va interroger le DNS pour connaître l’adresse IP du serveur sur lequel le site est hébergé. Cette adresse IP ressemble à une série de chiffres (par exemple, 91.121.61.46 pour une adresse IPv4 ou 2001:41d0:2:1234::1 pour une adresse IPv6).

Une fois cette adresse trouvée, le navigateur peut se connecter au bon serveur et télécharger le site web demandé.

En résumé :

- Le nom de domaine est ce que nous utilisons, car il est simple à retenir.

- L’adresse IP est ce que les ordinateurs utilisent pour se comprendre entre eux.

- Le DNS fait le lien entre les deux.

Sans le DNS, Internet serait quasiment inutilisable pour la majorité des gens, car il faudrait se souvenir d’une infinité d’adresses IP.

Comment le DNS traduit un nom de domaine

Pour comprendre la magie du DNS, voyons ce qu’il se passe concrètement lorsque vous tapez une adresse dans votre navigateur. Prenons l’exemple du Créa-blog.

- Vous tapez l’adresse dans votre navigateur.

- Le navigateur regarde d’abord dans sa mémoire cache : a-t-il déjà visité ce site récemment ? Si oui, il connaît déjà l’adresse IP.

- Si ce n’est pas le cas, il demande à votre système d’exploitation : « Connais-tu l’adresse IP de ce nom de domaine ? ».

- Si le système ne sait pas, il interroge le résolveur DNS de votre fournisseur d’accès Internet (FAI).

- Ce résolveur, à son tour, va interroger plusieurs serveurs DNS à travers le monde jusqu’à obtenir la bonne réponse.

- Enfin, l’adresse IP trouvée est renvoyée à votre ordinateur, qui se connecte au serveur web.

Tout cela se déroule en une fraction de seconde.

L’analogie du carnet d’adresses

Pour bien visualiser le fonctionnement du DNS, imaginez une série d’annuaires imbriqués les uns dans les autres.

- Le premier annuaire connaît l’adresse des serveurs racine : ce sont eux qui savent où trouver les extensions principales (.fr, .com, .org, etc.).

- Le second annuaire correspond aux serveurs de domaine de premier niveau (TLD) : ils savent où se trouvent les serveurs responsables d’un domaine particulier, comme crea-troyes.fr.

- Enfin, le dernier annuaire, appelé serveur DNS autoritaire, contient la correspondance exacte entre le nom de domaine et son adresse IP.

Chaque requête DNS remonte donc une chaîne hiérarchique jusqu’à atteindre la bonne information. C’est ce système distribué, organisé et rapide qui permet à Internet de fonctionner de manière fluide, même avec des milliards de requêtes chaque jour.

Exemple concret : comment votre ordinateur trouve le site blog.crea-troyes.fr

Prenons un cas réel pour mieux comprendre :

- Vous ouvrez votre navigateur et entrez blog.crea-troyes.fr.

- Le navigateur vérifie d’abord s’il a déjà visité le site récemment. Si oui, il utilise l’adresse IP stockée dans son cache DNS.

- Sinon, il envoie une requête à votre fournisseur d’accès Internet (par exemple Orange, SFR, Bouygues, etc.).

- Le serveur DNS de votre FAI consulte la hiérarchie des serveurs DNS mondiaux :

- Il interroge d’abord un serveur racine, qui lui dit : « Pour les domaines en .fr, interroge tel serveur TLD. »

- Le serveur TLD pour .fr lui indique ensuite : « Pour crea-troyes.fr, voici le serveur DNS autoritaire. »

- Enfin, ce serveur autoritaire fournit l’adresse IP exacte du site web.

- Le navigateur reçoit alors l’adresse IP et peut se connecter au serveur du site blog.crea-troyes.fr pour en afficher le contenu.

Tout ce processus prend généralement moins d’une seconde, grâce à la mise en cache et à la rapidité des serveurs DNS répartis dans le monde entier.

Pourquoi le DNS est essentiel au web

Sans le DNS, la navigation sur Internet serait un véritable cauchemar. Imaginez devoir taper 216.58.213.110 pour accéder à Google, ou 91.121.61.46 pour visiter le Créa-blog. Non seulement cela serait fastidieux, mais aussi extrêmement difficile à retenir.

Le DNS apporte donc trois grands avantages :

- La simplicité : il nous permet d’utiliser des noms lisibles et mémorisables.

- La flexibilité : on peut modifier facilement l’adresse IP d’un site sans changer son nom de domaine.

- La rapidité : grâce à la mise en cache, les recherches DNS sont quasi instantanées.

C’est ce système qui rend possible l’immensité du web moderne, tout en restant accessible à tous.

Les différents types d’enregistrements DNS

Qu’est-ce qu’un enregistrement DNS ?

Avant de plonger dans les différents types d’enregistrements, il est essentiel de comprendre ce que signifie ce terme. Un enregistrement DNS (ou DNS record) est une ligne d’information contenue dans la zone DNS d’un domaine. Il indique comment ce domaine doit être relié à des services spécifiques d’Internet : un site web, un serveur de messagerie, un sous-domaine, etc.

Chaque domaine (comme le Créa-blog par exemple) dispose d’un ensemble d’enregistrements qui forment ce qu’on appelle sa zone DNS.

Ces enregistrements fonctionnent un peu comme les règles d’aiguillage d’un réseau : ils disent aux navigateurs et aux serveurs où aller chercher les ressources liées à ce nom de domaine.

Par exemple :

- L’enregistrement A indique l’adresse IP du serveur web.

- L’enregistrement MX indique où doivent être envoyés les emails.

- L’enregistrement CNAME crée des alias vers d’autres noms de domaine.

Vous pouvez consulter et modifier ces enregistrements dans la section « Zone DNS » de votre hébergeur ou de votre registrar (comme OVH, Ionos, Cloudflare, Infomaniak, etc…).

L’enregistrement A : le plus fondamental

L’enregistrement A (pour Address) est sans doute le plus connu et le plus important. Il associe un nom de domaine à une adresse IPv4 (une adresse IP composée de quatre nombres séparés par des points, par exemple 91.121.61.46).

Concrètement, cet enregistrement indique où se trouve votre site web sur Internet.

Exemple :

crea-troyes.fr. 3600 IN A 91.121.61.46Cela signifie que le domaine crea-troyes.fr pointe vers le serveur dont l’adresse IP est 91.121.61.46. Le chiffre 3600 indique la durée de validité de cet enregistrement en secondes (ici, 1 heure), c’est-à-dire combien de temps les serveurs DNS peuvent le garder en mémoire avant de le re-vérifier.

Quand l’utiliser :

- Pour relier votre site web principal à votre serveur.

- Pour faire pointer un sous-domaine (par exemple blog.crea-troyes.fr) vers une autre adresse IP.

L’enregistrement AAAA : pour les adresses IPv6

L’enregistrement AAAA fonctionne exactement comme l’enregistrement A, mais pour les adresses IPv6, une version plus récente du protocole IP.

L’IPv6 est utilisé car l’ancienne norme IPv4 arrive à saturation : il n’y a plus assez d’adresses disponibles pour tous les appareils connectés. Une adresse IPv6 ressemble à cela :

2001:41d0:2:1234::1Exemple concret :

crea-troyes.fr. 3600 IN AAAA 2001:41d0:2:1234::1Cet enregistrement indique simplement que le domaine crea-troyes.fr peut aussi être accessible via IPv6.

Pourquoi c’est important :

- De plus en plus de fournisseurs d’accès (FAI) utilisent IPv6.

- Cela garantit une meilleure compatibilité et un accès plus rapide à votre site.

Même si vous n’utilisez encore que l’IPv4, il est conseillé d’ajouter un enregistrement AAAA dès que votre hébergeur le permet.

L’enregistrement CNAME : les alias de domaines

Le type CNAME (pour Canonical Name) sert à créer un alias vers un autre nom de domaine.

Autrement dit, il indique qu’un sous-domaine ne possède pas sa propre adresse IP, mais qu’il doit utiliser celle d’un autre domaine.

Exemple simple :

www.crea-troyes.fr. 3600 IN CNAME crea-troyes.fr.Cela signifie que www.crea-troyes.fr redirige vers crea-troyes.fr.

Ainsi, si vous changez l’adresse IP principale, vous n’aurez pas besoin de modifier celle du sous-domaine : l’alias suivra automatiquement la modification.

Autre exemple courant :

Si vous utilisez un service externe comme GitHub Pages ou Netlify, vous devrez souvent ajouter un CNAME :

blog.crea-troyes.fr. 3600 IN CNAME username.github.io.Ici, blog.crea-troyes.fr devient un alias du site hébergé sur username.github.io.

Astuce :

Il ne faut jamais utiliser un CNAME sur le domaine racine (par exemple crea-troyes.fr), car cela peut provoquer des erreurs DNS. Il doit être réservé aux sous-domaines (Formations, Blog, …).

L’enregistrement MX : pour les emails

Le type MX (pour Mail Exchange) indique aux serveurs du monde entier où envoyer les emails destinés à votre domaine.

Chaque enregistrement MX pointe vers un serveur de messagerie, souvent hébergé par votre fournisseur d’email (comme Gmail, Infomaniak, Ionos, OVH, etc.).

Exemple concret :

crea-troyes.fr. 3600 IN MX 10 mx1.mail.infomaniak.com.

crea-troyes.fr. 3600 IN MX 20 mx2.mail.infomaniak.com.Les chiffres 10 et 20 représentent la priorité : plus le chiffre est petit, plus le serveur est prioritaire. Ainsi, les emails sont d’abord envoyés à mx1, et si celui-ci est indisponible, le système bascule vers mx2.

Importance de l’enregistrement MX :

Sans lui, aucun email ne pourrait être acheminé vers les adresses de votre domaine (comme contact@crea-troyes.fr).

L’enregistrement TXT : informations supplémentaires

Le type TXT (pour Text Record) permet de stocker des informations textuelles dans la zone DNS. Ces informations ne servent pas à diriger du trafic, mais à fournir des données d’authentification ou de sécurité.

Les enregistrements TXT sont notamment utilisés pour :

- Les politiques SPF (pour indiquer quels serveurs sont autorisés à envoyer des emails au nom du domaine).

- Les clés DKIM (pour signer numériquement les emails).

- Le protocole DMARC (pour lutter contre le phishing).

- La vérification de domaine par des services comme Google Search Console, Mailchimp ou Microsoft 365.

Exemple concret :

crea-troyes.fr. 3600 IN TXT "v=spf1 include:spf.infomaniak.ch -all"Cela signifie que seuls les serveurs d’Infomaniak sont autorisés à envoyer des emails au nom de crea-troyes.fr. Les autres seront considérés comme suspects.

Autre exemple :

google-site-verification=QwErTy12345...Ce type d’enregistrement TXT est utilisé pour prouver à Google que vous êtes bien le propriétaire du domaine.

L’enregistrement NS : les serveurs de noms

Les enregistrements NS (pour Name Server) indiquent quels serveurs gèrent la zone DNS de votre domaine. C’est une étape cruciale, car ce sont ces serveurs qui détiennent les informations officielles (A, MX, CNAME, etc.) pour votre site.

Exemple concret :

crea-troyes.fr. 3600 IN NS ns1.infomaniak.com.

crea-troyes.fr. 3600 IN NS ns2.infomaniak.com.Ici, la gestion du DNS est confiée à deux serveurs d’Infomaniak. Si vous changez d’hébergeur ou de fournisseur DNS, vous devrez souvent modifier ces enregistrements directement chez votre registrar (là où le nom de domaine est enregistré).

L’enregistrement SOA : l’autorité du domaine

Le SOA (Start of Authority) est un enregistrement un peu spécial. Il n’est pas directement manipulé par les utilisateurs, mais il est obligatoire pour chaque zone DNS.

Il indique les informations administratives sur le domaine :

- Le serveur DNS principal.

- L’adresse email du responsable technique.

- Les durées de mise à jour du cache.

- Le numéro de série de la zone DNS (utile quand une modification est propagée).

Exemple typique :

crea-troyes.fr. 3600 IN SOA ns1.infomaniak.com. hostmaster.infomaniak.com. 2025102601 3600 1800 1209600 86400Les autres types d’enregistrements utiles

Il existe d’autres types d’enregistrements moins fréquents, mais importants à connaître :

- SRV (Service Record) : permet d’indiquer l’adresse et le port d’un service spécifique, souvent utilisé pour la messagerie instantanée ou les services Microsoft 365.

- PTR (Pointer Record) : utilisé pour la résolution inverse, c’est-à-dire pour retrouver le nom de domaine associé à une adresse IP.

- CAA (Certification Authority Authorization) : précise quelles autorités de certification sont autorisées à émettre des certificats SSL pour le domaine.

Ces enregistrements sont plus techniques, mais ils deviennent indispensables dès qu’on gère des services professionnels ou des infrastructures complexes.

Résumé des enregistrements DNS :

| Type d’enregistrement | Nom complet | Rôle / Fonction principale | Exemple concret |

|---|---|---|---|

| A | Address Record | Associe un nom de domaine à une adresse IPv4. | crea-troyes.fr. IN A 91.121.61.46 |

| AAAA | IPv6 Address Record | Associe un nom de domaine à une adresse IPv6. | crea-troyes.fr. IN AAAA 2001:41d0:2:1234::1 |

| CNAME | Canonical Name Record | Crée un alias vers un autre nom de domaine. | www.crea-troyes.fr. IN CNAME crea-troyes.fr. |

| MX | Mail Exchange Record | Indique les serveurs de messagerie pour le domaine. | crea-troyes.fr. IN MX 10 mx1.mail.infomaniak.com. |

| TXT | Text Record | Contient des informations textuelles (SPF, DKIM, DMARC, vérification Google, etc.). | crea-troyes.fr. IN TXT "v=spf1 include:spf.infomaniak.ch -all" |

| NS | Name Server Record | Spécifie les serveurs DNS autoritaires du domaine. | crea-troyes.fr. IN NS ns1.infomaniak.com. |

| SOA | Start of Authority | Fournit les informations administratives du domaine (serveur principal, contact, délai de cache…). | crea-troyes.fr. IN SOA ns1.infomaniak.com. hostmaster.infomaniak.com. |

| SRV | Service Record | Indique le serveur et le port d’un service spécifique (souvent pour Microsoft 365, SIP, etc.). | _sip._tcp.crea-troyes.fr. IN SRV 10 60 5060 sipserver.crea-troyes.fr. |

| PTR | Pointer Record | Utilisé pour la résolution inverse (retrouver un nom à partir d’une IP). | 46.61.121.91.in-addr.arpa. IN PTR crea-troyes.fr. |

| CAA | Certification Authority Authorization | Définit quelles autorités de certificationpeuvent émettre des certificats SSL pour le domaine. | crea-troyes.fr. IN CAA 0 issue "letsencrypt.org" |

| NAPTR | Naming Authority Pointer | Utilisé pour la traduction de protocoles(souvent avec SRV pour VoIP). | *.crea-troyes.fr. IN NAPTR 100 10 "U" "E2U+sip" "!^.*$!sip:info@crea-troyes.fr!" . |

Pour allez plus loin : NSLookup : Connaitre l’IP et le DNS d’un site web ou serveur

Comprendre le fonctionnement de la résolution DNS

Qu’est-ce que la résolution DNS ?

La résolution DNS est le processus par lequel un nom de domaine (comme crea-troyes.fr) est converti en une adresse IP (par exemple 91.121.61.46).

C’est une opération qui se déroule en arrière-plan, à chaque fois que vous ouvrez un site web, envoyez un e-mail ou utilisez une application connectée à Internet.

Pour simplifier, on peut dire que la résolution DNS agit comme un traducteur automatique entre le langage humain et le langage des machines. Sans elle, votre ordinateur ne saurait pas à quel serveur se connecter lorsque vous tapez une adresse dans votre navigateur.

Ce processus paraît invisible et instantané, mais il implique en réalité plusieurs acteurs et étapes techniques que nous allons explorer ensemble.

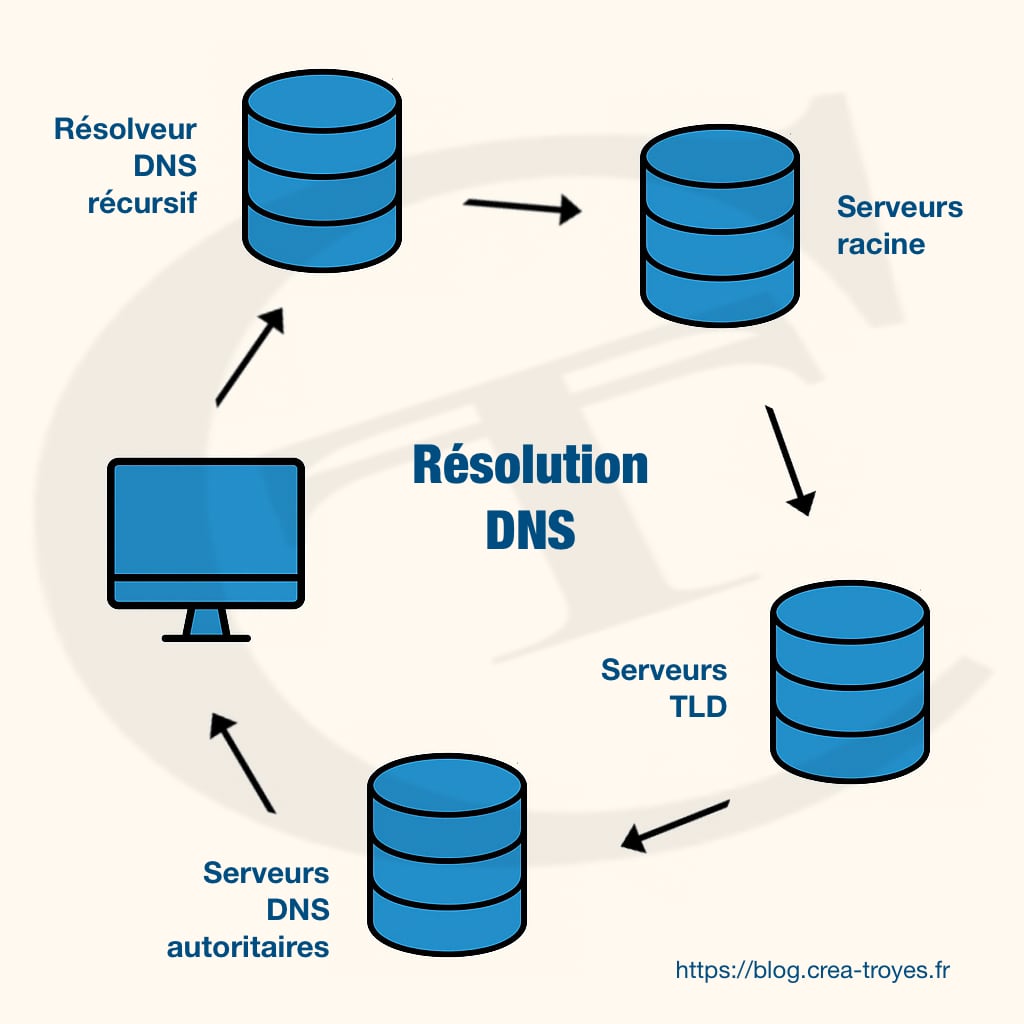

Les principaux acteurs du DNS

Pour bien comprendre le fonctionnement du DNS, il faut connaître les différents types de serveurs impliqués dans la résolution. Chaque type de serveur a un rôle bien défini, un peu comme une chaîne de relais.

1. Le résolveur DNS récursif

C’est le premier serveur contacté par votre appareil (ordinateur, téléphone, tablette…). Il est généralement fourni par votre fournisseur d’accès Internet (FAI), ou vous pouvez en choisir un autre, comme Google DNS (8.8.8.8) ou Cloudflare DNS (1.1.1.1). Son rôle est de trouver l’adresse IP demandée, en interrogeant d’autres serveurs si nécessaire.

2. Les serveurs racine

Les serveurs racine constituent le niveau le plus haut de la hiérarchie DNS. Ils ne connaissent pas les adresses IP des sites eux-mêmes, mais savent vers quel serveur de domaine de premier niveau (TLD) se tourner. Il existe 13 ensembles de serveurs racine dans le monde, chacun réparti sur plusieurs centaines de machines pour assurer la redondance et la stabilité du réseau mondial.

3. Les serveurs TLD

Les serveurs Top-Level Domain (TLD) sont responsables des extensions comme .fr, .com, .org, .net, etc. Lorsqu’un serveur racine est interrogé pour crea-troyes.fr, il redirige vers le serveur TLD gérant l’extension .fr.

4. Les serveurs DNS autoritaires

Enfin, les serveurs autoritaires détiennent les informations précises sur le domaine. Ce sont eux qui contiennent les enregistrements DNS (A, AAAA, CNAME, MX…) du site demandé. Ce sont donc ces serveurs qui fournissent la réponse finale au résolveur.

Schéma simplifié :

Les étapes de la résolution DNS

Voyons maintenant en détail comment fonctionne la chaîne complète lorsqu’un internaute saisit blog.crea-troyes.fr dans son navigateur.

Étape 1 : la requête du navigateur

Votre navigateur demande d’abord à votre système d’exploitation s’il connaît déjà l’adresse IP de blog.crea-troyes.fr. Cette information peut être enregistrée dans le cache DNS local, c’est-à-dire une mémoire temporaire qui évite d’interroger à nouveau les serveurs DNS.

Si le cache contient la réponse, la résolution s’arrête ici. Le site s’affiche instantanément.

Étape 2 : la requête vers le résolveur DNS

Si le cache ne contient pas la réponse, le navigateur envoie la demande au résolveur DNS récursif, souvent celui de votre FAI. Ce résolveur devient alors le “messager” : il va chercher la réponse à votre place, en interrogeant les serveurs DNS du monde entier.

Étape 3 : la consultation des serveurs racine

Le résolveur commence par contacter un serveur racine, l’un des 13 ensembles existants. Ce serveur ne connaît pas crea-troyes.fr, mais il sait vers quel serveur TLD il faut se tourner pour les domaines en .fr.

Étape 4 : la consultation du serveur TLD

Le résolveur interroge alors le serveur TLD pour .fr. Celui-ci répond : “Je ne connais pas l’adresse IP de crea-troyes.fr, mais voici les coordonnées de son serveur DNS autoritaire.”

Étape 5 : la consultation du serveur DNS autoritaire

Le résolveur contacte alors le serveur autoritaire de crea-troyes.fr, par exemple ns1.infomaniak.com. C’est ce serveur qui détient les enregistrements DNS du domaine.

Il renvoie donc la véritable adresse IP associée à blog.crea-troyes.fr, issue de l’enregistrement A ou AAAA.

Étape 6 : la réponse au navigateur

Le résolveur envoie la réponse (l’adresse IP) à votre ordinateur, qui la transmet ensuite au navigateur. Ce dernier peut enfin se connecter directement au serveur web correspondant et charger la page.

L’ensemble de ces six étapes se déroule en quelques millisecondes, grâce à la rapidité du réseau et à la mise en cache des réponses.

La mise en cache DNS

Pour accélérer la navigation, chaque acteur du système DNS conserve les réponses en cache pendant une durée définie, appelée TTL (Time To Live). Le TTL indique combien de temps un enregistrement DNS peut être gardé en mémoire avant d’être revalidé.

Par exemple :

crea-troyes.fr. 3600 IN A 91.121.61.46Ici, 3600 signifie que l’information reste valable pendant 1 heure.

Cette mise en cache existe à plusieurs niveaux :

- Le navigateur conserve temporairement les résolutions récentes.

- Le système d’exploitation garde aussi ses propres entrées DNS.

- Le résolveur DNS du FAI stocke les résultats pour des milliers d’utilisateurs.

Ainsi, si plusieurs personnes visitent crea-troyes.fr dans la même heure, le résolveur n’aura pas besoin de refaire tout le parcours jusqu’aux serveurs racine. Cela permet de réduire considérablement la charge mondiale du réseau DNS.

Cependant, la mise en cache peut parfois poser des problèmes lors de modifications DNS. Par exemple, si vous changez l’adresse IP de votre site, il peut s’écouler plusieurs heures avant que tous les utilisateurs voient la mise à jour, car leurs caches conservent encore l’ancienne information. C’est ce qu’on appelle la propagation DNS.

Le rôle de la propagation DNS

Lorsque vous modifiez un enregistrement DNS (comme l’adresse IP d’un site ou le serveur de messagerie), ces changements ne sont pas appliqués instantanément dans le monde entier. Ils doivent être diffusés progressivement à travers les serveurs DNS de tous les FAI, un processus qui prend généralement entre à quelques minutes et 48 heures, selon le TTL configuré.

Pendant cette période, certains visiteurs peuvent encore accéder à l’ancienne adresse, tandis que d’autres voient déjà la nouvelle. C’est une phase normale, mais elle peut être déroutante pour les débutants. Un espèce de décalage horaire.

Conseil pratique :

Avant de modifier une zone DNS, réduisez temporairement le TTL (par exemple à 300 secondes, soit 5 minutes). Cela permet une propagation beaucoup plus rapide en cas de changement critique, comme une migration d’hébergement.

Exemple complet : du clic à la connexion

Prenons un exemple complet avec le site blog.crea-troyes.fr.

- Vous saisissez blog.crea-troyes.fr dans votre navigateur.

- Le navigateur interroge le cache local : rien n’y est.

- Il contacte le résolveur DNS (par exemple, celui de Cloudflare à 1.1.1.1).

- Ce résolveur interroge un serveur racine, qui répond : « Demande au TLD .fr. »

- Le serveur TLD .fr indique : « Le serveur autoritaire de crea-troyes.fr est ns1.infomaniak.com. »

- Ce dernier renvoie enfin l’adresse IP du site : 91.121.61.46.

- Le résolveur stocke cette information dans son cache et la transmet à votre navigateur.

- Le navigateur se connecte à l’adresse IP reçue et télécharge la page.

Tout cela s’effectue en une fraction de seconde, sans que vous ne voyiez rien.

Le DNS, un système distribué et robuste

L’un des points les plus fascinants du DNS est sa conception entièrement décentralisée. Aucun serveur ne détient la totalité des informations. Chaque acteur ne connaît qu’une petite partie de l’arborescence, mais l’ensemble fonctionne comme un réseau mondial de relais.

Cette architecture rend le DNS extrêmement robuste : même si certains serveurs tombent en panne, d’autres prennent le relais. C’est ce qui garantit qu’Internet reste accessible en permanence, même en cas de défaillance partielle du réseau.

Configurer ses enregistrements DNS

Où se trouvent les enregistrements DNS d’un site

Pour modifier les enregistrements DNS d’un domaine, il faut savoir où se trouve la zone DNS. Cela dépend de votre configuration, mais elle est généralement gérée à l’un de ces trois niveaux :

- Chez votre registrar (bureau d’enregistrement)

C’est l’entreprise auprès de laquelle vous avez acheté votre nom de domaine. Exemples : OVH, Ionos, Infomaniak, Gandi, Namecheap, etc. Par défaut, c’est souvent votre registrar qui héberge la zone DNS de votre domaine. - Chez votre hébergeur web

Si vous avez confié la gestion du DNS à votre hébergeur (comme OVH Web, PlanetHoster, Infomaniak, Hostinger…), c’est dans son tableau de bord que vous trouverez la zone DNS. - Sur un service DNS externe

Certains utilisateurs préfèrent déléguer la gestion DNS à des services spécialisés comme Cloudflare, Google Cloud DNS ou AWS Route 53, pour bénéficier de performances ou de sécurité accrues.

Pour savoir où se trouve la zone DNS de votre domaine, regardez les enregistrements NS (Name Server). Par exemple :

crea-troyes.fr. IN NS ns1.infomaniak.com.

crea-troyes.fr. IN NS ns2.infomaniak.com.Cela signifie que la zone DNS de crea-troyes.fr est hébergée chez Infomaniak.

Comment accéder à la zone DNS

Une fois connecté à votre hébergeur ou registrar, vous trouverez une section intitulée Zone DNS, Gestion DNS ou Serveurs de noms.

Cette page affiche la liste complète des enregistrements DNS de votre domaine : A, AAAA, MX, CNAME, TXT, NS, etc.

Voici un exemple typique d’interface simplifiée :

| Type | Nom | Valeur | TTL |

|---|---|---|---|

| A | crea-troyes.fr | 91.121.61.46 | 3600 |

| CNAME | www | crea-troyes.fr | 3600 |

| MX | @ | mx1.mail.infomaniak.com | 3600 |

| MX | @ | mx2.mail.infomaniak.com | 3600 |

| TXT | @ | v=spf1 include:spf.infomaniak.ch -all | 3600 |

Chaque ligne correspond à une règle DNS active. Vous pouvez en ajouter de nouvelles ou modifier les existantes en fonction de vos besoins.

Ajouter un nouvel enregistrement DNS

Prenons un exemple concret : vous venez d’installer un service de messagerie chez Infomaniak et vous devez configurer vos enregistrements MX. Voici comment procéder, étape par étape :

- Connectez-vous à l’espace client de votre hébergeur ou registrar.

- Accédez à la section Zone DNS.

- Cliquez sur Ajouter un enregistrement.

- Choisissez le type d’enregistrement (dans ce cas, MX).

- Saisissez les informations fournies par le service (exemple : mx1.mail.infomaniak.com, priorité 10).

- Enregistrez les modifications.

Le changement sera pris en compte immédiatement, mais il faudra parfois attendre jusqu’à 24 heures pour que la mise à jour soit visible partout à cause de la propagation DNS.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Astuce :

Avant de faire une modification importante, notez les anciennes valeurs. Cela permet de revenir en arrière facilement si vous vous trompez.

Modifier un enregistrement existant

Imaginons maintenant que vous ayez changé d’hébergeur web et que votre nouveau serveur ait une adresse IP différente. Vous devrez donc mettre à jour votre enregistrement A.

Exemple avant :

crea-troyes.fr. 3600 IN A 91.121.61.46Nouvelle valeur :

crea-troyes.fr. 3600 IN A 192.168.1.200Procédure :

- Accédez à la zone DNS de votre domaine.

- Recherchez la ligne correspondant à l’enregistrement A.

- Modifiez l’adresse IP.

- Enregistrez la modification.

À partir de ce moment, tout le trafic vers crea-troyes.fr sera dirigé vers la nouvelle adresse IP. Cependant, certains utilisateurs peuvent encore atteindre l’ancien serveur pendant quelques heures, jusqu’à la fin du TTL précédent.

Ajouter un sous-domaine

Un sous-domaine est une extension de votre domaine principal.

Par exemple :

Pour en créer un, il suffit d’ajouter un nouvel enregistrement DNS, soit de type A, soit CNAME.

Cas 1 – Sous-domaine pointant vers une autre IP :

blog.crea-troyes.fr. 3600 IN A 91.121.62.15Ce sous-domaine pointera vers un autre serveur que le site principal.

Cas 2 – Sous-domaine en alias (CNAME) :

formation.crea-troyes.fr. 3600 IN CNAME crea-troyes.fr.Ici, le sous-domaine shop utilisera la même adresse que le domaine principal.

Ajouter une vérification TXT

De nombreux services (comme Google Search Console, Microsoft 365 ou Mailchimp) demandent de vérifier que vous êtes bien le propriétaire du domaine. Pour cela, ils vous fournissent une ligne de texte à insérer dans la zone DNS sous forme d’enregistrement TXT.

Exemple :

google-site-verification=AbC123xYz...Procédure :

- Connectez-vous à votre gestionnaire DNS.

- Cliquez sur Ajouter un enregistrement TXT.

- Dans la colonne Nom, mettez « @ » (cela signifie le domaine principal).

- Dans la colonne Valeur, collez la clé de vérification.

- Enregistrez.

Après quelques minutes ou heures, Google confirmera automatiquement que vous êtes bien propriétaire du domaine.

Comprendre et gérer la propagation DNS

Chaque fois que vous modifiez un enregistrement DNS, la mise à jour doit être propagée à tous les serveurs DNS du monde entier.C’est ce qu’on appelle la propagation DNS.

Cette propagation peut durer entre quelques minutes et 48 heures, selon le TTL que vous avez configuré et le fonctionnement des caches des FAI.

Comment vérifier la propagation :

- Le site dnschecker.org vous permet de suivre la mise à jour en temps réel.

- Il affiche les valeurs DNS détectées par des dizaines de serveurs situés sur différents continents.

Vous pouvez aussi utiliser la ligne de commande :

- Sous Windows :

nslookup crea-troyes.fr - Sous macOS ou Linux :

dig crea-troyes.fr

Ces outils affichent les valeurs actuelles des enregistrements DNS, ainsi que les serveurs ayant répondu.

Exemple pratique complet

Prenons un scénario complet, fréquent chez les webmasters : Vous venez d’acheter le domaine mon-site.fr chez OVH et vous souhaitez :

- héberger le site chez Infomaniak,

- gérer les emails chez Google Workspace,

- utiliser Cloudflare pour la sécurité.

Voici la démarche complète :

- Sur OVH, modifiez les serveurs NS pour qu’ils pointent vers ceux de Cloudflare.

- Sur Cloudflare, configurez la zone DNS :

- Enregistrement A → adresse IP du serveur Infomaniak.

- Enregistrements MX → serveurs de Google Workspace.

- Enregistrements TXT → SPF, DKIM, DMARC, Google verification.

- Patientez quelques heures le temps de la propagation.

- Vérifiez ensuite avec

digou dnschecker que tout est bien en place.

Votre site web, votre messagerie et votre sécurité DNS sont désormais configurés correctement, et tout cela repose sur quelques lignes d’enregistrements soigneusement placées.

Bonnes pratiques lors de la configuration

Voici quelques recommandations simples à suivre :

- Toujours faire une sauvegarde de votre zone DNS avant toute modification.

- Vérifier la syntaxe exacte (une erreur de point peut tout casser).

- Éviter d’avoir des enregistrements CNAME sur le domaine racine.

- Réduire le TTL avant une migration, puis le rétablir après.

- Utiliser un seul fournisseur DNS fiable et rapide, de préférence avec redondance géographique.

Une configuration DNS bien pensée est à la fois plus stable, plus rapide et plus sûre.

Erreurs courantes et bonnes pratiques

Les erreurs DNS les plus fréquentes

Même si la configuration DNS semble simple au premier abord, une petite faute de frappe ou un oubli peut suffire à rendre un site inaccessible. Voici les erreurs les plus courantes rencontrées lors de la gestion des enregistrements DNS.

Erreur n°1 : une faute de syntaxe ou un point manquant

Le DNS est très sensible à la syntaxe. Un simple oubli, comme un point à la fin d’un nom de domaine ou une casse incorrecte, peut provoquer une erreur.

Exemple incorrect :

www.crea-troyes.fr CNAME crea-troyes.frLe point final manquant après crea-troyes.fr peut, dans certains systèmes, faire interpréter le nom comme un sous-domaine de lui-même, provoquant une boucle ou une erreur de résolution.

Version correcte :

www.crea-troyes.fr. CNAME crea-troyes.fr.Erreur n°2 : une adresse IP erronée

C’est une erreur classique lors d’un changement d’hébergement. Si vous indiquez une mauvaise adresse IP dans l’enregistrement A ou AAAA, votre site pointera vers un serveur inexistant. Résultat : une page d’erreur ou un site totalement inaccessible.

Erreur n°3 : un CNAME sur le domaine principal

Le domaine racine (comme crea-troyes.fr) ne doit jamais utiliser d’enregistrement CNAME. Cela peut perturber d’autres enregistrements, notamment les MX (pour les mails) ou TXT (pour la vérification).

Si vous devez rediriger le domaine principal, faites-le plutôt côté serveur ou via un enregistrement A.

Erreur n°4 : oubli de l’enregistrement MX pour les emails

Sans enregistrement MX, aucun message ne pourra être livré à votre domaine. Cela arrive souvent lorsque l’on change de prestataire mail sans mettre à jour la zone DNS.

Erreur n°5 : propagation incomplète

Après une modification, il faut patienter avant que les changements soient visibles partout. Certains utilisateurs voient le nouveau site, d’autres l’ancien : c’est normal. Ce n’est pas un bug, mais simplement une question de propagation DNS (comme expliqué au chapitre précédent).

Erreur n°6 : TTL trop long ou trop court

Un TTL trop long (par exemple 86400 secondes, soit 24 h) ralentira les mises à jour futures. Un TTL trop court (comme 60 secondes) peut générer trop de requêtes et surcharger les serveurs. La bonne moyenne se situe entre 1 heure (3600 s) et 4 heures (14400 s) selon vos besoins.

Erreur n°7 : serveurs de noms incohérents

Certains oublient de synchroniser les enregistrements entre plusieurs serveurs DNS. Si vos serveurs NS ne contiennent pas exactement les mêmes données, certains visiteurs risquent d’obtenir de mauvaises réponses.

Comment diagnostiquer un problème DNS

Lorsque votre site devient inaccessible ou que vos emails ne fonctionnent plus, il est important de déterminer si le problème vient du DNS ou d’ailleurs. Voici la méthode la plus simple pour vérifier cela.

Étape 1 : tester la résolution DNS

Utilisez la commande suivante :

nslookup crea-troyes.frou, sur macOS/Linux :

dig crea-troyes.frCes commandes affichent :

- L’adresse IP associée au domaine.

- Le serveur DNS qui a répondu.

Si aucune réponse n’apparaît ou si le domaine ne renvoie rien, le problème vient bien de la configuration DNS.

Étape 2 : vérifier en ligne avec DNS Checker

Le site dnschecker.org est une ressource précieuse. Il permet de vérifier les enregistrements DNS depuis des dizaines de serveurs situés dans différents pays. Vous y verrez en un coup d’œil si la propagation est complète ou si certaines régions du monde affichent encore l’ancienne configuration.

Étape 3 : vérifier les enregistrements MX

Si vous ne recevez plus d’emails :

dig mx crea-troyes.frVous verrez ainsi la liste des serveurs de messagerie déclarés pour votre domaine. S’il n’y a aucun résultat, il faut recréer les enregistrements MX.

Étape 4 : vider le cache DNS local

Parfois, la configuration est correcte, mais votre ordinateur conserve encore les anciennes données. Pour vider le cache :

- Sous Windows :

ipconfig /flushdns - Sous macOS :

sudo dscacheutil -flushcache sudo killall -HUP mDNSResponder - Sous Linux :

sudo systemd-resolve --flush-caches

Ensuite, rechargez la page du site : le navigateur utilisera les nouveaux enregistrements.

Bonnes pratiques pour éviter les erreurs

Le DNS n’est pas compliqué, mais il exige méthode et rigueur. Voici les habitudes à adopter pour éviter tout problème.

1. Toujours sauvegarder avant modification

Avant de toucher à votre zone DNS, copiez l’intégralité des enregistrements actuels. La plupart des hébergeurs proposent un bouton Exporter la zone DNS ou Télécharger une copie. En cas d’erreur, vous pourrez tout restaurer en un clic.

2. Documenter chaque changement

Notez la date, la raison et la personne ayant effectué chaque modification. Cela peut paraître superflu, mais en cas de dysfonctionnement, vous saurez exactement d’où vient le problème.

3. Réduire temporairement le TTL avant une migration

Avant de changer d’hébergeur, passez le TTL de vos enregistrements à 300 secondes (5 min). Cela accélérera la propagation. Une fois la migration terminée, remettez-le à 3600 secondes.

4. Utiliser un service DNS fiable

Tous les DNS ne se valent pas. Privilégiez des fournisseurs réputés comme :

- Cloudflare DNS

- Infomaniak DNS

- Google Cloud DNS

- Route 53 (Amazon)

Ces services offrent une redondance mondiale et une sécurité renforcée, ce qui garantit que votre site reste accessible même en cas d’incident.

5. Éviter les doublons ou conflits

Ne mélangez pas les types d’enregistrements pour un même sous-domaine. Par exemple, un sous-domaine ne peut pas avoir un CNAME et un enregistrement A simultanément.

6. Vérifier la cohérence des serveurs NS

Si votre domaine utilise plusieurs serveurs de noms, assurez-vous qu’ils contiennent tous exactement la même zone DNS. Des divergences peuvent créer des comportements aléatoires.

Les outils indispensables pour le diagnostic DNS

Voici une sélection d’outils fiables pour surveiller et analyser vos DNS :

- dig : outil en ligne de commande, puissant et précis.

- nslookup : version plus simple, disponible sur tous les systèmes.

- DNS Checker : outil en ligne pour visualiser la propagation mondiale.

- IntoDNS.com : vérifie la cohérence globale d’une configuration DNS.

- MXToolbox.com : excellent pour tester la configuration des emails (MX, SPF, DKIM, DMARC).

- DNSViz.net : utile pour visualiser les signatures DNSSEC et les chaînes d’autorité.

Ces outils vous permettent d’analyser rapidement une configuration et de corriger une erreur sans dépendre du support technique.

Que faire en cas de panne DNS

Si votre site ou vos emails cessent de fonctionner à cause d’une erreur DNS :

- Rétablissez la dernière configuration fonctionnelle à partir de votre sauvegarde.

- Vérifiez les NS : assurez-vous qu’ils pointent vers les bons serveurs DNS.

- Contactez votre hébergeur ou registrar si vous suspectez une erreur côté infrastructure.

- Si vous utilisez un service externe (Cloudflare, Google Workspace…), vérifiez leurs statuts publics pour écarter un incident global.

Une panne DNS n’est jamais définitive. Une fois la cause identifiée et corrigée, la résolution se rétablit souvent en quelques minutes.

Préparer le terrain pour la sécurité DNS

Les erreurs DNS ne provoquent pas seulement des pannes. Elles peuvent aussi exposer votre site à des risques de redirection malveillante ou de vol d’identité de domaine (DNS hijacking). C’est pourquoi il est important de comprendre les mécanismes de sécurité intégrés dans le système DNS moderne.

Nous allons justement aborder ces points essentiels dans le chapitre suivant, entièrement consacré à la sécurité DNS, aux protocoles de protection comme DNSSEC, et aux solutions modernes pour renforcer la confidentialité des requêtes.

Le DNS et la sécurité

Pourquoi la sécurité DNS est-elle importante ?

Le DNS a été inventé dans les années 1980, à une époque où Internet n’était utilisé que par des chercheurs et des institutions publiques. À cette époque, la sécurité n’était pas une priorité : le réseau reposait sur la confiance.

Aujourd’hui, la situation est totalement différente. Internet est devenu un espace mondial où circulent des milliards de données chaque jour, et le DNS est une cible privilégiée pour les cyberattaques. Une simple falsification d’un enregistrement DNS peut rediriger les utilisateurs vers un faux site, intercepter des emails, ou bloquer un service entier.

Comprendre les risques et savoir comment s’en prémunir est donc essentiel pour tout administrateur de site web, même débutant.

Les principales menaces liées au DNS

1. Le DNS spoofing (empoisonnement de cache)

Cette attaque consiste à falsifier les réponses DNS dans le cache d’un résolveur. Un pirate parvient à faire croire qu’un domaine pointe vers une autre adresse IP que la vraie. Par exemple, crea-troyes.fr pourrait être redirigé à votre insu vers un faux site ressemblant au vôtre. L’internaute ne verrait rien de suspect, mais ses données seraient interceptées.

2. Le détournement de domaine (DNS hijacking)

Le pirate modifie directement la configuration DNS d’un domaine, souvent en piratant le compte de votre registrar ou hébergeur. Les visiteurs sont alors redirigés vers des serveurs malveillants. Cette attaque est particulièrement dangereuse, car elle agit à la source.

3. Le déni de service (DDoS sur DNS)

Certains attaquants bombardent les serveurs DNS d’un domaine de millions de requêtes simultanées pour les saturer. Si les serveurs tombent, plus personne ne peut accéder au site, même si celui-ci est encore en ligne.

4. L’interception de requêtes DNS

Certaines connexions non sécurisées permettent à un tiers (par exemple un Wi-Fi public) d’intercepter vos requêtes DNS et d’en altérer les réponses. C’est ce qu’on appelle une attaque man-in-the-middle.

Le rôle du DNSSEC

Pour contrer les falsifications de données, une technologie a été développée : DNSSEC, pour Domain Name System Security Extensions.

Le principe est simple : chaque réponse DNS est signée numériquement afin de garantir qu’elle n’a pas été modifiée entre le serveur autoritaire et le résolveur.

C’est une forme de signature électronique pour le DNS.

Comment fonctionne DNSSEC :

- Le serveur DNS autoritaire signe numériquement les enregistrements avec une clé privée.

- Les serveurs en amont (TLD, racine) conservent la clé publique correspondante.

- Le résolveur qui reçoit une réponse peut vérifier sa validité.

Si la signature ne correspond pas, la réponse est rejetée. Ainsi, il devient impossible pour un pirate d’injecter de fausses données DNS.

Pour aller plus loin : Clé publique, clé privée et signature numérique.

Exemple concret :

Si votre domaine crea-troyes.fr utilise DNSSEC, alors même si un pirate essaie de modifier les enregistrements en transit, le navigateur détectera l’incohérence et refusera la réponse falsifiée.

Activer DNSSEC

La plupart des registrars modernes proposent l’option DNSSEC :

- Chez OVH, il suffit de cocher “Activer DNSSEC” dans la gestion du domaine.

- Chez Infomaniak, l’activation est automatique pour les nouveaux domaines.

- Chez Cloudflare, elle se fait en un clic depuis le tableau de bord.

Une fois activé, DNSSEC renforce significativement la fiabilité de votre domaine.

Les DNS sécurisés et chiffrés

Historiquement, les requêtes DNS étaient envoyées en clair sur Internet, c’est-à-dire sans chiffrement. Cela signifie que n’importe quel intermédiaire (FAI, administrateur réseau, pirate, etc.) pouvait voir quelles adresses vous consultiez.

Pour protéger la vie privée, de nouvelles technologies ont vu le jour :

1. DNS over HTTPS (DoH)

Les requêtes DNS passent désormais par le protocole HTTPS, le même que celui utilisé pour sécuriser les sites web. Elles sont donc chiffrées, invisibles aux intermédiaires, et protégées contre les manipulations.

2. DNS over TLS (DoT)

Similaire à DoH, mais basé sur le protocole TLS (Transport Layer Security). Il chiffre également les requêtes DNS, mais de manière plus adaptée aux infrastructures réseau.

Exemples de fournisseurs DNS sécurisés :

- Cloudflare (1.1.1.1) : DoH et DoT activés par défaut.

- Google Public DNS (8.8.8.8) : prend aussi en charge DoH et DoT.

- Quad9 (9.9.9.9) : orienté sécurité, bloque les domaines malveillants connus.

Vous pouvez configurer ces serveurs dans les paramètres réseau de votre ordinateur ou de votre routeur, ce qui permet de renforcer votre sécurité globale.

Les enregistrements de sécurité pour les emails

Les emails reposent eux aussi sur le DNS, et de mauvaises configurations peuvent faciliter le phishing. Trois enregistrements principaux contribuent à sécuriser vos envois :

SPF (Sender Policy Framework)

Il indique quels serveurs sont autorisés à envoyer des emails pour votre domaine.

Exemple :

v=spf1 include:spf.infomaniak.ch -allCela signifie : seuls les serveurs d’Infomaniak peuvent envoyer des emails au nom du domaine.

DKIM (DomainKeys Identified Mail)

Il ajoute une signature cryptographique à chaque message. Le serveur destinataire vérifie la signature via un enregistrement TXT DKIM dans le DNS. S’il correspond, l’email est authentifié.

Pour en savoir plus, consulter notre tutoriel complet sur La Cryptographie.

DMARC

C’est une politique de vérification qui combine SPF et DKIM. Elle permet de définir ce que doivent faire les serveurs lorsqu’un message échoue aux vérifications (par exemple : le rejeter, le signaler ou le mettre en quarantaine).

Exemple d’enregistrement :

v=DMARC1; p=quarantine; rua=mailto:admin@crea-troyes.frAvec ces trois mécanismes, vous protégez votre domaine contre l’usurpation d’identité (spoofing) et le spam sortant.

Les DNS publics et filtrants

Certains fournisseurs DNS vont plus loin en proposant des DNS filtrants, capables de bloquer :

- Les sites malveillants connus.

- Les domaines de phishing.

- Les contenus dangereux ou inappropriés.

Exemples populaires :

- Quad9 (9.9.9.9) : bloque automatiquement les sites identifiés comme malveillants.

- CleanBrowsing : propose des filtres pour la famille, la sécurité ou le contenu adulte.

- Cloudflare Family (1.1.1.3) : bloque les sites à contenu adulte et les malwares.

Configurer ce type de DNS sur votre routeur permet de sécuriser l’ensemble de vos appareils domestiques, sans installer de logiciel spécifique.

Bonnes pratiques de sécurité DNS

Pour finir ce chapitre, voici les bonnes habitudes à adopter pour protéger efficacement votre domaine :

- Activer DNSSEC dès que possible.

- Utiliser un fournisseur DNS fiable (Infomaniak, Cloudflare, Google…).

- Protéger votre compte registrar avec une authentification à deux facteurs.

- Surveiller les modifications DNS grâce aux notifications ou à des outils de veille (comme DNS Spy).

- Sécuriser vos emails avec SPF, DKIM et DMARC.

- Configurer un DNS chiffré (DoH ou DoT) sur vos appareils.

- Mettre à jour régulièrement les enregistrements pour éviter les incohérences.

La sécurité DNS ne se limite pas à la technique : c’est une question de vigilance permanente.

Le DNS, pilier invisible d’Internet

Le DNS est souvent perçu comme un simple outil technique réservé aux experts. Pourtant, il est au cœur du fonctionnement d’Internet. Chaque site que vous visitez, chaque e-mail que vous envoyez, chaque application que vous ouvrez s’appuie sur lui.

Au fil de ce guide, nous avons vu comment le DNS traduit les noms de domaine en adresses IP, comment les enregistrements A, AAAA, CNAME, MX, TXT ou NS agissent ensemble, et comment la résolution s’effectue en quelques millisecondes à travers une architecture mondiale distribuée.

Mais comprendre le DNS, c’est aussi apprendre à maîtriser un aspect essentiel de votre présence en ligne. Savoir où se trouvent vos serveurs, comment vos emails transitent, et comment garantir que vos visiteurs atteignent toujours le bon site, sans erreur ni interception.

Aujourd’hui, les outils pour gérer et sécuriser le DNS sont accessibles à tous. Vous n’avez pas besoin d’être administrateur système pour comprendre et manipuler ces paramètres : il suffit de rigueur, de curiosité et d’un peu de méthode.

En prenant le temps d’appliquer les bonnes pratiques vues dans cet article — activer DNSSEC, configurer SPF/DKIM/DMARC, surveiller vos enregistrements, et choisir un fournisseur fiable — vous rendez votre site plus stable, plus rapide, et surtout plus sûr.

Le DNS reste invisible pour la majorité des internautes, mais pour ceux qui le comprennent, il devient un formidable levier de maîtrise et de performance.

Derrière chaque clic sur crea-troyes.fr, il y a un réseau mondial d’échanges, d’adresses et de signatures, qui continue, silencieusement, à faire fonctionner le web.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi