Vous êtes déjà tombé sur un site web qui semblait simple en surface, mais dont vous aviez l’intuition qu’il cachait bien plus de choses derrière son apparence ? Une interface minimaliste, quelques pages visibles… et pourtant, quelque chose vous disait qu’il existait d’autres chemins, invisibles pour l’utilisateur classique. GoBuster analyse les fichiers, répertoires et sous-domaines cachés !

- Comprendre comment un site web peut exposer des dossiers, fichiers ou sous-domaines invisibles au premier regard, et apprendre à les repérer sans connaissances techniques avancées.

- Savoir utiliser GoBuster en toute confiance, avec une méthode claire pour explorer un site étape par étape et interpréter correctement les résultats affichés.

- Développer de bons réflexes de sécurité web en identifiant ce qui ne devrait pas être accessible publiquement et en évitant les erreurs courantes des débutants.

Dans le monde du web, ce sentiment n’est pas qu’une impression. Beaucoup de sites exposent uniquement ce qu’ils veulent montrer, tandis que des dossiers, fichiers ou sous-domaines restent accessibles mais non référencés. C’est précisément là qu’intervient GoBuster. Dans ce tutoriel, vous allez justement découvrir un outil pratique : GoBuster pour mieux comprendre la structure réelle d’un site web.

- Qu’est-ce que GoBuster ?

- À qui s’adresse GoBuster ?

- Installer GoBuster pas à pas

- Installer avec Homebrew sous macOs

- Comprendre les wordlists

- Créer sa propre wordlist pour GoBuster

- Quand utiliser GoBuster ?

- Lancer son premier scan avec GoBuster

- Lire et comprendre les résultats

- Scanner des fichiers spécifiques

- Scanner des sous-domaines avec GoBuster

- Adapter GoBuster à votre rythme

- Aller plus loin avec GoBuster

- Exemple concret d’analyse progressive

- Tableau récapitulatif des commandes et paramètres GoBuster

- GoBuster reste un incontournable

Qu’est-ce que GoBuster ?

GoBuster est un outil en ligne de commande (CLI) conçu pour explorer un site web à l’aide du brute-force. Dit comme ça, le terme peut faire un peu peur. En réalité, le principe est très simple.

Avec ces deux commandes simples, vous allez pouvoir découvrir les fichiers, dossiers et sous-domaines caché !

## Commande GoBuster la plus utile (dossiers)

gobuster dir -u https://site.com -w wordlist.txt -t 50 -x php,html,txt## Commande sous-domaines

gobuster dns -d site.com -w subdomains.txtRésultat attendu : “Vous verrez une liste de chemins trouvés + codes HTTP”.

À la fin de ce ce tutoriel, vous pourrez réaliser cette exercice facilement :

- Lancez un scan GoBuster sur un site de d’entrainement tel que DVWA

- 1 dossier trouvé,

- 1 fichier trouvé,

- 1 erreur rencontrée,

- 1 correction appliquée.

Imaginez un immeuble avec des centaines de portes. Certaines sont bien visibles, d’autres sont fermées, sans plaque, sans indication. GoBuster agit comme quelqu’un qui teste chaque porte une par une pour voir lesquelles s’ouvrent. Il ne devine pas au hasard, il utilise une liste de noms plausibles pour effectuer ses tests.

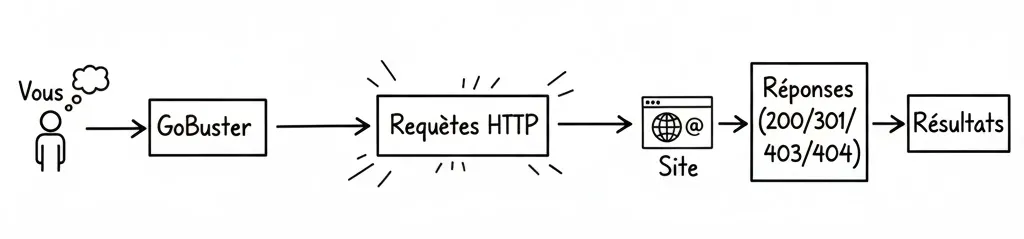

Concrètement, GoBuster envoie des requêtes HTTP vers un site pour vérifier si certains chemins existent. Ces chemins peuvent être des dossiers, des fichiers ou même des sous-domaines. Dès qu’une réponse valide est trouvée, l’outil l’affiche.

Ce fonctionnement explique pourquoi GoBuster est si apprécié des débutants. Il fait une chose précise, il la fait vite, et il ne nécessite pas de comprendre des mécanismes complexes dès le départ.

À quoi sert GoBuster ?

GoBuster est principalement utilisé pour la reconnaissance web. Cette phase consiste à comprendre comment un site est structuré avant d’aller plus loin, que ce soit pour un audit de sécurité, un test de configuration ou un apprentissage personnel.

Il permet par exemple de découvrir des dossiers d’administration oubliés, des répertoires de sauvegarde accessibles, des fichiers de configuration exposés ou encore des sous-domaines non documentés. Dans un contexte pédagogique, c’est un excellent moyen de visualiser la face cachée du web.

Une fois, lors d’un test sur un petit site de démonstration, un simple scan GoBuster a révélé un dossier nommé “old_site”. À l’intérieur, une version obsolète du site était encore accessible, avec des formulaires non protégés. Rien de spectaculaire, mais une excellente leçon : ce qui n’est pas visible n’est pas forcément inaccessible.

C’est exactement ce genre de prise de conscience que GoBuster permet d’avoir.

À qui s’adresse GoBuster ?

GoBuster s’adresse autant aux débutants curieux qu’aux professionnels de la sécurité. Sa simplicité d’utilisation en fait un outil idéal pour apprendre, tandis que sa rapidité le rend très efficace dans des contextes plus avancés.

Si vous débutez en cybersécurité, GoBuster est souvent l’un des premiers outils que vous comprendrez réellement. Il ne demande pas de connaissances approfondies en réseau ou en protocoles, seulement une compréhension basique du fonctionnement d’un site web.

Pour un développeur web, GoBuster peut aussi servir à vérifier ce que votre propre site expose réellement. C’est parfois surprenant de voir ce qui reste accessible après plusieurs mises à jour.

Comment fonctionne GoBuster ?

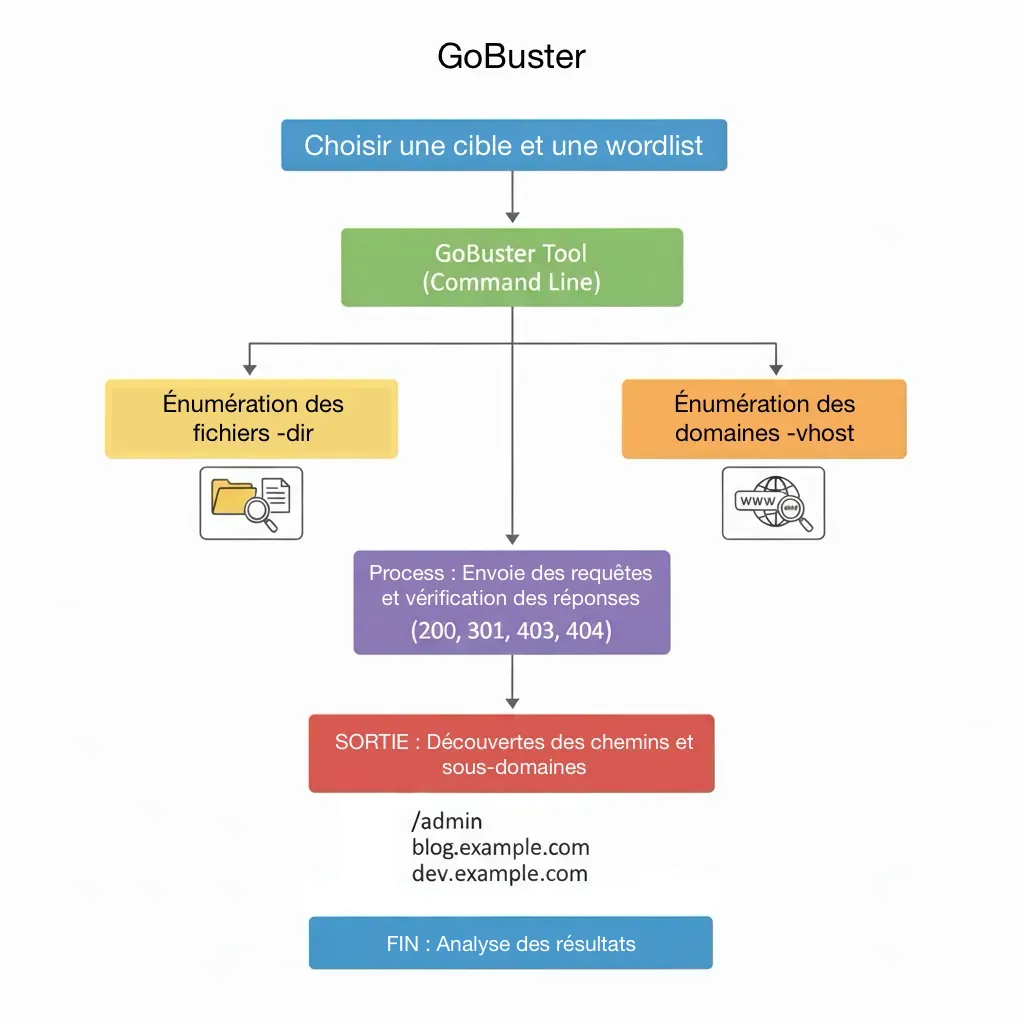

Le fonctionnement de GoBuster repose sur trois éléments clés. D’abord, une cible, généralement une URL ou un nom de domaine. Ensuite, une liste de mots, appelée wordlist. Enfin, un mode de scan, qui définit ce que GoBuster va rechercher.

La wordlist est essentielle. Elle contient des centaines, parfois des milliers de noms de dossiers ou de fichiers courants comme “admin”, “backup”, “login”, “config”, ou encore “test”. GoBuster va tester chacun de ces mots en les ajoutant à l’URL cible.

À chaque requête, le serveur répond avec un code HTTP. Si le code indique que la ressource existe, GoBuster l’affiche dans les résultats. Tout le travail consiste ensuite à analyser ces réponses.

C’est simple dans le principe, mais redoutablement efficace.

Installer GoBuster pas à pas

Avant d’utiliser GoBuster, il faut bien sûr l’installer. Bonne nouvelle, l’installation est rapide et ne nécessite pas de configuration complexe.

Prérequis nécessaires

GoBuster est écrit en Go. Cela signifie qu’il fonctionne très bien sur Linux, macOS et Windows, à condition d’avoir l’environnement adéquat. Sur la plupart des distributions orientées sécurité, GoBuster est déjà disponible dans les dépôts officiels.

Il est fortement recommandé d’utiliser une machine de test, comme une machine virtuelle, surtout si vous débutez. Cela permet d’expérimenter sans risque.

Installation sur Linux

Sur Kali Linux, l’installation est presque instantanée. Il suffit d’ouvrir un terminal et de lancer la commande suivante :

sudo apt update

sudo apt install gobusterUne fois l’installation terminée, vous pouvez vérifier que GoBuster est bien installé en tapant simplement :

gobusterSi l’outil répond en affichant l’aide, tout est prêt.

Installer avec Homebrew sous macOs

GoBuster peut être installé très simplement avec Homebrew sur macOS. Si Homebrew est déjà installé sur votre machine, il suffit d’ouvrir un terminal et d’exécuter :

brew update

brew install gobusterUne fois l’installation terminée, vous pouvez vérifier que GoBuster fonctionne correctement avec :

gobusterSi une version s’affiche, l’outil est bien installé et prêt à être utilisé.

C’est clairement la méthode la plus simple sur macOS, bien plus confortable que l’installation via Go ou depuis le code source, surtout quand on débute.

Installation via le code source

Si GoBuster n’est pas disponible sur votre système, vous pouvez l’installer via Go directement. Cela nécessite d’avoir Go installé sur votre machine.

Voici la commande classique :

go install github.com/OJ/gobuster/v3@latestAprès l’installation, assurez-vous que le dossier contenant les binaires Go est bien ajouté à votre variable PATH.

Comprendre les wordlists

Avant même de lancer votre premier scan, il est important de comprendre ce que sont les wordlists. Une wordlist est simplement un fichier texte contenant une liste de mots, un par ligne.

Ces fichiers sont souvent fournis avec des distributions comme Kali Linux. Le répertoire “wordlists” contient des collections adaptées à différents usages. Certaines sont courtes et rapides, idéales pour débuter. D’autres sont très volumineuses et prennent plus de temps à analyser.

Le choix de la wordlist a un impact direct sur les résultats. Une petite liste sera rapide mais limitée. Une grande liste sera plus exhaustive, mais plus longue à exécuter.

Télécharger une wordlist

Pour utiliser GoBuster, vous avez besoin de wordlists, c’est-à-dire des fichiers texte contenant une liste de chemins à tester. Voici où vous pouvez en trouver et télécharger :

1. SecLists (sur GitHub) :

La plus connue et la plus utilisée, SecLists est une collection complète de wordlists pour l’énumération, le brute-forcing, la fuzzing et bien d’autres tâches en cybersécurité. Vous y trouverez des listes pour répertoires web, sous-domaines, API, etc. 👉 https://github.com/danielmiessler/SecLists

2. Dépôts de wordlists des distributions Linux (ex. Kali Linux) :

Sur Kali ou d’autres distributions orientées sécurité, il existe déjà un répertoire /usr/share/wordlists contenant de nombreuses listes, notamment celles de DirBuster ou Seclists, que vous pouvez réutiliser avec GoBuster.

3. Repositories « awesome wordlists » :

Il existe des collections curatées de wordlists sur GitHub (comme awesome-wordlists) qui regroupent plusieurs listes utiles pour l’énumération ou d’autres types de brute-force.

Vous pouvez ensuite utiliser ces fichiers .txt directement avec GoBuster en passant le chemin de la liste à l’option -w de la commande.

Créer sa propre wordlist pour GoBuster

Utiliser des wordlists existantes est très pratique, mais créer sa propre wordlist peut s’avérer tout aussi utile, surtout quand on débute ou quand on travaille sur un site précis. L’idée est simple : adapter la liste aux habitudes réelles des développeurs et au contexte du projet.

Une wordlist personnalisée permet d’aller droit au but. Par exemple, si vous auditez un site vitrine développé en PHP, inutile de tester des milliers de chemins liés à d’autres technologies. Vous pouvez cibler des noms de dossiers et de fichiers courants, souvent utilisés lors du développement.

Créer une wordlist revient simplement à créer un fichier texte contenant un mot par ligne. Aucun format compliqué, aucun outil spécial. Un éditeur de texte suffit.

Exemple de création d’une wordlist simple

Créez un fichier nommé par exemple wordlist-perso.txt, puis ajoutez-y des noms de répertoires et de fichiers fréquemment rencontrés sur des sites web :

admin

login

dashboard

config

config.php

backup

backup.zip

old

test

dev

uploads

images

assets

includes

api

api.php

index.php

private

tmp

logsCette wordlist volontairement courte est parfaite pour débuter. Elle permet de comprendre le fonctionnement de GoBuster sans attendre plusieurs minutes et sans être noyé sous les résultats.

Une fois le fichier enregistré, vous pouvez l’utiliser immédiatement avec GoBuster :

gobuster dir -u http://exemple-site.local -w wordlist-perso.txtCréer vos propres wordlists vous aide à mieux réfléchir à la structure d’un site et à adopter une démarche logique plutôt qu’automatique. C’est aussi un excellent exercice pour progresser en reconnaissance web et en sécurité, même sans connaissances avancées.

Quand utiliser GoBuster ?

GoBuster s’utilise principalement lors de la phase de reconnaissance. C’est le moment où l’on observe, où l’on apprend, où l’on cherche à comprendre comment un site est organisé avant d’aller plus loin. Il ne s’agit pas d’attaquer quoi que ce soit, mais bien d’explorer ce qui est publiquement accessible.

Vous pouvez par exemple utiliser GoBuster lorsque vous auditez votre propre site, lorsque vous travaillez sur un environnement de test volontairement vulnérable, ou tout simplement lorsque vous apprenez la cybersécurité dans un cadre pédagogique. C’est aussi un excellent outil pour comprendre pourquoi laisser traîner certains dossiers sur un serveur peut poser problème.

GoBuster est pertinent dès que vous avez une URL et que vous vous demandez ce qu’il y a derrière la façade.

Lancer son premier scan avec GoBuster

La première fois que l’on utilise GoBuster, le terminal peut sembler intimidant. Pourtant, la commande de base est très lisible une fois qu’on l’a décortiquée.

Imaginons que vous souhaitiez scanner un site de test afin de rechercher des répertoires cachés. La commande la plus simple ressemble à ceci :

gobuster dir -u http://exemple-site.local -w wordlist.txtPrenons le temps de comprendre chaque élément.

GoBuster commence par le mot-clé dir. Cela indique que vous souhaitez rechercher des répertoires et des fichiers. L’option -u correspond à l’URL cible, celle que vous voulez analyser. Enfin, -w permet de spécifier la wordlist à utiliser.

À partir de là, GoBuster va tester chaque mot contenu dans la wordlist en l’ajoutant à l’URL. Si le serveur répond positivement, le chemin est affiché.

Depuis le terminal, GoBuster doit etre lancé au même « endroit » que le fichier wordlist. Par exemple, si votre fichier wordlist.txt est sur votre bureau, depuis le terminal, placez vous au bon endroit avec cd desktop.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?C’est aussi simple que cela.

Pour aller plus loin : Liste des commandes du terminal

Gérer les fausses pages 404 et les redirections automatiques

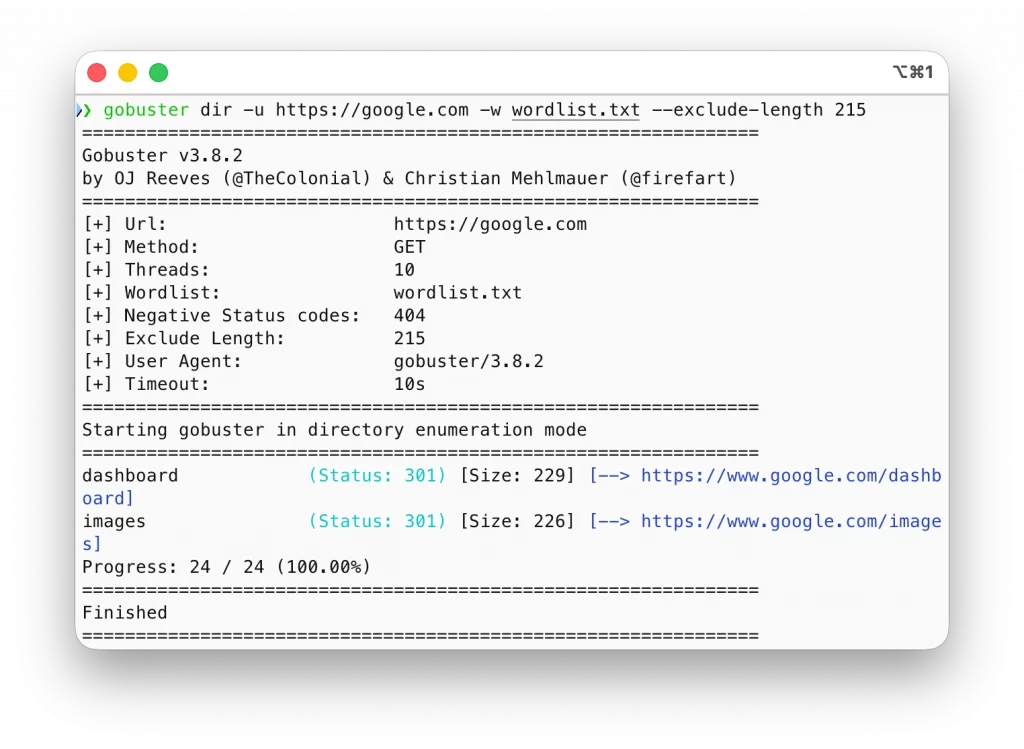

Lors de vos premiers scans avec GoBuster, vous pouvez tomber sur une situation déroutante : l’outil refuse de continuer et affiche un message indiquant que le serveur répond de la même manière pour les pages existantes et inexistantes. Rassurez-vous, ce n’est ni une erreur de votre part, ni un bug de GoBuster.

the server returns a status code that matches the provided options for non existing urls.De nombreux sites web modernes utilisent une page 404 personnalisée. Lorsqu’une URL n’existe pas, le serveur ne renvoie pas un vrai code 404, mais redirige automatiquement l’utilisateur vers une page dédiée, souvent avec un code HTTP 302. Pour un navigateur, tout semble normal. Pour GoBuster, en revanche, c’est problématique.

Du point de vue de l’outil, toutes les URLs testées semblent valides, puisque le serveur répond systématiquement avec le même type de réponse. GoBuster n’est alors plus capable de distinguer une vraie ressource d’une page inexistante, ce qui l’amène à interrompre le scan afin d’éviter de produire des résultats incohérents.

Heureusement, GoBuster propose une solution simple et très efficace : exclure les réponses qui correspondent au comportement des pages inexistantes.

Dans la plupart des cas, ces pages retournent une réponse de taille identique. GoBuster affiche cette information dans son message d’erreur, ce qui permet de l’exploiter immédiatement. Il suffit alors de relancer le scan en excluant cette longueur précise.

Please exclude the response length or the status code or set the wildcard option.. To continue please exclude the status code or the lengthVoici un exemple de commande adaptée à ce cas de figure :

gobuster dir -u https://exemple-site.fr -w wordlist.txt --exclude-length 215Avec cette option, GoBuster ignore toutes les réponses ayant exactement cette taille et peut à nouveau différencier les vrais répertoires des pages inexistantes.

Une autre approche consiste à exclure directement le code de redirection utilisé par le serveur, comme le code 302. Cette méthode peut fonctionner, mais elle est généralement moins précise, car certaines redirections peuvent correspondre à de vraies pages légitimes.

L’exclusion par longueur reste la méthode la plus fiable et la plus simple à comprendre. Elle illustre parfaitement une règle essentielle en reconnaissance web : ce n’est pas l’outil qui décide, mais la manière dont le serveur répond.

Lire et comprendre les résultats

Lorsque GoBuster trouve quelque chose, il affiche plusieurs informations importantes. Vous verrez généralement le chemin trouvé, le code de réponse HTTP, et parfois la taille de la réponse.

Par exemple, un résultat comme celui-ci :

/admin (Status: 200)

/backup (Status: 301)Cela signifie que le dossier “admin” est accessible et renvoie une page valide, tandis que “backup” existe également mais redirige ailleurs. Ces informations sont précieuses car elles indiquent que ces chemins ne sont pas seulement théoriques, mais bien accessibles depuis un navigateur.

À l’inverse, les chemins inexistants sont simplement ignorés par GoBuster, ce qui évite d’encombrer l’écran avec du bruit inutile.

Scanner des fichiers spécifiques

GoBuster ne se limite pas aux dossiers. Il peut aussi rechercher des fichiers précis, comme des fichiers PHP, HTML ou TXT. Pour cela, il suffit de préciser les extensions à tester.

Voici un exemple :

gobuster dir -u http://exemple-site.local -w wordlist.txt -x php,html,txtDans ce cas, GoBuster va tester chaque mot de la wordlist avec les extensions indiquées. Cela permet par exemple de découvrir un fichier “config.php” ou “test.html” laissé accessible par erreur.

C’est souvent lors de ce type de scan que l’on comprend pourquoi le ménage sur un serveur est essentiel. Beaucoup de fichiers temporaires ou de tests restent en ligne sans que personne ne s’en rende compte.

Scanner des sous-domaines avec GoBuster

GoBuster permet également de rechercher des sous-domaines. C’est un usage très courant, notamment pour découvrir des interfaces de test, des versions bêta ou des services internes.

Pour cela, on utilise le mode dns :

gobuster dns -d exemple-site.com -w subdomains.txtIci, l’option -d correspond au nom de domaine principal. La wordlist contient cette fois des noms de sous-domaines courants comme “dev”, “test”, “admin” ou “api”.

GoBuster va tester chaque combinaison et afficher les sous-domaines qui existent réellement. C’est un excellent moyen de comprendre l’architecture globale d’un projet web.

Adapter GoBuster à votre rythme

Un point important quand on débute, c’est de ne pas vouloir tout scanner d’un coup. Certaines wordlists contiennent des dizaines de milliers d’entrées. Cela peut prendre du temps et générer beaucoup de trafic.

GoBuster propose des options pour ajuster la vitesse et le comportement du scan. Par exemple, vous pouvez limiter le nombre de requêtes simultanées pour rester discret et éviter de saturer un serveur de test.

Voici une commande avec un nombre de threads réduit :

gobuster dir -u http://exemple-site.local -w wordlist.txt -t 10Cela rend le scan plus lent, mais aussi plus stable et plus pédagogique pour observer ce qui se passe.

Comprendre les erreurs courantes

Lors de vos premiers essais, il est normal de rencontrer des erreurs. Une des plus fréquentes concerne les codes de réponse identiques pour les pages inexistantes. Certains serveurs renvoient un code 200 même lorsque la page n’existe pas.

Dans ce cas, GoBuster peut afficher de faux résultats. Heureusement, il permet d’exclure certaines tailles de réponse ou certains codes HTTP afin d’affiner les résultats.

C’est une excellente occasion de comprendre que les outils automatisés ne remplacent jamais totalement l’analyse humaine. Ils assistent, mais ne pensent pas à votre place.

GoBuster comme outil d’apprentissage

Au-delà de son utilité technique, GoBuster est un formidable outil pédagogique. Il vous oblige à réfléchir comme un serveur web, à comprendre comment les URLs sont construites et à prendre conscience de ce qui est réellement exposé sur Internet.

Beaucoup de débutants découvrent grâce à GoBuster que la sécurité ne repose pas uniquement sur ce qui est visible, mais aussi sur ce qui a été oublié.

Aller plus loin avec GoBuster

À ce stade, vous savez déjà utiliser GoBuster pour scanner des répertoires, des fichiers et des sous-domaines. C’est largement suffisant pour débuter. Pourtant, quelques bonnes pratiques peuvent vraiment faire la différence entre un scan brouillon et un scan intelligent.

La première consiste à toujours adapter votre approche au contexte. Scanner un petit site de test ne demande pas la même méthode qu’un projet plus conséquent. Inutile de lancer une wordlist gigantesque dès le départ. Commencez petit, observez les résultats, puis élargissez progressivement.

Ensuite, prenez l’habitude de relancer vos scans avec des paramètres différents. Un premier scan rapide peut révéler des dossiers évidents. Un second, plus précis, peut mettre en lumière des fichiers oubliés. GoBuster devient alors un outil d’exploration méthodique plutôt qu’un simple lanceur de commandes.

Exemple concret d’analyse progressive

Imaginons un site de démonstration hébergé en local. Vous commencez par un scan simple de répertoires avec une petite wordlist. GoBuster trouve un dossier “uploads”. En l’explorant via un navigateur, vous constatez qu’il contient des fichiers accessibles publiquement.

À partir de là, vous pouvez relancer GoBuster en ciblant uniquement ce dossier pour voir s’il contient lui-même d’autres sous-dossiers. Ce raisonnement en cascade est très formateur. Vous ne vous contentez plus d’exécuter un outil, vous réfléchissez à ce que vous faites.

C’est exactement cette démarche qui transforme un débutant en quelqu’un de réellement compétent.

Utiliser GoBuster de manière responsable

Un point important mérite d’être clairement expliqué. GoBuster est un outil puissant, mais il doit être utilisé dans un cadre légal et éthique. Scanner un site sans autorisation peut être considéré comme une intrusion, même si vous ne modifiez rien.

Pour apprendre, privilégiez toujours des environnements dédiés. Il existe de nombreux sites de test volontairement vulnérables, ainsi que des machines virtuelles prévues pour l’apprentissage. Vous pouvez aussi utiliser GoBuster sur vos propres projets web, ce qui est souvent très instructif.

Comprendre les outils, c’est aussi comprendre les responsabilités qui vont avec.

Les erreurs fréquentes chez les débutants

Quand on débute avec GoBuster, certaines erreurs reviennent souvent. La plus courante est de lancer des scans trop agressifs, trop vite. Résultat, on ne comprend pas les sorties affichées à l’écran.

Une autre erreur consiste à ignorer les codes HTTP. Beaucoup se focalisent uniquement sur les chemins trouvés, sans analyser les réponses du serveur. Pourtant, un code 403 ou 301 peut être aussi intéressant qu’un code 200.

Pour aller plus loin : Les codes de statut HTTP

Enfin, certains débutants pensent que GoBuster “fait tout”. En réalité, c’est un révélateur. Il montre ce qui existe, mais c’est à vous de comprendre ce que cela implique.

Tableau récapitulatif des commandes et paramètres GoBuster

Pour vous aider à réviser et à pratiquer, voici un tableau clair regroupant les commandes et options essentielles de GoBuster. Vous pourrez y revenir autant de fois que nécessaire.

| Commande / Paramètre | Description |

|---|---|

gobuster dir | Mode de scan pour rechercher des répertoires et fichiers |

gobuster dns | Mode de scan pour rechercher des sous-domaines |

-u | Définit l’URL cible à analyser |

-d | Définit le nom de domaine pour le scan DNS |

-w | Indique la wordlist à utiliser |

-x | Spécifie les extensions de fichiers à tester |

-t | Définit le nombre de threads utilisés |

-q | Mode silencieux, affiche uniquement les résultats |

-o | Enregistre les résultats dans un fichier |

--status-codes | Filtre les résultats par codes HTTP |

--exclude-length | Exclut les réponses d’une taille donnée |

Ce tableau constitue une excellente base pour pratiquer GoBuster sans avoir à relire toute la documentation officielle à chaque fois.

GoBuster reste un incontournable

Ce qui rend GoBuster si populaire, ce n’est pas seulement sa rapidité ou sa simplicité. C’est le fait qu’il met en lumière une vérité souvent ignorée : un site web est rarement aussi propre qu’on le pense.

Des dossiers oubliés, des fichiers de test, des versions anciennes… GoBuster ne crée rien, il révèle simplement ce qui existe déjà. Et cette capacité à révéler l’invisible est extrêmement précieuse, que vous soyez développeur, étudiant ou curieux du web.

Apprendre à utiliser GoBuster, c’est aussi apprendre à mieux concevoir vos propres projets, en évitant les erreurs classiques.

GoBuster est bien plus qu’un simple outil de brute-force. C’est une porte d’entrée vers une meilleure compréhension du web, de ses structures et de ses failles les plus courantes. En le prenant en main progressivement, vous développez un regard critique sur ce qui est exposé en ligne, volontairement ou non.

Si vous débutez, ne cherchez pas la performance à tout prix. Cherchez la compréhension. Lancez des scans simples, observez, testez, recommencez. Chaque résultat est une occasion d’apprendre quelque chose de nouveau, parfois sur le site analysé, parfois sur votre propre manière de raisonner.

Avec GoBuster, vous ne devenez pas seulement utilisateur d’un outil. Vous commencez à penser comme quelqu’un qui explore, analyse et anticipe. Et c’est précisément cette posture qui fait toute la différence dans l’apprentissage de la cybersécurité.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi