Il existe des outils techniques qui semblent réservés aux experts en cybersécurité, et pourtant, lorsqu’on les comprend, ils deviennent soudainement clairs, logiques, presque rassurants. DalFox fait partie de ces outils. Si vous débutez dans le pentesting, que vous entendez parler de “faille XSS”, de “payloads”, de “scan de sécurité”, il est facile de se sentir perdu. Rassurez-vous, vous êtes au bon endroit. Ensembles, nous allons découvrir DalFox pas à pas, calmement et clairement.

- Comprendre clairement ce qu’est DalFox, pourquoi il est utile en pentesting et en quoi il peut vraiment aider à sécuriser un site contre les failles XSS.

- Savoir comment l’installer et le manipuler sereinement, même en étant débutant, pour enfin passer de la théorie à la pratique sans stress.

- Être capable de lire, interpréter et exploiter efficacement les résultats afin de repérer les failles importantes et prendre de meilleures décisions en sécurité web.

Dans ce guide, vous allez comprendre à quoi sert DalFox, pourquoi il est apprécié des pentesters, comment l’installer proprement, comment l’utiliser efficacement et surtout comment lire ses résultats proprement. Nous irons doucement, en prenant le temps d’expliquer chaque mot important. Mon objectif est que vous vous sentiez à l’aise, même si vous partez totalement de zéro.

Et puis, soyons honnêtes, la sécurité web n’est pas qu’une histoire de technique. Il y a aussi une part d’émotion. Quand on découvre sa première faille XSS avec DalFox, on ressent souvent un petit frisson. Ce n’est pas de la peur. C’est plutôt la sensation étrange d’avoir mis la main sur une faiblesse invisible que personne n’avait remarquée. Un peu comme si vous aviez trouvé une porte secrète dans une maison pourtant bien verrouillée.

- DalFox, c’est quoi exactement ?

- Brièvement, qu'est-ce qu'une faille XSS ?

- Comment installer DalFox ?

- Première utilisation : votre premier scan XSS avec DalFox

- Qu’est-ce qu’un payload dans le cadre d’une faille XSS ?

- Exemples concrets d’utilisation de DalFox

- Comprendre et analyser un rapport DalFox

- Tableau récapitulatif des principaux paramètres de DalFox

- DalFox, un allié précieux pour comprendre et sécuriser le web

DalFox, c’est quoi exactement ?

Pour comprendre DalFox, il faut commencer par comprendre ce qu’est une faille XSS. Une “faille XSS” ou Cross-Site Scripting est une vulnérabilité très courante sur les sites web. Elle permet à un attaquant d’injecter du code malveillant (souvent du JavaScript) dans une page, et ce code peut ensuite s’exécuter chez les utilisateurs. C’est dangereux, car cela peut voler des sessions, détourner des formulaires, afficher de faux contenus ou manipuler des données.

C’est ici que DalFox entre en scène. DalFox est un outil open-source, développé pour aider les pentesters à détecter automatiquement ce type de faille. Plus simplement : DalFox scanne une URL ou une application web, cherche les endroits où des paramètres utilisateurs sont utilisés, envoie des tests intelligents, et observe si le site se comporte de manière anormale. Si oui, il vous alerte. Vous gagnez du temps, vous évitez les erreurs humaines, et vous pouvez vous concentrer sur l’analyse.

DalFox est rapide, fiable et particulièrement puissant pour repérer des failles XSS complexes. Il est écrit en Go, ce qui lui donne de très bonnes performances, et il est apprécié pour son intelligence dans la façon de tester. Ce n’est pas un simple outil qui balance des charges au hasard. Il réfléchit, adapte ses payloads et vérifie réellement si l’attaque pourrait fonctionner.

Pourquoi utiliser DalFox en pentesting ?

Vous pourriez vous demander : pourquoi ne pas tester manuellement ? La vérité est simple : tester chaque paramètre, chaque champ, chaque URL, manuellement, est extrêmement long. Et plus un site est grand, plus cela devient impossible.

DalFox permet d’automatiser une grande partie de ce travail. Il explore, teste, relance, valide. Tout cela avec rigueur et constance. Il réduit les faux positifs, c’est-à-dire les alertes inutiles, et permet de savoir rapidement si une faille XSS est réellement exploitable.

Cela ne veut pas dire que DalFox remplace le pentester. Il n’est pas une baguette magique. Il est un outil. C’est un allié fidèle, un assistant très utile, mais c’est vous qui gardez le contrôle. Vous devez comprendre ce qu’il fait, interpréter ses résultats et agir ensuite de manière responsable et légale.

Beaucoup de pentesters expliquent que DalFox leur a permis de trouver des failles XSS que d’autres scanners n’avaient pas vues. Non pas parce qu’ils étaient mauvais, mais parce que DalFox, grâce à son approche “smart”, teste parfois ce que d’autres oublient. Et quand on travaille sur un programme de bug bounty ou sur la sécurité d’une entreprise, cela peut clairement faire une différence.

Brièvement, qu’est-ce qu’une faille XSS ?

Pour comprendre ce qu’est une faille XSS (Cross-Site Scripting), imaginez que vous naviguez sur un site web de confiance, comme votre forum préféré ou un site d’actualités. Cette vulnérabilité se produit lorsqu’un pirate réussit à « injecter » un petit programme malveillant (souvent écrit en JavaScript) à l’intérieur d’une page que vous consultez. Le site web, sans le savoir, affiche ce code comme s’il faisait partie du contenu normal, et votre navigateur l’exécute automatiquement sans vous demander votre avis.

Le danger de cette faille réside dans le fait que le pirate peut alors agir en votre nom. Puisque le code s’exécute directement sur votre ordinateur pendant que vous êtes connecté, il peut voler vos cookies de session (ce qui permet de pirater votre compte sans mot de passe), lire vos informations personnelles affichées à l’écran ou même vous rediriger vers de faux sites pour vous soutirer de l’argent. C’est un peu comme si quelqu’un glissait un faux message dans le courrier officiel de votre banque pour vous donner des ordres malveillants.

Heureusement, vous pouvez vous en protéger en étant vigilant : évitez de cliquer sur des liens suspects envoyés par des inconnus et assurez-vous que votre navigateur est toujours à jour. Les développeurs de sites web ont aussi la responsabilité de bien « nettoyer » tout ce que les utilisateurs écrivent (comme les commentaires ou les barres de recherche) pour empêcher qu’un code malveillant ne s’y cache.

Voici quelques exemples concrets pour vous aider à mieux visualiser comment une faille XSS peut se manifester dans votre quotidien sur Internet :

- Le faux commentaire sur un blog : Imaginez que vous lisez les commentaires sous un article. Un pirate poste un commentaire qui semble vide, mais qui contient en réalité un script invisible. Dès que vous affichez la page pour lire les autres avis, ce script s’active et vole secrètement les identifiants de votre session pour prendre le contrôle de votre compte sur ce site.

- La barre de recherche piégée : Un pirate vous envoie un lien qui ressemble à une recherche banale sur un site marchand, par exemple :

boutique.com/recherche?produit=<script>...</script>. Si vous cliquez dessus, le site affiche « Résultat pour… » suivi du code malveillant. Votre navigateur croit que c’est une instruction du site et peut alors afficher une fausse fenêtre de connexion pour vous demander votre numéro de carte bancaire. - Le formulaire de profil : Sur un réseau social, un utilisateur malveillant pourrait modifier son propre « nom d’utilisateur » ou sa « biographie » en y insérant un code XSS. À chaque fois qu’un autre utilisateur (vous, par exemple) visite son profil pour voir qui il est, le code se déclenche automatiquement sur votre navigateur, permettant au pirate de récupérer vos messages privés ou vos contacts.

La faille XSS Stockée (ou Permanente)

C’est la forme la plus dangereuse. Ici, le code malveillant est enregistré définitivement sur le serveur du site web (dans sa base de données).

- Le mécanisme : Le pirate dépose son script dans un espace public, comme un commentaire sous une vidéo, un message sur un forum ou une fiche de profil.

- L’effet : Chaque fois qu’un utilisateur (vous ou n’importe qui d’autre) consultera cette page, le code s’exécutera automatiquement. C’est une véritable « bombe à retardement » qui touche tous les visiteurs sans distinction.

La faille XSS Reflétée (ou Non-permanente)

Dans ce cas, le code malveillant n’est pas sauvegardé sur le site. Il fait un « aller-retour » : il est envoyé au site et celui-ci vous le « renvoie » (le reflète) immédiatement.

- Le mécanisme : Le pirate doit vous piéger personnellement, souvent en vous envoyant un lien truqué par e-mail ou via les réseaux sociaux. Le code malveillant est caché directement dans l’adresse URL du lien.

- L’effet : Si vous cliquez sur le lien, le site web reçoit le code et l’affiche sur la page de résultat (par exemple : « Aucun résultat trouvé pour « ). Votre navigateur exécute alors ce code. Contrairement à la version stockée, cette attaque ne cible que la personne qui clique sur le lien spécifique.

En résumé : La faille stockée attend sa victime sur le site, tandis que la faille reflétée arrive par un lien que l’on vous pousse à ouvrir.

Fonctionnement de DalFox : comment il trouve une faille XSS ?

Pour comprendre DalFox, il faut comprendre sa logique. Lorsque vous lui donnez une URL, par exemple :

https://mon-site.com/page?recherche=testDalFox identifie les paramètres de la requête, ici “recherche”. Il se demande alors : que se passerait-il si je remplaçais “test” par quelque chose de spécial, par exemple du code JavaScript ? Est-ce que ce code réapparaît quelque part dans la page ? Est-il exécuté ? Est-il transformé ? Est-il bloqué ?

Pour répondre à ces questions, DalFox envoie automatiquement plusieurs requêtes avec des payloads différents. Un “payload”, dans ce contexte, est simplement une charge utile, un morceau de code ou de texte conçu pour tester une vulnérabilité. Si le site réinjecte ce contenu de manière dangereuse, DalFox le remarque et le signale.

Il analyse ensuite la réponse de la page : le HTML retourné, le JavaScript généré, parfois même le comportement en DOM. Si DalFox constate que la page reflète le payload de manière non sécurisée, il indique une faille possible ou confirmée. Vous savez alors où regarder.

Comment installer DalFox ?

Passons maintenant au concret. Vous allez voir, ce n’est pas sorcier. Vous pouvez installer DalFox sur Linux, macOS ou Windows. La méthode la plus simple dépend souvent de votre système.

Vérifier que Go est bien installé (et l’installer si besoin)

Avant d’installer DalFox, il est important de vérifier si Go est déjà présent sur votre machine. Ouvrez votre terminal (ou PowerShell sous Windows) et tapez simplement :

go versionSi Go est installé, vous verrez un message du type go version go1.xx. Dans ce cas, tout est bon, vous pouvez continuer tranquillement. Si au contraire la commande n’est pas reconnue, cela signifie que Go n’est pas installé.

Pour l’installer, rendez-vous sur le site officiel de Go : https://go.dev/dl/

Astuce : si vous utilisez Homebrew, vous pouvez aussi installer Go en une seule commande dans le Terminal :

brew install goTéléchargez la version correspondant à votre système (Windows, macOS ou Linux), lancez l’installation puis redémarrez votre terminal. Enfin, vérifiez à nouveau avec go version. Dès que la version s’affiche correctement, Go est prêt et vous pouvez passer à DalFox.

Maintenant que Go est installé

Sur Linux ou macOS, si vous avez Go installé, vous pouvez utiliser :

go install github.com/hahwul/dalfox/v2@latestGo va télécharger et compiler DalFox pour vous. Ensuite, vous pourrez l’exécuter directement depuis votre terminal avec la commande dalfox.

Si vous n’utilisez pas Go, pas de panique. DalFox propose aussi des releases prêtes à l’emploi. Il suffit de récupérer le binaire correspondant à votre système, de lui donner les droits d’exécution, et le tour est joué. C’est simple, propre et rapide.

Vous pouvez aussi installer DalFox avec Homebrew :

brew install dalfoxSur Windows, vous pouvez également récupérer l’exécutable précompilé. Une fois téléchargé, il suffit de l’exécuter depuis le terminal PowerShell. Là encore, rien de compliqué, même pour un débutant. Le plus important est de vérifier que DalFox est bien reconnu en tapant simplement :

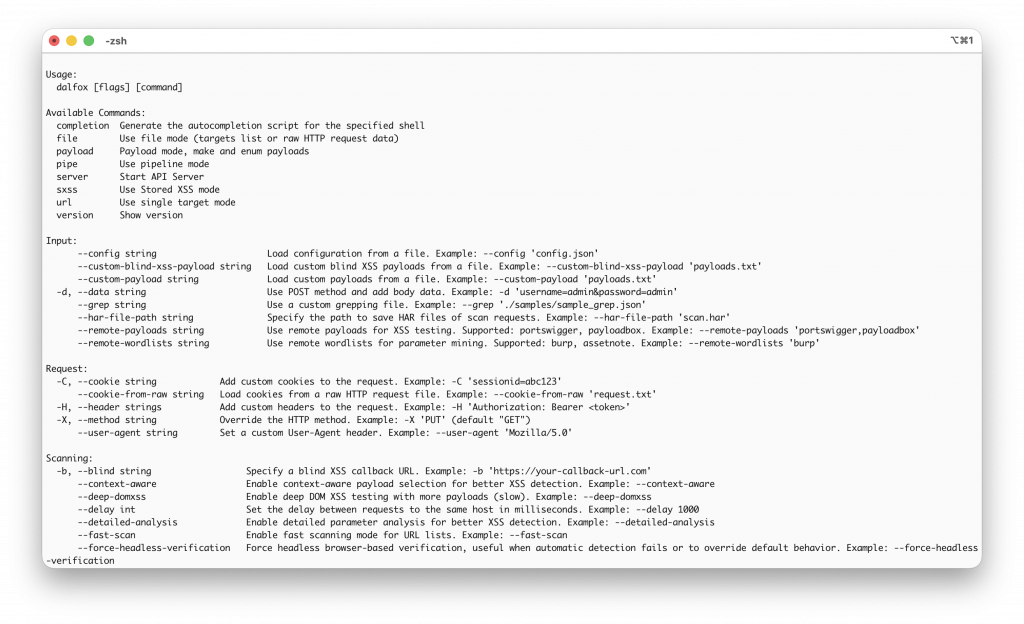

dalfoxSi vous voyez une liste d’options, c’est gagné.

Première utilisation : votre premier scan XSS avec DalFox

Lorsque DalFox est installé, la curiosité arrive rapidement. Et c’est normal. Vous avez envie de “jouer”, de comprendre, d’essayer. C’est humain. Mais avant de scanner quoi que ce soit, il faut rappeler une règle essentielle : n’utilisez DalFox que sur des sites où vous avez le droit d’effectuer des tests. Cela peut être votre propre site, un environnement de test, ou un programme de bug bounty autorisé. Pentesting oui, mais pentesting légal.

Pour lancer votre premier scan, la commande de base ressemble à ceci :

dalfox url "https://mon-site.com/page?param=test"DalFox va analyser, tester, envoyer des payloads et vérifier les réponses. Vous verrez défiler des lignes d’analyse, des tests en cours, et si une faille XSS est trouvée, vous obtiendrez une alerte claire.

Ce moment est souvent spécial. On regarde la console défiler, un peu comme si on assistait à une opération chirurgicale numérique. Et lorsque DalFox annonce qu’une faille XSS a été détectée, il y a souvent un mélange d’excitation et de respect. Excitation parce qu’on a compris quelque chose d’important. Respect parce qu’on réalise à quel point la sécurité d’un site web est fragile.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Quel type d’URL entrer dans DalFox ?

DalFox attend une URL qui contient au moins un paramètre sur lequel il pourra tester des failles XSS. Il ne suffit pas d’une simple page, il faut une URL avec une valeur modifiable.

Par exemple, ce type d’URL est adapté :

https://monsite.com/page?search=testIci, le paramètre search est testable. DalFox va remplacer test par différents payloads pour vérifier s’il peut provoquer une faille XSS.

Autres exemples valides :

https://site.com/article?id=12

https://app.com/profil?user=john

https://blog.com/?q=securityUne URL sans paramètre n’est généralement pas exploitable directement par DalFox :

https://monsite.com/

https://site.com/article/Dans ce cas, DalFox n’a rien à manipuler. Vous devez :

- utiliser des URL avec paramètres (

?param=value) - vous assurer que vous avez l’autorisation de scanner ces URL (légalité)

- privilégier des pages dynamiques qui utilisent vos entrées

Si vous travaillez sur un site complet, vous pouvez :

- récupérer toutes les URLs avec paramètres via un crawler

- les mettre dans un fichier texte

- puis lancer DalFox dessus en mode liste

Si vous voulez, dites-moi votre cas concret (site perso, bug bounty, test local, etc.) et je vous guiderai précisément.

Qu’est-ce qu’un payload dans le cadre d’une faille XSS ?

Vous avez déjà rencontré ce mot tout à l’heure, mais il mérite qu’on s’y arrête sérieusement. Un payload est tout simplement une “charge utile”, c’est-à-dire un morceau de code que l’on injecte volontairement dans un site afin de tester sa réaction. Ce n’est pas un mot magique, ce n’est pas réservé aux hackers de film hollywoodien. C’est juste un outil pour vérifier la résistance d’un site web face à l’injection de contenu.

Dans le cas des failles XSS, ces payloads sont souvent des scripts JavaScript. Par exemple, un payload très basique peut être quelque chose comme :

<script>alert('XSS')</script>Si le site réinjecte ce texte directement dans la page sans le filtrer ni l’échapper correctement, le script sera exécuté dans le navigateur. Et si cela arrive, c’est une faille XSS confirmée. Même si cela semble anodin, ce petit “alert” prouve qu’un attaquant pourrait aller beaucoup plus loin, comme voler des cookies, manipuler des formulaires ou modifier l’affichage pour tromper l’utilisateur.

Dans la pratique, les payloads peuvent être simples ou très sophistiqués. Certains sont discrets, presque invisibles. D’autres sont faits pour contourner des protections. DalFox embarque justement une intelligence capable de tester de nombreux payloads adaptés à différentes situations. Vous ne devez donc pas créer manuellement vos scripts au début. DalFox fait déjà ce travail pour vous, et souvent avec plus d’efficacité que des tests manuels improvisés.

Comment DalFox utilise les payloads intelligemment

L’un des gros avantages de DalFox, c’est qu’il ne se contente pas d’envoyer un seul payload comme un bourrin. Il analyse d’abord la structure de la page, les paramètres, les réponses du serveur, puis adapte ses tests. Il peut tenter des payloads HTML classiques, mais aussi des payloads plus subtils destinés aux failles DOM XSS, celles qui apparaissent côté navigateur plutôt que côté serveur.

DalFox teste étape par étape. Il vérifie s’il peut injecter du code dans une zone visible. Puis il voit si le code peut être exécuté. Puis il valide réellement si la faille est exploitable. Cette approche “smart” évite de remplir votre rapport de faux positifs. Quand DalFox indique qu’une faille XSS existe, ce n’est généralement pas une illusion. C’est solide, argumenté et vérifiable.

Pour un débutant, c’est extrêmement rassurant. Vous n’avez pas besoin de tout connaître dès le départ. DalFox vous guide, vous montre les endroits fragiles du site, et vous fournit déjà les informations nécessaires pour comprendre la nature de la vulnérabilité.

Exemples concrets d’utilisation de DalFox

Imaginons un site avec un moteur de recherche. Vous avez une URL comme :

https://monsite.com/search?query=testDans ce cas, DalFox va se demander si ce paramètre “query” est réutilisé quelque part dans la page. Il va remplacer “test” par différents payloads. Peut-être qu’un jour vous verrez votre navigateur afficher une petite fenêtre “alert(1)” parce que la page a directement exécuté le code que DalFox a injecté. À ce moment précis, vous aurez compris, sans long discours théorique, ce qu’est vraiment une faille XSS.

Autre exemple classique : un formulaire de commentaire. Vous entrez un message, il est enregistré puis affiché publiquement. Si vous pouvez y injecter du JavaScript et qu’il se déclenche chez les visiteurs, alors il ne s’agit plus d’un simple reflet, mais d’une faille XSS stockée. C’est encore plus grave, car la vulnérabilité se propage à chaque visite.

DalFox peut tester ce genre de comportement en envoyant automatiquement des requêtes adaptées. Là encore, il ne fait pas tout le travail à votre place, mais il vous fournit une base solide d’analyse.

Beaucoup de développeurs, persuadés que leur site est parfaitement sécurisé, ont découvert grâce à DalFox qu’une vieille fonctionnalité oubliée, un simple champ texte non contrôlé, ouvrait une porte énorme. Ce genre de découverte est a corriger rapidement. Et on se dit qu’un outil comme DalFox, franchement, on aurait dû l’utiliser plus tôt.

Lancer des scans plus avancés avec DalFox

Après vos premiers essais, vous aurez envie d’aller plus loin. Et c’est une bonne chose. DalFox permet par exemple de scanner non seulement une URL simple, mais aussi une liste d’URLs contenues dans un fichier. Cela est très utile pour tester tout un site, page par page, paramètre par paramètre.

Par exemple, si vous avez un fichier contenant des dizaines d’adresses, DalFox peut les analyser les unes après les autres. Il est capable de gérer plusieurs requêtes en parallèle, ce qui accélère énormément le processus. Il peut aussi être configuré pour s’intégrer dans des pipelines de sécurité automatisés, par exemple dans un workflow DevSecOps.

Il existe également des options permettant d’affiner la détection, d’activer des fonctionnalités supplémentaires, ou d’ajuster le niveau d’agressivité des tests. Vous restez maître du processus. Ce n’est pas un outil incontrôlable. C’est vous qui décidez ce que vous testez, où vous le testez, et comment.

Comprendre et analyser un rapport DalFox

Un point très important, souvent négligé par les débutants, concerne l’analyse des résultats. Trouver une faille XSS, c’est bien. Savoir comprendre ce que DalFox vous raconte, c’est indispensable.

Quand DalFox découvre une vulnérabilité, il fournit plusieurs informations essentielles. Vous verrez l’URL concernée, le paramètre impliqué, le type de faille détectée, parfois même une preuve claire que la faille est exploitable, par exemple la trace du payload injecté dans la réponse.

Vous devez prendre le temps de lire ces informations calmement. Il ne s’agit pas d’un simple code d’erreur. C’est un véritable diagnostic. Essayez toujours de reproduire le résultat manuellement dans un navigateur. Comprenez où se situe précisément la faiblesse. Est-elle visible dans le code HTML ? Est-ce du JavaScript côté client ? Est-ce une réflexion immédiate ou une injection stockée ? Cette compréhension vous permettra ensuite soit de rédiger un rapport professionnel en pentesting, soit de corriger efficacement votre propre application si vous êtes développeur.

Un rapport DalFox n’est pas une sentence dramatique. C’est un outil pédagogique. Il vous montre où votre application a besoin d’être renforcée. Et, quelque part, il vous protège. Car une faille identifiée et corrigée, c’est une attaque évitée.

Un mot important sur la légalité et l’éthique

Même si cet article est convivial et tourné vers l’apprentissage, il faut rappeler une réalité simple : le pentesting doit toujours être légal et éthique. Scanner un site sans autorisation est interdit. Ce n’est pas une “expérimentation”. Ce n’est pas un “jeu”. C’est une infraction.

Utilisez DalFox pour améliorer la sécurité de vos propres sites, dans un cadre professionnel autorisé, ou dans un programme de bug bounty qui l’autorise explicitement. La cybersécurité est une discipline passionnante, mais elle repose avant tout sur la responsabilité.

Tableau récapitulatif des principaux paramètres de DalFox

| Fonctionnalité / Paramètre | Description | Exemple d’utilisation |

|---|---|---|

url | Scanner une URL unique avec paramètres pour détecter des failles XSS | dalfox url https://site.com/page?search=test |

file | Scanner une liste d’URL depuis un fichier | dalfox file urls.txt |

pipe | Lire des URLs via une autre commande (pratique avec des outils comme gau, waybackurls, etc.) | cat urls.txt | dalfox pipe |

| Détection intelligente | DalFox utilise des payloads “smart” adaptés au contexte pour trouver des XSS | Automatique |

| Réduction des faux positifs | Valide réellement les vulnérabilités avant de les signaler | Automatique |

| Support Reflected XSS | Détecte les failles XSS reflétées | Automatique |

| Support Stored XSS | Peut aider à identifier des XSS stockées selon les contextes | Automatique |

| Support DOM XSS | Analyse les réponses pour détecter des comportements DOM dangereux | Automatique |

--cookie | Permet d’ajouter des cookies pour scanner des zones authentifiées | dalfox url ... --cookie "session=123" |

--header | Ajouter des en-têtes personnalisés (utile pour API, auth, etc.) | dalfox url ... --header "Authorization: Bearer token" |

--proxy | Scanner via un proxy (ex : Burp) pour analyser le trafic | dalfox url ... --proxy http://127.0.0.1:8080 |

--threads | Définit le nombre de threads pour accélérer le scan | dalfox url ... --threads 20 |

--timeout | Définir un délai d’attente pour les requêtes | dalfox url ... --timeout 10 |

--output | Sauvegarder les résultats dans un fichier | dalfox url ... --output result.txt |

| Formats de sortie | Supporte texte, JSON, etc. selon les besoins | --format json |

| Mode bruit réduit | Moins verbeux, utile pour scripts automatisés | --silence |

| Filtrage avancé | Ignore ou cible certains paramètres | Options avancées |

DalFox, un allié précieux pour comprendre et sécuriser le web

Arrivé à ce stade, vous avez normalement une vision claire de ce qu’est DalFox, de ce qu’est une faille XSS, de la manière dont un scanner intelligent peut vous aider dans vos missions de pentesting, et surtout de la façon d’utiliser cet outil même en étant débutant. Vous savez à quoi il sert, comment l’installer, comment l’utiliser, ce qu’est un payload, et comment analyser ses rapports. Vous ne regarderez plus jamais une URL avec un simple paramètre de la même manière.

Ce qui est intéressant avec DalFox, ce n’est pas seulement sa puissance technique. C’est aussi ce qu’il représente. Il symbolise ce mélange entre curiosité, rigueur et responsabilité. Il nous rappelle que le web peut être fragile, que la sécurité n’est jamais acquise, mais qu’avec les bons outils et la bonne pédagogie, chacun peut progresser.

Si vous débutez dans le pentesting, DalFox peut devenir l’un de vos meilleurs compagnons de route. Il vous montrera vos premières failles XSS, vous donnera vos premiers frissons de découverte, et vous aidera à comprendre concrètement les enjeux de la sécurité web. Et, qui sait, peut-être qu’un jour vous raconterez vous aussi une anecdote commençant par “Un jour, grâce à DalFox, j’ai découvert une faille que personne n’avait vue…”

Et finalement, c’est peut-être ça, la vraie magie de ce genre d’outil. Plus qu’un simple scanner, DalFox devient un professeur discret, parfois exigeant, mais toujours utile, au service d’un web plus sûr.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi