Quand on entend le nom « John the Ripper » pour la première fois, on a peut-être l’impression d’être face à un film sombre tourné dans une ruelle londonienne brumeuse. En réalité, il s’agit d’un outil absolument incontournable dans le monde de la cybersécurité et du pentesting pour tester et cracker un mot de passe. Si vous débutez dans ce domaine, vous allez voir qu’il est bien plus accessible que vous ne le pensez, à condition qu’on vous explique les choses clairement.

- Comprendre enfin à quoi sert réellement John the Ripper, dans un cadre légal et utile, afin d’améliorer la sécurité plutôt que de “jouer au hacker”.

- Savoir installer correctement l’outil depuis le terminal, sans stress et sans jargon technique inutile, pour pouvoir l’utiliser sereinement.

- Être capable d’utiliser John the Ripper en situation de pentesting encadrée pour tester la solidité des mots de passe et en tirer des enseignements concrets pour renforcer la protection de vos systèmes.

Dans ce guide complet, vous allez découvrir ce qu’est réellement John the Ripper, pourquoi il est autant utilisé par les professionnels de la sécurité informatique, comment l’installer correctement, comment le comprendre, puis comment travailler avec lui dans un cadre légal, responsable et pédagogique. Le but n’est pas de jouer au pirate de film hollywoodien, mais bien de comprendre, apprendre et protéger vos mots de passe.

- John the Ripper : qu’est-ce que c’est exactement ?

- Comment fonctionne John the Ripper

- Comment installer John the Ripper ?

- Installer John the Ripper depuis le terminal : étape par étape

- Première prise en main : comprendre la logique avant d’appuyer sur des touches

- Utiliser John the Ripper en pentesting : tester réellement un mot de passe

- Utiliser un dictionnaire pour tester des mots de passe réels

- Tableau récapitulatif de John the Ripper

John the Ripper : qu’est-ce que c’est exactement ?

John the Ripper, souvent surnommé simplement « John » ou « JTR », est un outil open-source spécialisé dans les tests de sécurité des mots de passe. Il fait partie des logiciels historiques du pentesting, au même titre que Wireshark, Metasploit ou Nmap. Il est utilisé par :

- les pentesters professionnels

- les administrateurs système

- les étudiants en cybersécurité

- les chercheurs en sécurité

- et parfois les curieux… mais espérons toujours dans un cadre légal

Son rôle principal est d’analyser des mots de passe chiffrés (appelés « hashes ») afin de vérifier leur robustesse. En d’autres termes, il sert à répondre à une question cruciale dans n’importe quelle entreprise ou infrastructure informatique :

« Les mots de passe utilisés sont-ils suffisamment solides ou peuvent-ils être devinés trop facilement ? »

Et c’est là toute la différence entre un pirate et un professionnel de la sécurité. John the Ripper n’est pas un outil créé pour attaquer, mais pour tester, déceler les faiblesses, puis corriger.

Pour aller plus loin : Challenge : Craquer un hash

Un petit détour par la réalité : pourquoi cet outil est indispensable ?

Le mot de passe est aujourd’hui la barrière principale entre un compte sécurisé et un compte compromis. Pourtant, beaucoup de gens continuent d’utiliser des mots de passe terriblement faciles comme “azerty”, “bonjour123”, “123456”, ou le légendaire “password”. Oui, même en 2025, cela existe encore.

Imaginez maintenant une entreprise qui possède des milliers de comptes utilisateurs. Il suffit que quelques employés utilisent des mots de passe faibles pour mettre tout le système en danger. C’est là qu’interviennent les équipes de sécurité. Leur travail consiste à vérifier, de manière encadrée, que les utilisateurs respectent les bonnes pratiques.

Et devinez quel outil fait ce travail mieux que beaucoup d’autres ? John the Ripper.

Très important : toujours dans un cadre légal et éthique !

Avant d’aller plus loin, il faut être clair, honnête et direct. John the Ripper peut être utilisé pour faire des tests de sécurité, mais uniquement dans des conditions précises :

- Vous devez avoir l’autorisation explicite d’utiliser cet outil.

- Vous pouvez l’utiliser sur vos propres systèmes.

- Vous pouvez l’utiliser dans un laboratoire personnel d’apprentissage.

- Vous ne devez jamais l’utiliser contre quelqu’un, un site, une entreprise ou un réseau sans accord.

Dans le monde de la cybersécurité, la règle est simple : sans autorisation, c’est illégal. Même si « c’est juste pour tester ». Même si « c’est juste pour voir ». Même si « c’est juste une fois ». Nous resterons donc ici dans une démarche totalement responsable, pédagogique et respectueuse.

Comment fonctionne John the Ripper

Pour comprendre John the Ripper, il faut d’abord comprendre une idée fondamentale : un mot de passe n’est jamais stocké en clair dans une base de données sécurisée. Il est transformé en une sorte d’empreinte appelée hash.

Un hash est une longue suite de caractères qui représente le mot de passe, mais sans jamais le montrer directement. Normalement, il est impossible de revenir en arrière. Mais si le mot de passe est trop simple, trop commun ou présent dans des fichiers connus (appelés dictionnaires), alors il devient vulnérable.

John the Ripper va donc comparer les hashes trouvés à des mots de passe potentiels pour savoir lesquels sont faibles. Cela permet ensuite de renforcer la sécurité.

L’idée est simple, même si la mécanique interne est très technique :

- vous analysez

- vous testez

- vous détectez les faiblesses

- vous renforcez

Comment installer John the Ripper ?

Bonne nouvelle, John the Ripper est disponible sur la plupart des systèmes utilisés par les développeurs et pentesters. Il fonctionne sur Linux, macOS et Windows. La version la plus complète est généralement utilisée sous Linux, notamment sur des distributions orientées sécurité comme Kali Linux.

Vous pouvez soit utiliser la version incluse dans certaines distributions sécurité, soit installer la version officielle depuis le site du projet, soit compiler la version “Jumbo”, très appréciée car elle inclut beaucoup plus de formats et de fonctionnalités.

Pour un débutant, le plus logique est souvent :

- travailler dans un environnement virtuel

- utiliser une machine test dédiée

- installer John dans ce contexte propre et sécurisé

Cela permet d’apprendre sereinement, sans risque pour votre ordinateur principal.

Installer John the Ripper depuis le terminal : étape par étape

Beaucoup de personnes imaginent que l’installation de John the Ripper est compliquée. En réalité, tout se fait simplement depuis le terminal, et en quelques secondes seulement. L’important est de suivre calmement les étapes et de bien comprendre ce que vous faites, sans se précipiter. Nous allons voir l’installation sous Linux, macOS et même Windows, car oui, vous pouvez aussi l’utiliser sur Windows, avec une légère particularité.

Installer John the Ripper sur Linux

Sous Linux, l’installation est généralement la plus simple, car la majorité des distributions intègrent déjà John the Ripper dans leurs dépôts officiels.

Si vous êtes sur Ubuntu, Debian ou Kali Linux, il suffit d’ouvrir un terminal et de taper :

sudo apt update

sudo apt install johnLa première commande met à jour la liste des paquets disponibles. La seconde installe John the Ripper sur votre machine. Après quelques secondes, tout est prêt.

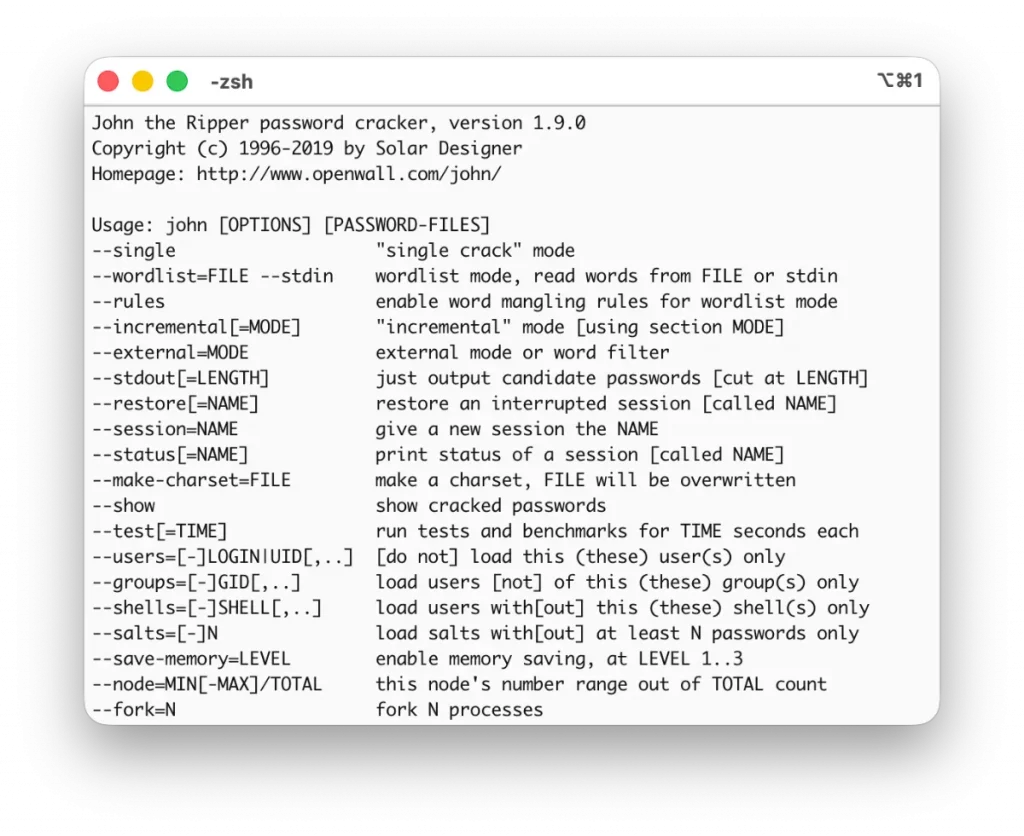

Pour vérifier que l’installation fonctionne correctement, tapez simplement :

johnSi tout se passe bien, le terminal vous affiche la version de John the Ripper installée. À ce moment-là, vous pouvez déjà commencer à l’utiliser.

Sur Fedora et distributions basées sur Red Hat, vous pouvez utiliser :

sudo dnf install johnSur Arch Linux ou Manjaro, la commande ressemble plutôt à ceci :

sudo pacman -S johnCe qui est agréable avec Linux, c’est que tout est direct, propre et rapide. En quelques lignes, vous avez un outil de pentesting puissant prêt à être exploré.

Installer la version “Jumbo” (plus complète)

Il existe une version améliorée appelée John the Ripper Jumbo. Elle supporte beaucoup plus de formats de hash et ajoute de nombreuses options très utiles. Elle est appréciée des pentesters professionnels.

Sur Kali Linux par exemple, elle est souvent déjà installée. Mais si vous souhaitez la compiler vous-même (ce qui est très formateur), voici la démarche type.

Dans le terminal, entrez :

sudo apt update

sudo apt install git build-essential libssl-dev zlib1g-devCes commandes installent les outils nécessaires pour compiler le programme.

Ensuite, téléchargez le code source :

git clone https://github.com/openwall/john.gitPuis entrez dans le dossier :

cd john/srcEt enfin, compilez :

./configure && makeSelon la puissance de votre machine, cela peut prendre un peu de temps. Lorsque c’est terminé, John the Ripper Jumbo est prêt. Vous pouvez le lancer depuis le dossier run.

Cela peut impressionner au début, mais rassurez-vous : vous n’allez rien “casser”. Vous êtes simplement en train de créer vous-même votre propre version de l’outil. Et entre nous, c’est assez satisfaisant.

Installer John the Ripper sur macOS

Si vous êtes utilisateur macOS, vous pouvez installer John the Ripper grâce à Homebrew, un gestionnaire de paquets indispensable pour les développeurs.

Si Homebrew n’est pas encore installé, vous pouvez l’ajouter en suivant les instructions sur le site officiel, puis ouvrir votre terminal et taper :

brew install john-jumboEnsuite, comme sur Linux, vérifiez l’installation avec :

johnSi une version s’affiche, tout est en ordre.

Installer John the Ripper sur Windows

Sous Windows, il n’est pas directement intégré comme sous Linux. Mais vous avez deux solutions très simples.

Première solution : utiliser WSL (Windows Subsystem for Linux), qui vous permet d’installer un Linux dans Windows. Une fois WSL installé, vous pouvez suivre exactement les mêmes commandes que pour Ubuntu, donc :

sudo apt update

sudo apt install johnEt voilà, vous avez John the Ripper dans Windows via un environnement Linux.

Seconde solution : télécharger une version prête à l’emploi depuis la page officielle de John the Ripper. Vous décompressez, vous ouvrez un terminal dans le dossier, et vous pouvez l’utiliser. Cependant, la méthode WSL reste plus propre, plus stable et plus proche d’un environnement de pentesting réel.

Vérifier que tout fonctionne et première exécution

Une fois John installé, une habitude essentielle doit être prise : tester avant d’utiliser.

Tapez simplement :

johnSi l’outil s’exécute, s’affiche ou renvoie un message expliquant comment l’utiliser, tout va bien.

Si une erreur apparaît, ce n’est pas grave. Chaque message d’erreur dit quelque chose. Dans la majorité des cas, il s’agit soit d’un chemin mal défini, soit d’une installation incomplète, soit d’un oubli de privilège administrateur.

Prenez le temps de lire, d’apprendre, d’ajuster. C’est exactement ce qui fait progresser dans le monde du pentesting.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Beaucoup de personnes ressentent un petit stress la première fois qu’elles installent un outil de cybersécurité. C’est normal. On a l’impression de manipuler quelque chose de “dangereux”, alors qu’en réalité, vous êtes simplement en train d’apprendre.

Tant que vous restez dans un cadre légal, sur vos propres environnements, avec l’intention de comprendre et de sécuriser, vous êtes exactement dans la bonne démarche.

Beaucoup de pentesters professionnels racontent que leur premier stress, ce n’était pas leur première mission, mais simplement leur premier “sudo install” dans un terminal. Comme quoi, tout le monde est passé par là.

Première prise en main : comprendre la logique avant d’appuyer sur des touches

Beaucoup de débutants lancent directement des commandes sans comprendre ce qu’ils font. Résultat, ils sont perdus et pensent que John the Ripper est trop compliqué. En réalité, l’outil suit une logique assez simple.

- D’abord, vous lui fournissez un fichier contenant des hashes.

- Ensuite, vous choisissez une méthode d’analyse.

- Puis il va tenter de retrouver les mots de passe faibles.

- Enfin, vous consultez les résultats pour comprendre les failles.

L’objectif n’est jamais “craquer pour craquer”, mais “tester pour sécuriser”.

Le plus important au début n’est pas d’aller vite. Le plus important est de comprendre ce que vous faites, pourquoi vous le faites, et dans quel but.

Paramètres et modes : la base à connaître avant d’aller plus loin

John the Ripper propose plusieurs modes d’analyse. Sans entrer immédiatement dans des détails trop techniques, voici la manière la plus simple de les comprendre.

- Il existe des modes où John teste des mots de passe déjà connus comme fréquents.

- Il existe des modes où il génère des possibilités logiques.

- Il existe des modes spécialisés pour certains formats.

- Et il existe des réglages avancés permettant de personnaliser le comportement.

Un point essentiel : ces modes existent pour aider à tester différents scénarios de sécurité. Chaque mode répond à une problématique spécifique. Dans un environnement professionnel, on ne choisit pas un mode “au hasard”, on sélectionne l’approche en fonction du type de sécurité que l’on analyse.

Un cas concret et pédagogique : Scénario d’apprentissage sain

Imaginons un scénario totalement sain et réaliste.

Vous êtes étudiant, administrateur, ou simplement passionné. Vous installez une machine virtuelle. Vous créez un système utilisateur. Vous générez des comptes de test avec des mots de passe volontairement faibles. Puis vous lancez des tests de sécurité pour voir lesquels résistent et lesquels échouent.

Ce type d’exercice permet d’apprendre vraiment, sans danger, sans stress et en toute légalité. Beaucoup d’écoles, d’entreprises, de formateurs et de passionnés procèdent ainsi.

À la fin de l’analyse, l’objectif n’est pas de se féliciter parce que “ça a fonctionné”. L’objectif est de comprendre ce qu’il ne faut pas faire en matière de mot de passe, puis d’expliquer aux utilisateurs les bonnes pratiques.

Utiliser John the Ripper en pentesting : tester réellement un mot de passe

Maintenant que John the Ripper est installé et que vous comprenez à quoi il sert, il est temps de passer à ce que tout le monde attend : l’utiliser pour de vraies actions de pentesting. Rassurez-vous, nous allons avancer calmement, étape par étape. L’objectif est que vous soyez capable de reproduire la procédure seul, sur un environnement légal et sécurisé.

Avant toute chose, rappelons un principe fondamental : vous ne devez utiliser John the Ripper que dans un cadre autorisé. Cela peut être sur vos propres machines, dans un laboratoire d’apprentissage, dans votre entreprise avec autorisation écrite, ou dans le cadre d’un exercice encadré. Utiliser cet outil sans autorisation serait illégal et contraire à l’éthique du pentesting. Maintenant que c’est bien clair, place à la pratique.

Le principe concret : récupérer un hash, puis le tester

Dans un contexte réel de pentesting, on ne “teste pas directement” un mot de passe. On ne voit jamais le mot de passe en clair. On récupère une version chiffrée appelée “hash”. C’est ce hash que John the Ripper va analyser pour vérifier si le mot de passe est robuste ou non.

Cela peut être un fichier shadow sous Linux, une base de données dumpée légalement dans le cadre du test, ou toute autre source autorisée. Pour notre apprentissage débutant, nous allons travailler avec un fichier simple contenant un hash.

Imaginons que vous avez créé un utilisateur fictif dans votre machine de test, et que vous avez exporté son hash dans un fichier que nous allons appeler passwords.txt. Ce fichier contient par exemple une ligne avec un hash SHA-512. Rien de magique ici, juste une empreinte complexe à analyser.

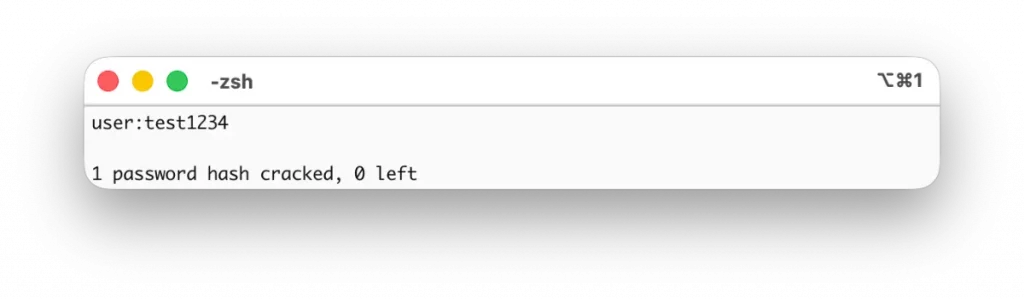

Nous allons utiliser le hash de ‘test1234’ … un mot de passe très faible.

user:$6$4GgCjIKFpsCVC5hO$0cDUwnNzmmEWekYz1pfGH96jOYzHh5BbOddoSkLIqxpEc9geIcDVp5r2t9fFXy.vAF0ObnQod0EBGugHVErmp.Préparer le fichier de test

Dans votre terminal, placez-vous dans le dossier où se trouve votre fichier. Par exemple, si votre fichier se trouve dans Documents, vous pouvez faire :

cd DocumentsEnsuite, vérifiez que votre fichier est bien là avec :

lsSi passwords.txt apparaît dans la liste, vous êtes au bon endroit. Vous avez déjà réalisé une étape importante : organiser votre travail proprement.

Si vous ne maîtrisez pas le terminal : Liste des commandes du terminal

Lancer réellement John the Ripper

Nous allons maintenant utiliser John the Ripper pour analyser ce fichier. Et c’est là que beaucoup de débutants se détendent soudainement, car la commande est beaucoup plus simple que ce qu’ils imaginaient.

Tapez simplement :

john passwords.txtEt voilà. John the Ripper commence son travail. Il va tenter différentes combinaisons, utiliser ses règles, ses dictionnaires internes, et essayer de retrouver le mot de passe correspondant au hash. Vous allez voir défiler du texte dans votre terminal, parfois rapidement, parfois lentement selon la complexité.

Si le mot de passe est faible ou commun, John the Ripper le découvrira souvent très rapidement. S’il est solide, sécurisé et bien construit, il résistera, et c’est exactement ce que veut un pentester : constater que le système est sécurisé.

Vérifier les résultats : afficher les mots de passe trouvés

Lorsque John a terminé, il ne va pas forcément afficher immédiatement tous les résultats sous vos yeux. Il les enregistre dans un fichier interne. Pour consulter les mots de passe qu’il a réussi à retrouver, vous pouvez utiliser la commande suivante :

john --show passwords.txtC’est souvent un moment un peu particulier en pentesting. Si vous voyez apparaître un mot de passe ridicule, trop simple, ou carrément dangereux comme “azerty2023”, cela peut provoquer un sourire… En tant que professionnel, ce n’est pas un moment “d’euphorie”, mais un moment d’analyse : cela signifie qu’il faudra renforcer la politique de sécurité.

Dans un contexte réel, cette découverte ne sert qu’à rédiger un rapport, expliquer les risques et aider à mettre en place de meilleures pratiques, pas à exploiter une faille.

Utiliser un dictionnaire pour tester des mots de passe réels

John the Ripper peut fonctionner seul, mais il devient encore plus puissant lorsque vous l’utilisez avec un dictionnaire de mots de passe. Un dictionnaire est simplement un fichier texte contenant une liste de mots de passe potentiels. Dans le cadre légal du pentesting, ces dictionnaires servent à simuler les habitudes courantes des utilisateurs : prénoms, dates, mots communs, variations simples.

Imaginons que vous avez un fichier rockyou.txt, un dictionnaire très connu dans le monde du pentesting légal et éducatif. Vous pouvez demander à John de l’utiliser ainsi :

john --wordlist=rockyou.txt passwords.txtÀ ce moment-là, John va tester chaque mot du dictionnaire contre le hash. Si l’utilisateur a choisi un mot de passe trop commun, il sera découvert très rapidement.

C’est d’ailleurs parfois un moment amusant et un peu triste à la fois. Amusant, car vous voyez à quel point John the Ripper est impressionnant. Triste aussi, car cela rappelle que beaucoup de gens sous-estiment encore l’importance des mots de passe solides. Il m’est déjà arrivé d’assister à un test où plusieurs comptes critiques d’une entreprise utilisaient le mot “welcome” comme mot de passe principal…

Ce que signifie “réussir” un test de mot de passe

Quand on débute, on pourrait croire qu’un test réussi, c’est quand John the Ripper parvient à trouver un mot de passe. En réalité, c’est l’inverse. Le véritable succès en cybersécurité, c’est lorsque l’outil ne trouve rien, lorsqu’il lutte, lorsqu’il échoue. Cela signifie que les mots de passe utilisés sont robustes, complexes, longs, uniques et résistants aux attaques.

Le but du pentesting n’est pas de “gagner” contre le système, mais d’évaluer sa solidité. Si John casse tout facilement, cela veut dire que la sécurité est mauvaise. Si John peine, cela veut dire que la sécurité tient bon.

Comprendre ce que vous venez réellement de faire

À ce stade, vous avez réalisé quelque chose de très important. Vous avez installé un outil professionnel, vous avez compris son rôle, vous avez préparé un environnement légal, vous avez récupéré un hash, vous l’avez analysé et vous avez interprété les résultats.

En apparence, ce sont juste quelques lignes dans un terminal. En réalité, c’est exactement ce que font les professionnels de la cybersécurité tous les jours. Vous avez posé les bases d’une démarche réfléchie, intelligente et constructive. Cela demande de la patience, de la rigueur et un état d’esprit sain. Et vous venez de le faire.

Ce qu’il faut retenir à ce stade

Tester un mot de passe avec John the Ripper n’est pas une manipulation magique. C’est une démarche structurée et logique. Vous travaillez toujours à partir de hashes, jamais directement sur des mots de passe en clair. Vous utilisez l’outil pour révéler des faiblesses afin de mieux protéger ensuite. Ce n’est pas une aventure de pirate informatique, mais une mission de prévention.

Le plus important dans tout cela n’est pas l’outil lui-même, mais la façon dont vous l’utilisez. Un bon pentester n’est pas quelqu’un qui “craque des mots de passe”. C’est quelqu’un qui comprend, analyse, sécurise, explique et améliore.

Vous avez désormais une démarche claire pour utiliser John the Ripper dans un véritable contexte de pentesting.

Un mot sur la performance et la puissance

John the Ripper est extrêmement performant. Il peut utiliser la puissance de votre processeur, mais aussi celle de votre carte graphique selon les versions et les configurations. Cela explique pourquoi il est encore aujourd’hui une référence dans les tests de sécurité.

Cependant, cela ne doit jamais impressionner un débutant. Vous n’avez pas besoin d’une machine de guerre pour apprendre. Même un ordinateur classique suffit amplement pour comprendre les mécanismes, pratiquer, progresser et développer votre culture en cybersécurité.

Tableau récapitulatif de John the Ripper

Nous entrerons beaucoup plus en détail dans la suite du guide, mais voici déjà un tableau clair pour fixer les bases que vous venez de découvrir.

| Élément | Rôle principal | Intérêt pour le pentesting |

|---|---|---|

| John the Ripper | Outil de test de sécurité des mots de passe | Vérifier la robustesse et détecter les faiblesses |

| Hash | Version chiffrée d’un mot de passe | Empêcher le stockage en clair |

| Modes d’analyse | Différentes stratégies de test | Adapter les tests selon le contexte |

| Environnement légal | Cadre obligatoire | Assurer une pratique responsable |

| Utilisation pédagogique | Laboratoire, test personnel, formation | Apprendre sans danger |

| Open source | Code disponible publiquement | Transparence et amélioration continue |

| Performance | Exploite CPU et parfois GPU | Rapidité d’analyse selon configuration |

Tableau récapitulatif des commandes et paramètres de John the Ripper

| Commande / Paramètre | Description |

|---|---|

john [fichier] | Commande de base pour lancer John the Ripper sur un fichier de mots de passe hachés. Si aucun mode n’est donné, John teste automatiquement plusieurs modes (simple, dictionnaire, incrémental). |

--wordlist=cheminou -w:chemin | Permet de fournir une liste de mots (dictionnaire) à John pour tenter de “craquer” les mots de passe avec des entrées déjà connues ou probables. |

--rules[:nom] | Active des règles applicables aux mots de passe (par exemple ajouter des chiffres, remplacer des caractères). Ces règles permettent de tester des variantes plus élaborées qu’une simple liste de mots. |

--incremental[:mode] | Lance une attaque par force brute généralisée, en essayant toutes les combinaisons possibles jusqu’à une longueur définie. C’est le mode le plus exhaustif. |

--format=FORMAT | Force John à utiliser un format de hash spécifique. Par exemple SHA512crypt, NTLM, etc. Utile quand John ne détecte pas automatiquement ou que vous voulez cibler un format précis. |

--session=nom_session | Permet de donner un nom à la session d’attaque pour pouvoir l’arrêter puis la reprendre plus tard. Très pratique si l’analyse prend beaucoup de temps. |

--restore[:nom_session] | Reprend une session (attaque) qui avait été arrêtée avec une session nommée ou par défaut. |

--show [fichier] | Affiche les mots de passe déjà trouvés dans un fichier de hash sur lequel John a déjà été exécuté. Cela évite de relancer une attaque déjà faite. |

--pot=chemin | Permet de spécifier un fichier .pot alternatif (le fichier où John stocke les mots de passe déjà trouvés). Cela peut être utile pour organiser plusieurs lots de test séparés. |

--config=chemin | Permet de spécifier un fichier configuration personnalisé (john.conf) pour modifier les comportements, les règles ou les formats de hash. |

--list=formats | Liste tous les formats de hash que John sait analyser ou “craquer”. Très utile pour vérifier ce qui est supporté sur votre version. |

--list=build-info | Affiche des informations sur la compilation de John (par exemple, quels modules, instructions CPU ou GPU sont supportés). |

--list=opencl-devices | Affiche les dispositifs GPU disponibles pour accélérer les attaques si John est compilé avec le support OpenCL. |

--stdout [options] | Permet d’afficher les mots de passe ou combinaisons générées par John sans les tester. Très utile pour créer vos propres listes ou tester une stratégie. |

--mask=… | Utilisé en attaque par masque, il offre une manière intermédiaire entre dictionnaire et brute-force où on définit une “forme” du mot de passe (ex. deux lettres puis deux chiffres). |

--loopback | Utilise les résultats déjà trouvés comme nouveau dictionnaire. Utile pour réutiliser des mots de passe trouvés lors de sessions précédentes. |

--markov[:param] | Active un mode Markov qui génère des mots de passe selon des probabilités statistiques, souvent plus rapide que le brute-force pur pour des mots de passe plausibles. |

--prince=chemin | Utilise une méthode appelée prince qui génère dynamiquement des mots de passe dans un ordre probabiliste intéressant avant la force brute complète. |

--fork=N | Permet de lancer des processus parallèles (par exemple plusieurs coeurs CPU) pour accélérer l’attaque en répartissant le travail. |

--min-len=N et --max-len=N | Permettent de définir la longueur minimale et maximale des mots de passe à tester, utile pour cibler une plage de longueurs raisonnable. |

--external:mode | Active un mode externe, qui permet d’utiliser des programmes définis dans la configuration pour générer des mots de passe encore plus complexes ou personnalisés. |

--pot=nom.pot | Force John à utiliser un fichier .pot particulier où sont stockés les résultats précédents (mots de passe déjà craqués). |

-mask avec caractères | Définition de masques personnalisés pour construire des mots de passe selon des règles précises, par exemple ?l?l?d?d (deux lettres minuscules puis deux chiffres). |

--external[=nom] | Lance un moteur externe pour générer des candidats à tester (ex. séquences clavier, règles complexes, etc.). |

--show=nom | Affiche uniquement les résultats déjà trouvés pour un jeu de mots de passe sans relancer d’attaque. |

--status | Permet d’afficher le statut de la session en cours avec les détails de progression. |

--session=name | Définit une session John personnalisée pour reprendre plus tard avec --restore=name. |

Si vous êtes arrivé jusqu’ici, vous avez déjà franchi un cap important. Vous avez compris que John the Ripper n’est pas un jouet dangereux ni un outil de « hackers de films », mais un véritable allié pour la sécurité. Vous savez désormais à quoi il sert, pourquoi il existe et pourquoi il est essentiel dans la démarche de protection moderne.

Le plus beau dans tout cela, c’est que même si ce domaine peut faire peur au début, vous avez vu qu’avec des explications simples, il devient accessible. Il ne vous reste plus qu’à continuer la lecture dans la suite de ce guide pour entrer encore davantage dans la pratique, toujours intelligemment, toujours légalement, toujours avec l’objectif de mieux sécuriser le monde numérique.

Nous poursuivons très bientôt avec la deuxième grande partie du guide, encore plus approfondie, encore plus concrète et toujours pensée pour vous accompagner pas à pas.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi