Dans le monde du pentesting, il est essentiel de disposer d’outils puissants, simples et polyvalents pour identifier rapidement les failles de sécurité. Parmi ces outils, Caido se distingue par sa capacité à faciliter la collecte d’informations et l’analyse des systèmes cibles. Que vous soyez un débutant curieux ou un pentester expérimenté, Caido propose deux interfaces principales : Caido CLI, qui fonctionne en ligne de commande, et Caido Desktop, une interface graphique conviviale.

Dans ce tutoriel complet, nous allons explorer en profondeur ces deux versions de Caido. Nous détaillerons ce qu’elles sont, leur utilité, leurs avantages respectifs, et nous vous guiderons pas à pas pour leur installation et leur utilisation. Nous conclurons avec un cas pratique complet pour vous permettre de comprendre concrètement comment tirer parti de ces outils dans un cadre de pentesting éthique et légal.

- Qu’est-ce que Caido ?

- À quoi sert Caido ?

- Caido CLI vs Caido Desktop : quelles différences ?

- Installer Caido CLI et Caido Desktop pour le pentesting

- Prise en main de l'interface

- Quelles informations peut-on recueillir avec Caido ?

- Fonctionnalités principales de Caido

- Conseils d'utilisation pour Caido

- Lancez Caido puis votre navigateur Chrome

- Intégration avec d’autres outils de pentesting

- Pentesting éthique avec Caido : droit, rigueur et rapports professionnels

- Gestion des données sensibles

- Rédiger un rapport professionnel après un test Caido

- Mise en pratique : checklist narrative pour une mission Caido

- Caido au service d’un pentesting responsable

Qu’est-ce que Caido ?

Caido est un outil open-source dédié à la recherche d’informations et au pentesting, qui permet d’automatiser de nombreuses étapes fastidieuses lors de la phase de reconnaissance d’un test de sécurité. Contrairement à d’autres outils plus spécialisés, Caido centralise plusieurs fonctionnalités essentielles dans une interface unique, que ce soit en ligne de commande avec Caido CLI, ou en interface graphique avec Caido Desktop.

L’objectif principal de Caido est de simplifier le travail du pentester lors de la phase de collecte d’informations, aussi appelée reconnaissance. Cette phase est cruciale, car elle permet de détecter les cibles, les systèmes exposés, et les vulnérabilités potentielles avant de passer à des tests plus avancés.

En utilisant Caido, vous pouvez rapidement obtenir des informations telles que les domaines associés à une organisation, les sous-domaines, les adresses IP, les ports ouverts, ou encore les services en ligne, ce qui constitue la base de tout pentest efficace.

À quoi sert Caido ?

Caido a été conçu pour automatiser et centraliser plusieurs étapes du pentesting éthique. Concrètement, il permet de :

- Identifier les cibles et collecter des informations fiables sur celles-ci.

- Explorer les sous-domaines et analyser la surface d’attaque d’un site ou d’une organisation.

- Vérifier la disponibilité des services et des ports pour détecter des failles potentielles.

- Préparer un rapport structuré pour les tests de sécurité, facilitant ainsi la documentation.

L’intérêt de Caido réside dans le fait qu’il combine ces fonctions dans un seul outil, réduisant ainsi le besoin de recourir à une multitude de logiciels différents.

Pourquoi utiliser Caido ?

L’utilisation de Caido présente plusieurs avantages notables pour le pentester :

- Gain de temps : Toutes les informations peuvent être collectées et analysées en quelques minutes.

- Centralisation : Il évite de jongler entre différents outils pour chaque étape du pentesting.

- Polyvalence : Convient à la fois aux utilisateurs débutants (Desktop) et avancés (CLI).

- Open-source : Vous pouvez étudier, modifier et adapter l’outil à vos besoins spécifiques.

Caido est un outil complet qui simplifie la reconnaissance, la collecte et l’analyse des données lors d’un test de sécurité.

Caido CLI vs Caido Desktop : quelles différences ?

Caido propose deux versions pour s’adapter aux besoins des utilisateurs : la version CLI (Command Line Interface) et la version Desktop.

Caido CLI

La version CLI fonctionne uniquement en ligne de commande. Elle est idéale pour les utilisateurs qui :

- Préfèrent automatiser les tâches via des scripts.

- Travaillent sur des systèmes distants ou sur des serveurs.

- Souhaitent une version légère sans interface graphique.

Les avantages principaux de Caido CLI sont la rapidité, la possibilité d’intégrer l’outil dans des scripts d’automatisation, et sa compatibilité avec différents systèmes d’exploitation.

Caido Desktop

La version Desktop offre une interface graphique conviviale, accessible aux débutants ou à ceux qui préfèrent travailler visuellement. Ses atouts principaux sont :

- Une navigation intuitive entre les différentes fonctionnalités.

- Des visualisations claires des données collectées.

- La possibilité de générer des rapports rapidement sans manipuler de lignes de commande.

Tableau comparatif : Caido CLI vs Caido Desktop

| Fonctionnalité | Caido CLI | Caido Desktop |

|---|---|---|

| Interface | Ligne de commande | Graphique |

| Accessibilité | Avancée, pour utilisateurs expérimentés | Simple, pour débutants et experts |

| Automatisation | Oui, via scripts | Limitée |

| Visualisation | Texte brut | Graphique et tableaux |

| Rapidité | Très rapide | Moyenne |

| Rapport | Texte brut ou export CSV | Rapports visuels détaillés |

| Installation | Légère, dépendances minimales | Plus lourde, nécessite environnement graphique |

Installer Caido CLI et Caido Desktop pour le pentesting

Avant de pouvoir profiter des fonctionnalités de Caido, il est nécessaire d’installer correctement l’outil sur votre machine. Comme nous l’avons vu précédemment, Caido propose deux versions : CLI pour la ligne de commande et Desktop pour une interface graphique conviviale.

Chaque version possède ses propres exigences et méthodes d’installation, et nous allons les détailler étape par étape pour les systèmes Linux, Windows et MacOS. L’objectif est que vous puissiez commencer à utiliser Caido rapidement et sans erreur.

Installer Caido CLI et / ou Caido desktop

- Rendez-vous sur la page officielle des releases de Caido v0.52.0.

- Dans la section Issues, téléchargez la version correspondant à votre machine. Par exemple : macOS AArch64 (compatible avec les puces Apple Silicon : M1, M2, M3).

- Ouvrez le fichier téléchargé et déplacez l’application Caido dans votre dossier Applications.

- Double-cliquez sur l’icône Caido pour lancer l’outil.

Au premier lancement, macOS peut afficher un avertissement de sécurité. Dans ce cas :

- Allez dans Préférences Système > Sécurité et confidentialité

- Autorisez l’ouverture de l’application Caido.

L’application est maintenant prête à être utilisée. Cliquez sur l’exécutable et rendez-vous dans votre navigateur.

L’utilisation de Caido est très intuitive pour débuter.

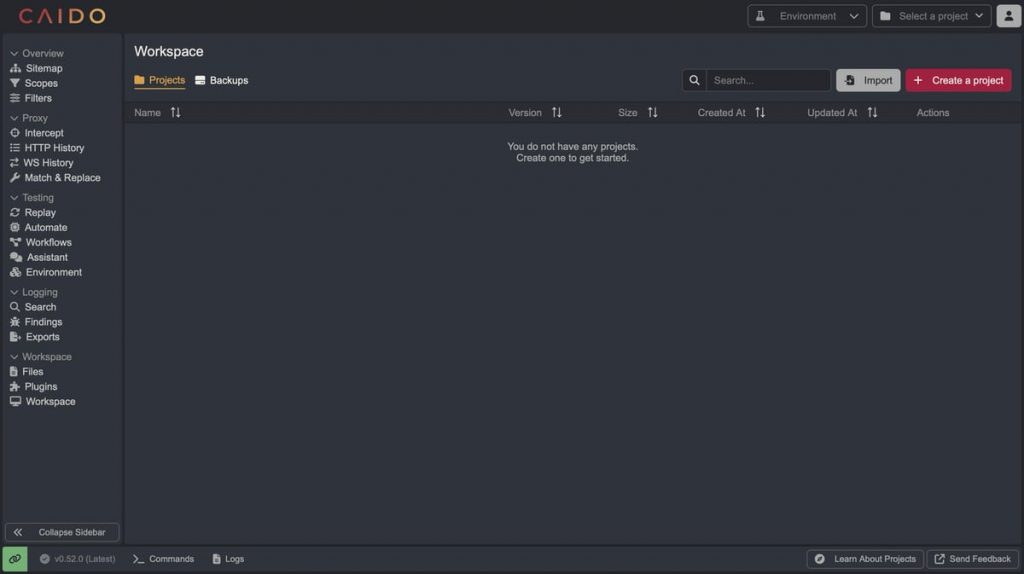

Prise en main de l’interface

Une fois Caido installé, lancez l’application. Vous serez accueilli par une interface claire et épurée, divisée en plusieurs sections :

- Proxy : Permet d’intercepter et d’analyser les requêtes HTTP en temps réel.

- Sitemap : Affiche la structure de l’application web cible sous forme de carte.

- Automate : Facilite l’automatisation des tests de sécurité avec des listes de mots.

- Match & Replace : Offre la possibilité de modifier automatiquement les requêtes avec des règles basées sur des expressions régulières.

- Workflows : Permet de créer des encodeurs/décodeurs personnalisés pour adapter les tests à des besoins spécifiques.

L’interface est conçue pour être intuitive, avec des menus contextuels et des raccourcis clavier facilitant la navigation.

Quelles informations peut-on recueillir avec Caido ?

Caido n’est pas seulement un outil pour envoyer et modifier des requêtes HTTP, il vous permet également de collecter une grande variété d’informations essentielles pour un audit de sécurité complet. Ces informations aident à comprendre le fonctionnement d’une application web, à identifier ses points faibles et à anticiper les vulnérabilités potentielles.

Les en-têtes HTTP et les cookies

Grâce à l’interception des requêtes, Caido vous permet d’examiner tous les en-têtes HTTP échangés entre le client et le serveur. Vous pouvez ainsi identifier le type de serveur utilisé, la version du logiciel, les mécanismes de sécurité comme les Content Security Policy ou les cookies de session.

Exemple pratique :

En interceptant les requêtes vers un site, vous pouvez repérer si certains cookies sont marqués comme HttpOnly ou Secure. Ces informations sont cruciales pour évaluer la sécurité de la session utilisateur et détecter des faiblesses potentielles.

Les paramètres GET et POST

Caido vous permet de visualiser l’ensemble des paramètres envoyés dans les requêtes GET et POST. Ces informations sont utiles pour identifier les formulaires, les API, ou encore les champs qui pourraient être vulnérables à des injections (SQL, XSS, etc.).

Exemple pratique :

En analysant les requêtes d’un formulaire de connexion, vous pouvez identifier les champs username et password et tester leur robustesse face à des injections sans impacter la production grâce à un environnement de test.

Les réponses du serveur

Chaque requête interceptée fournit également la réponse du serveur, incluant le code HTTP, le contenu renvoyé et parfois des informations supplémentaires comme les chemins d’accès ou les messages d’erreur.

Exemple pratique :

Si une page renvoie des erreurs détaillées lors d’une requête mal formée, vous pouvez en déduire le type de base de données utilisée ou d’autres technologies côté serveur. Ces indices sont précieux pour ajuster vos tests de sécurité.

Les liens internes et la structure du site

Avec la fonctionnalité « Sitemap », Caido collecte automatiquement les URLs accessibles et leur hiérarchie. Vous obtenez ainsi une carte complète de l’application, incluant les pages publiques et parfois même des chemins moins visibles ou oubliés par les développeurs.

Exemple pratique :

En analysant la sitemap générée, vous pouvez détecter des pages oubliées ou protégées par des mécanismes faibles, offrant des points d’entrée supplémentaires pour l’audit.

Les données dynamiques et les API

Caido peut également aider à identifier les endpoints API et les échanges de données dynamiques entre le client et le serveur. Cela permet de tester la sécurité des APIs REST ou GraphQL et de vérifier si les données sensibles sont correctement protégées.

Exemple pratique :

En interceptant les appels API d’une application, vous pouvez vérifier si les tokens d’authentification sont correctement utilisés et si des informations sensibles sont exposées dans les réponses JSON.

Les erreurs et informations de debug

Enfin, certaines applications renvoient des messages d’erreur détaillés ou des informations de debug dans leurs réponses. Caido permet de les repérer facilement, ce qui peut vous fournir des indications sur les technologies utilisées ou sur des failles potentielles à exploiter.

Exemple pratique :

Une réponse contenant une stack trace peut révéler le langage de programmation utilisé et les versions des bibliothèques, ce qui est utile pour anticiper les vulnérabilités connues.

Fonctionnalités principales de Caido

Interception des requêtes HTTP

L’une des fonctionnalités phares de Caido est sa capacité à intercepter les requêtes HTTP en temps réel. En configurant votre navigateur pour utiliser Caido comme proxy, vous pouvez observer et analyser toutes les requêtes envoyées à l’application cible.

Exemple d’utilisation :

- Dans Caido, accédez à l’onglet « Proxy ».

- Notez l’adresse et le port indiqués (par exemple,

127.0.0.1:8080). - Dans les paramètres de votre navigateur, configurez le proxy HTTP avec cette adresse et ce port.

- Naviguez sur l’application cible.

- Les requêtes HTTP apparaîtront en temps réel dans l’onglet « Proxy » de Caido.

Cette fonctionnalité est idéale pour observer le comportement des requêtes et identifier des points d’entrée potentiels pour des attaques.

Visualisation de la structure du site (Sitemap)

L’onglet « Sitemap » offre une vue d’ensemble de la structure de l’application web cible. Il affiche les différentes pages et leurs relations sous forme de graphe, facilitant ainsi la navigation et l’identification des zones potentiellement vulnérables.

Exemple d’utilisation :

- Dans Caido, accédez à l’onglet « Sitemap ».

- Lancez un crawl de l’application cible en cliquant sur « Démarrer le scan » (bouton en forme du logo chrome en haut).

- Une fois le scan terminé, la structure du site s’affichera sous forme de graphe.

Cette vue permet de repérer rapidement les pages sensibles, les formulaires ou les points d’entrée non sécurisés.

Automatisation des tests avec des listes de mots

L’outil « Automate » permet d’automatiser les tests de sécurité en envoyant des requêtes basées sur des listes de mots (wordlists). Cela est particulièrement utile pour tester la robustesse des points d’entrée tels que les formulaires de connexion ou les points d’API.

Exemple d’utilisation :

- Dans Caido, accédez à l’onglet « Automate ».

- Sélectionnez le type de requête à envoyer (par exemple, POST).

- Chargez une liste de mots adaptée à votre test (par exemple, une liste de mots de passe).

- Configurez les paramètres de la requête (URL, paramètres, etc.).

- Lancez l’automatisation en cliquant sur « Démarrer ».

Caido enverra alors les requêtes automatiquement, vous permettant d’identifier rapidement les points faibles de l’application.

Modification des requêtes avec Match & Replace

L’outil « Match & Replace » permet de modifier automatiquement les requêtes HTTP en fonction de règles définies par l’utilisateur. Cela est particulièrement utile pour tester la résistance de l’application à des entrées malveillantes ou inattendues.

Exemple d’utilisation :

- Dans Caido, accédez à l’onglet « Match & Replace ».

- Définissez une règle de remplacement (par exemple, remplacer tous les paramètres

idpar une valeur aléatoire). - Appliquez la règle aux requêtes interceptées.

Cette fonctionnalité permet de tester la robustesse de l’application face à des entrées variées et potentiellement malveillantes.

Création de workflows personnalisés

L’outil « Workflows » permet de créer des encodeurs/décodeurs personnalisés pour adapter les tests à des besoins spécifiques. Cela offre une flexibilité accrue pour tester des scénarios complexes ou des applications ayant des mécanismes de sécurité particuliers.

Exemple d’utilisation :

- Dans Caido, accédez à l’onglet « Workflows ».

- Créez un nouveau workflow en cliquant sur « Nouveau workflow ».

- Définissez les étapes du workflow (par exemple, encoder une valeur, envoyer une requête, décoder la réponse).

- Appliquez le workflow aux requêtes interceptées.

Cette fonctionnalité est idéale pour tester des applications avec des mécanismes de sécurité personnalisés ou des formats de données spécifiques.

Conseils d’utilisation pour Caido

- Organisez vos projets : Utilisez la fonctionnalité de gestion de projets de Caido pour organiser vos audits. Cela vous permettra de garder une trace de vos tests et de vos découvertes.

- Utilisez des listes de mots adaptées : Lors de l’automatisation des tests, assurez-vous d’utiliser des listes de mots pertinentes pour le contexte de l’application cible.

- Appliquez des règles de remplacement judicieusement : Lorsque vous utilisez l’outil « Match & Replace », veillez à ne pas perturber le fonctionnement normal de l’application en appliquant des règles trop agressives.

- Testez dans un environnement contrôlé : Avant de lancer des tests automatisés sur une application en production, assurez-vous de disposer d’un environnement de test adéquat pour éviter tout impact négatif.

Caido se distingue comme un outil puissant et accessible pour l’audit de sécurité des applications web. Que vous soyez un professionnel expérimenté ou un passionné débutant, ses fonctionnalités intuitives et sa flexibilité vous permettront de mener des tests de sécurité efficaces. En maîtrisant les outils présentés dans ce tutoriel, vous serez en mesure d’identifier et de corriger les vulnérabilités de vos applications web, contribuant ainsi à renforcer leur sécurité.

Lancez Caido puis votre navigateur Chrome

pour que Caido enregistre le trafic de votre navigation vous devez lancer l’application Caido (desktop) avant d’ouvrir Chrome — et configurer Chrome pour qu’il passe ses requêtes par le proxy de Caido. Voici exactement comment procéder, expliqué simplement et étape par étape pour Windows, macOS et Linux, avec les solutions aux problèmes courants.

Principe général

L’idée est simple : Caido agit comme un proxy local qui intercepte les requêtes HTTP/HTTPS. Il faut donc démarrer Caido, indiquer à Chrome d’utiliser l’adresse/port du proxy (par défaut quelque chose comme 127.0.0.1:8080 ou 127.0.0.1:8081), et importer le certificat racine de Caido pour permettre l’interception HTTPS sans alertes de sécurité. Si vous ne configurez pas le proxy ou n’installez pas le certificat, Caido ne pourra pas voir ou déchiffrer le trafic HTTPS correctement.

Étapes rapides (à faire dans cet ordre)

- Ouvrez Caido Desktop et vérifiez le port du proxy affiché dans l’interface (ex. 127.0.0.1:8080).

- Exportez/le téléchargez le certificat racine (CA) depuis Caido (généralement via Settings > Certificates ou Proxy > Export CA).

- Importez ce certificat dans le magasin de certificats de votre système (voir instructions ci‑dessous selon l’OS) et marquez‑le comme « fiable pour l’authentification SSL/TLS ».

- Lancez Chrome en utilisant le proxy de Caido (soit via les paramètres système, soit en lançant Chrome avec l’option –proxy-server).

- Naviguez ; le trafic doit apparaître dans Caido. Lorsque vous avez fini, retirez/ désactivez le proxy et révoquez le certificat racine si vous ne l’utilisez plus.

Importer le certificat racine (très important pour HTTPS)

Sur Windows : double‑cliquez sur le fichier .crt exporté, cliquez sur « Installer le certificat », choisissez « Ordinateur local », puis placez‑le dans « Autorités de certification racines de confiance ». Vous pouvez aussi ouvrir certmgr.msc pour vérifier.

Sur macOS : ouvrez Keychain Access, importez le .crt dans le trousseau « Système » ou « login », puis faites un double‑clic sur le certificat et choisissez « Toujours approuver » pour SSL. Vous devrez peut‑être authentifier avec votre mot de passe administrateur.

Sur Linux (Ubuntu/Debian) : placez le .crt dans /usr/local/share/ca-certificates/ puis exécutez sudo update-ca-certificates. Pour certaines distributions ou Chrome (NSS), il faudra importer dans le magasin NSS ou utiliser les outils fournis par la distrib.

Paramétrage via les paramètres réseau (alternative)

Vous pouvez aussi configurer le proxy au niveau du système : Windows > Paramètres réseau > Proxy ; macOS > Préférences Système > Réseau > Avancé > Proxies ; Linux > paramètres réseau ou variables d’environnement http_proxy/https_proxy. Chrome reprend le proxy système par défaut.

Astuces pratiques et points de vigilance

Assurez‑vous de démarrer Caido AVANT Chrome ; si Chrome est déjà ouvert il peut ne pas reprendre immédiatement la nouvelle configuration proxy. Si le trafic n’apparaît pas, vérifiez le port dans Caido, que le proxy est actif et que votre firewall/antivirus n’empêche pas la connexion. Certains plugins Chrome (VPN, proxies) peuvent contourner le proxy système ; désactivez‑les pour le test. Si vous voyez des erreurs de certificat dans Chrome malgré l’import du certificat, redémarrez Chrome (ou le système) et revérifiez que le certificat est bien installé dans le magasin système, pas seulement dans le profil utilisateur. Pour travailler proprement, utilisez un profil Chrome dédié (–user-data-dir) ou une fenêtre en mode invité/Incognito sans extensions.

Enregistrement et export des sessions

Pendant que Caido enregistre, vous pouvez filtrer le domaine voulu pour ne capturer que ce qui vous intéresse. Une fois le test terminé, vous pouvez généralement sauvegarder la session, exporter en HAR ou en format de projet pour analyse ultérieure. Vérifiez dans Caido l’option d’export (Export HAR / Save Session).

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Sécurité et bonnes pratiques

N’installez le certificat racine de Caido que sur votre machine de test et retirez‑le lorsque vous avez fini. Ne l’installez jamais sur une machine que vous utilisez pour des opérations sensibles (banque, e‑mails, etc.) de façon permanente. Utilisez un profil Chrome séparé pour vos tests et ne partagez pas ce profil.

Problèmes fréquents et solutions rapides

Si Caido n’enregistre rien : vérifiez que Chrome utilise bien le proxy indiqué, que le port est correct, que Caido est en mode « proxy listening ». Si vous avez des erreurs HTTPS : vérifiez le certificat racine importé et redémarrez Chrome. Si certaines requêtes n’apparaissent pas : vérifiez que des extensions (AdBlock, VPN) ne filtrent pas ou ne redirigent pas le trafic. Si vous utilisez un VPN système, il peut empêcher Caido d’intercepter ; coupez le VPN pour le test ou utilisez un profil de navigateur isolé.

Intégration avec d’autres outils de pentesting

Pour maximiser l’efficacité de vos tests, Caido peut être combiné avec d’autres logiciels. Voici quelques exemples pratiques :

Nmap

Après avoir identifié les sous-domaines et ports ouverts avec Caido, vous pouvez lancer un scan plus approfondi avec Nmap pour obtenir des informations détaillées sur les services et leurs vulnérabilités :

nmap -sV -p- -iL subdomains.txtExplication : -sV détecte les versions des services, -p- analyse tous les ports, et -iL permet d’importer la liste des sous-domaines détectés par Caido.

Pour en savoir plus, consultez notre Tutoriel nmap : Scan des ports, audit, test et intrusion

2. Nikto

Nikto est un scanner de vulnérabilités web. Vous pouvez l’utiliser sur les sous-domaines identifiés par Caido pour rechercher des failles spécifiques aux applications web :

nikto -h http://admin.lab.example.comCette approche permet de combiner la reconnaissance de surface via Caido avec des tests ciblés sur les services web.

3. Metasploit

Pour les tests avancés, Caido peut fournir la liste des services et ports ouverts, que vous pouvez ensuite utiliser dans Metasploit pour réaliser des exploits autorisés dans un environnement légal de pentesting.

Pour les débutants, jetez un oeil à notre Dictionnaire des termes essentiels du hacking et pentesting

Astuces pour optimiser l’utilisation de Caido

- Exporter régulièrement les résultats : Cela permet de comparer l’évolution des services et sous-domaines au fil du temps.

- Combiner CLI et Desktop : Vous pouvez utiliser CLI pour automatiser les scans et Desktop pour visualiser rapidement les résultats et générer des rapports.

- Filtrer les informations pertinentes : Dans les gros scans, concentrez-vous sur les ports critiques (22, 80, 443, 3306) pour gagner du temps.

- Planifier les scans : Avec la CLI, créez des scripts automatisés et planifiez-les via cron ou le Planificateur de tâches pour une surveillance continue.

- Analyser les résultats avec des outils tiers : Utilisez Excel, Python ou des tableaux de bord comme Grafana pour visualiser les données exportées et identifier rapidement les anomalies.

En combinant Caido et d’autres outils de pentesting, vous pouvez mettre en place une stratégie de surveillance et d’analyse complète de vos environnements. L’automatisation via des scripts permet de gagner du temps et d’assurer un suivi continu, tandis que l’intégration avec Nmap, Nikto ou Metasploit offre un panorama plus large de la sécurité.

Caido devient alors bien plus qu’un simple outil de reconnaissance : c’est une plateforme modulable et puissante, adaptée à un usage professionnel, capable de centraliser, visualiser et automatiser vos tests de pentesting.

Grâce à ces méthodes avancées, vous pourrez anticiper les failles, générer des rapports exploitables et améliorer de manière proactive la sécurité de vos systèmes. L’utilisation intelligente de Caido, combinée à l’éthique et à la planification, fait de cet outil un allié incontournable pour tout pentester, débutant ou confirmé.

Pentesting éthique avec Caido : droit, rigueur et rapports professionnels

Le pentesting n’est pas seulement une série d’outils et de commandes : il s’agit d’un processus encadré par des règles légales et déontologiques. L’utilisation de Caido, qu’il s’agisse de Caido CLI ou de Caido Desktop, doit s’inscrire dans un cadre autorisé et documenté. Voici comment préparer un engagement légal, limiter les risques opérationnels, organiser les livrables et instaurer une surveillance continue. L’objectif est de fournir une méthode reproductible et sûre pour conduire des tests d’intrusion avec Caido, afin de produire des résultats exploitables sans mettre en péril les systèmes testés.

Avant toute chose : obtenir l’autorisation formelle

Avant d’effectuer le moindre scan avec Caido, assurez-vous d’avoir une autorisation écrite. Cette autorisation doit préciser le périmètre, la durée, le niveau d’accès et les méthodes autorisées. Sans cette autorisation, toute activité de reconnaissance ou de test peut être considérée comme une intrusion illégale.

L’autorisation doit contenir au minimum les éléments suivants : l’identité du commanditaire, le ou les domaines à analyser, les adresses IP si elles sont ciblées, les plages horaires autorisées, la durée du test, les tests exclus (par exemple : pas d’exploitation d’exploits destructifs), et les informations de contact d’urgence pour l’équipe à prévenir en cas d’incident. La signature du responsable légal ou du représentant autorisé doit figurer sur le document.

Définir précisément le périmètre et la règle du jeu

Une fois l’autorisation obtenue, formalisez un périmètre clair. Le périmètre évite les malentendus et protège à la fois le pentesteur et l’organisation testée. Spécifier si les environnements de pré-production et de production sont inclus ou exclus permet d’ajuster l’intensité des scans. Par exemple, un scan complet de tous les ports sur un site en production peut provoquer des interruptions : mieux vaut réserver ce type d’analyse à un environnement de test ou à une fenêtre de maintenance.

La règle du jeu doit aussi définir le niveau d’intrusion accepté. La reconnaissance passive (collecte d’informations publiques) est généralement sans risque mais la reconnaissance active (scan de ports, fingerprinting) peut impacter la charge du serveur. L’intensité des scans, la fréquence et les plages horaires doivent être convenues et écrites.

Plan de prévention des incidents

Tout test comporte un risque d’incident. Il est donc nécessaire de disposer d’un plan de prévention et d’intervention. Ce plan décrit les contacts d’urgence, la procédure d’arrêt immédiat d’un test (kill-switch), et les étapes pour restaurer un service si un test provoque une rupture.

Il est recommandé de fournir au commanditaire un moyen simple et fiable d’interrompre les tests (par exemple : un numéro de téléphone ou un canal sécurisé). De plus, une sauvegarde préalable des services critiques, effectuée par l’équipe opérationnelle, réduira le risque de perte de données ou de dysfonctionnements prolongés.

Assurer la traçabilité des actions

Toutes les commandes et actions effectuées avec Caido doivent être consignées dans un journal d’activité. Ce journal comprend les commandes lancées via Caido CLI, les analyses programmées depuis Caido Desktop, les fichiers exportés, les heures d’exécution et les résultats bruts. Cette traçabilité est utile pour expliquer une démarche, prouver la bonne foi du test si nécessaire, et reconstruire la chronologie d’un incident.

Conserver les exports originaux (CSV, JSON) générés par Caido, ainsi que les logs de système et les captures d’écran de Caido Desktop, est une bonne pratique. Ces éléments seront intégrés au rapport final en annexe, afin de fournir la preuve des découvertes et la méthodologie employée.

Méthodologie de tests recommandée avec Caido

Pour garantir qualité, sécurité et reproductibilité, suivez une méthodologie simple et structurée. Celle-ci peut être mise en place sous forme d’étapes formelles.

Étape 1 : Reconnaissance passive. Commencez par des recherches publiques (DNS, whois, moteurs de recherche) pour collecter des informations sans impacter la cible. Caido, en mode CLI ou Desktop, interroge souvent des sources publiques ; notez ces sources et leur datation.

Étape 2 : Reconnaissance active légère. Lancer des scans ciblés et peu intrusifs avec Caido, par exemple recherche de sous-domaines et scan des ports les plus courants. Eviter les scans massifs en production.

Étape 3 : Analyse approfondie. Sur les cibles identifiées, utiliser Nmap, Nikto et scanners de vulnérabilités pour obtenir des informations détaillées. Exporter les cibles identifiées par Caido et les traiter dans ces outils.

Étape 4 : Validation et preuve. Vérifier la présence d’une vulnérabilité avec prudence, sans exécuter d’exploit destructif. Documenter toutes les étapes et preuves (captures, logs).

Étape 5 : Remédiation et vérification. Lorsqu’une vulnérabilité est confirmée, informer le responsable et proposer un plan de correction. Après corrections, planifier une vérification de non-régression.

Gestion des données sensibles

Les résultats d’un pentest contiennent souvent des informations sensibles : adresses IP internes, chemins d’administration, versions de logiciels vulnérables. Ces données doivent être stockées de façon sécurisée. Utiliser un espace chiffré pour conserver les exports Caido, limiter l’accès aux personnes autorisées, et éviter la transmission non chiffrée par email.

Lorsqu’un rapport est remis, il est conseillé de fournir deux versions : une version complète et technique destinée à l’équipe sécurité, et une version synthétique destinée aux décideurs, avec un langage accessible et des priorités d’action. La version complète doit rester protégée et partagée uniquement en canal sécurisé.

Rédiger un rapport professionnel après un test Caido

La rédaction du rapport est une étape cruciale : il transforme les découvertes en actions concrètes. Un rapport clair et structuré augmente la probabilité que les vulnérabilités soient corrigées rapidement. Voici une structure narrative et expliquée pour un rapport de pentesting réalisé avec Caido.

Commencez par un résumé exécutif concis. Ce paragraphe doit expliquer en termes non techniques le périmètre du test, la durée, les éléments critiques trouvés et les recommandations prioritaires. Le responsable doit comprendre l’urgence et l’impact sans plonger dans les détails techniques.

La section suivante décrit la portée et la méthodologie. Indiquez précisément les cibles, les dates du test, les autorisations signées, les outils utilisés (préciser Caido CLI et Caido Desktop), et la méthodologie suivie (reconnaissance passive, scans actifs ciblés, validation). Cette transparence est essentielle pour la validité du test.

Ensuite, détaillez les découvertes techniques. Pour chaque vulnérabilité ou observation majeure, fournissez : une description claire, le niveau de criticité, la preuve (extrait d’export Caido, capture d’écran, logs), le risque associé (impact probable), et une recommandation de correction concrète et priorisée. Par exemple, pour un service exposé détecté par Caido qui utilise une version vulnérable, proposer une mise à jour précise du package ou la configuration de règles firewall.

Incluez une section “Actions réalisées” et “Actions recommandées”. La première liste les opérations déjà menées pour valider ou atténuer les risques (sans exploitation destructrice), la seconde propose les corrections à mettre en œuvre. Pour chaque recommandation, indiquez le niveau de priorité et des étapes techniques concrètes à suivre.

Ajoutez des annexes techniques. Ces annexes contiennent les exports bruts produits par Caido, les scripts utilisés, la configuration des scans, et tout log utile. Elles servent de preuve et permettent à une équipe technique de reproduire les tests si nécessaire.

Concluez par une feuille de route. Proposez un plan d’action à court terme (corriger les éléments critiques sous X jours), à moyen terme (audits réguliers), et à long terme (mise en place d’un programme de sécurité). Indiquez la possibilité d’un contrôle post-correction pour vérifier l’efficacité des mesures prises.

Exemple de paragraphe technique à inclure dans le rapport

La découverte d’un port SSH ouvert sur un sous-domaine administratif mérite une présentation claire. Décrire la découverte ainsi : « Le 2025-09-xx à 10:23, un scan conduit via Caido CLI a identifié le sous-domaine admin.lab.example.com avec le port 22 ouvert. L’analyse de bannières indique la présence d’OpenSSH 7.2p2, version connue pour plusieurs vulnérabilités de configuration. Risque : accès non autorisé via attaques par force brute ou configuration permissive. Recommandation : restreindre l’accès SSH via une ACL IP, activer l’authentification par clé publique et mettre à jour OpenSSH vers une version récente. Valider après correction par un nouveau scan Caido et un test d’accès restreint. »

Ce type de paragraphe combine la preuve, l’évaluation du risque et des actions concrètes. Il montre clairement l’avantage d’avoir les exports Caido pour l’analyse.

Communication avec les parties prenantes

La communication est souvent la clé du succès d’un pentest. Adopter un ton pédagogique et factuel facilite l’adhésion des équipes techniques et dirigeantes. Lors d’une présentation, commencer par le résumé exécutif, puis illustrer par un ou deux cas concrets, et terminer par les priorités d’action. Garder un langage compréhensible pour les non-spécialistes aide à obtenir des décisions rapides.

Pour les équipes techniques, fournir les annexes et reproduire les commandes Caido exactes permet de gagner du temps. Par exemple, mettre dans l’annexe : la commande Caido CLI utilisée, le filtre appliqué, et le fichier d’export généré. Cela permet de reproduire et de tester rapidement les corrections.

Plan de remédiation et vérification

Après la remise du rapport, établissez une feuille de route concertée avec l’équipe opérationnelle. Définir des dates butoirs pour les corrections prioritaires et prévoir une seconde phase de tests pour vérifier que les mesures ont bien été appliquées. Cette vérification est essentielle : corriger une configuration sans vérification peut laisser des failles ouvertes.

Utiliser Caido pour la vérification de non-régression est simple : relancer les mêmes scans (mêmes options et même périmètre) et comparer les exports. Un script d’automatisation qui exécute le scan initial et le scan de contrôle, puis compare les résultats, accélérera grandement cette phase.

Veille sécurité et intégration continue

La sécurité est un processus continu. Pour maintenir une posture sécurisée, intégrer des scans automatisés dans le cycle de vie des développements et des déploiements est recommandé. Par exemple, déclencher un scan Caido après chaque déploiement majeur ou chaque modification réseau permet de détecter rapidement des fuites d’exposition.

Intégrer Caido CLI dans une chaîne d’intégration continue (CI/CD) est possible. Un job dédié peut lancer un scan léger post-déploiement et alerter si de nouveaux sous-domaines ou ports sont apparus. Les résultats peuvent être stockés dans un dashboard centralisé ou envoyés vers un système de ticketing pour prise en charge.

Pour une supervision plus avancée, connecter les exports Caido à un SIEM ou à un tableau de bord d’observabilité permet de corréler les découvertes avec des logs d’exploitation et des événements de sécurité, améliorant ainsi la capacité à détecter des attaques actives.

Confidentialité et divulgation responsable

Lorsque des vulnérabilités critiques sont découvertes, adopter une divulgation responsable est primordial. Informer d’abord le propriétaire légitime du système, proposer un plan et un calendrier de correction, puis si nécessaire coordonner une divulgation publique une fois la correction déployée.

Ne pas divulguer publiquement des failles exploitables avant leur correction. Une divulgation prématurée mettrait en danger les systèmes et violerait l’éthique professionnelle. Les détails techniques sensibles doivent être transmises uniquement aux personnes responsables et par des canaux sécurisés.

Aspects éthiques et comportement professionnel

Le pentesteur est tenu à une certaine éthique : respecter la confidentialité, éviter toute exploitation non autorisée, et privilégier le signalement constructif. La neutralité et la clarté dans la rédaction des rapports renforcent la confiance. Le pentesteur doit aussi s’assurer que les actions entreprises ne violent pas de politiques internes ou nationales.

Mise en pratique : checklist narrative pour une mission Caido

Avant de commencer une mission, vérifiez ce qui suit dans l’ordre :

Vérifier l’autorisation écrite et les contacts d’urgence. Confirmer le périmètre et les plages horaires. Planifier une sauvegarde préalable si nécessaire. Lancer des reconstructions passives avec Caido pour collecter les informations publiques. Dans le cas d’un scan actif planifié, démarrer par des scans légers et augmenter l’intensité si l’environnement le permet. Documenter chaque commande et chaque export. En cas d’incident, activer le plan d’arrêt et prévenir immédiatement les contacts désignés.

Caido au service d’un pentesting responsable

Caido est un outil puissant pour la phase de reconnaissance et la surveillance continue. Utilisé avec rigueur, dans un cadre légal et avec des procédures claires, Caido permet d’augmenter significativement l’efficacité des audits de sécurité. La combinaison de Caido CLI pour l’automatisation et de Caido Desktop pour la visualisation forme un ensemble flexible capable de s’adapter à différents contextes.

Au-delà des commandes et des exports, la vraie valeur d’un pentest réside dans la qualité de la gouvernance autour de la mission : autorisations formelles, périmètre clair, plan d’intervention, rapports exploitables, et vérification post-correction. En respectant ces principes, vous transformez les résultats fournis par Caido en actions concrètes qui améliorent durablement la sécurité des systèmes.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi