Lorsque nous naviguons sur Internet, nous avons souvent l’impression que nos échanges sont privés. Pourtant, dans certaines conditions, nos données peuvent être interceptées sans que nous le sachions. Ce procédé porte un nom : le sniffing. Dans cet article, nous allons voir ensemble ce qu’est le sniffing, comment il fonctionne, dans quelles situations vous pourriez en être victime, et surtout comment vous protéger efficacement.

- Qu’est-ce que le sniffing ?

- Comment se protéger efficacement du sniffing ?

- Wireshark vs tcpdump : quel outil choisir pour analyser votre réseau ?

- Wireshark : comment l’utiliser simplement pour analyser un réseau ?

- Wireshark : comment analyser, filtrer et enregistrer les paquets lors de sniffing

- Analyser les paquets capturés avec Wireshark

- Enregistrer une capture Wireshark

- Utiliser les filtres pour mieux cibler les paquets

- Comment savoir quels sites sont consultés avec Wireshark ?

- Exemple concret : analyser votre navigation sur un site web

- Nos conseils pour une analyse de sniffing efficace

- Les colonnes SOURCES et DESTINATIONS sur Wireshark

- Avec Wireshark, comment reconnaître des identifiants et mots de passe sur le réseau ?

- Pourquoi peut-on voir des identifiants et mots de passe avec le sniffing ?

- Comment reconnaître des identifiants et mots de passe avec Wireshark ?

- Exemple concret : détection d’un identifiant et mot de passe sur HTTP en sniffing

- Que faire si vos identifiants apparaissent en clair ?

- Limites (et heureusement) : quand Wireshark ne peut pas voir vos mots de passe

- Sniffing pour savoir comment reconnaître des messages et emails sur un réseau

- Comment reconnaître un cookie de session ou un token ?

- Ce que Wireshark vous permet vraiment de faire aujourd’hui

Qu’est-ce que le sniffing ?

Le sniffing (que l’on pourrait traduire par “reniflage” en français) est une technique utilisée pour intercepter et analyser le trafic réseau. Un “sniffer” est un outil — logiciel ou matériel — qui capture les données qui circulent sur un réseau informatique.

Cela peut être utilisé dans un but légitime (par exemple par les administrateurs système pour diagnostiquer un problème de connexion) mais aussi dans un but malveillant, lorsque l’objectif est de récupérer des informations confidentielles comme :

- des identifiants de connexion (email, mot de passe)

- des numéros de carte bancaire

- des messages envoyés sur certaines messageries non sécurisées

Comment fonctionne le sniffing ?

Pour comprendre le sniffing, imaginons que nous envoyons une carte postale à un ami. Sur le trajet, n’importe qui peut la lire, car elle n’est pas dans une enveloppe scellée.

Sur Internet, c’est la même chose : si une connexion n’est pas chiffrée, les données circulent en clair et peuvent être interceptées.

Un sniffer agit comme un microphone numérique branché sur un réseau. Il écoute tout ce qui passe et enregistre ces données. Dans un réseau Wi-Fi public non sécurisé (par exemple, au café ou dans un aéroport), un pirate peut ainsi “écouter” les échanges de tous les utilisateurs connectés au même point d’accès.

Les types de sniffing

Sans entrer dans des détails trop techniques, retenons deux grandes catégories :

- Sniffing passif : le pirate se contente d’écouter et de collecter les données qui circulent. Cela passe souvent inaperçu.

- Sniffing actif : le pirate interagit avec le réseau pour tromper ses utilisateurs et intercepter leurs informations (ex. attaque “Man-in-the-Middle”).

Cas concret : un réseau public à l’aéroport

Imaginons que vous soyez à l’aéroport et que vous vous connectiez au Wi-Fi gratuit. Vous ouvrez votre boîte mail via un site qui commence par http:// (sans chiffrement). Un pirate connecté au même réseau lance un sniffer, et en quelques secondes, il voit passer vos identifiants. Il peut alors accéder à votre compte, lire vos messages, et même réinitialiser d’autres mots de passe si vous utilisez la même adresse email ailleurs.

Ce scénario est bien réel et se produit tous les jours dans des lieux publics.

Comment savoir si l’on est victime de sniffing ?

Le problème du sniffing est qu’il est souvent invisible pour l’utilisateur. Il ne modifie pas l’affichage de votre site ou de vos applications.

Cependant, certains indices peuvent éveiller notre vigilance :

- Une connexion Wi-Fi inhabituelle qui ne demande pas de mot de passe

- Des avertissements de sécurité du navigateur (“Ce site n’est pas sécurisé”)

- Une activité suspecte sur vos comptes en ligne (connexions depuis un autre pays, mails lus à votre insu)

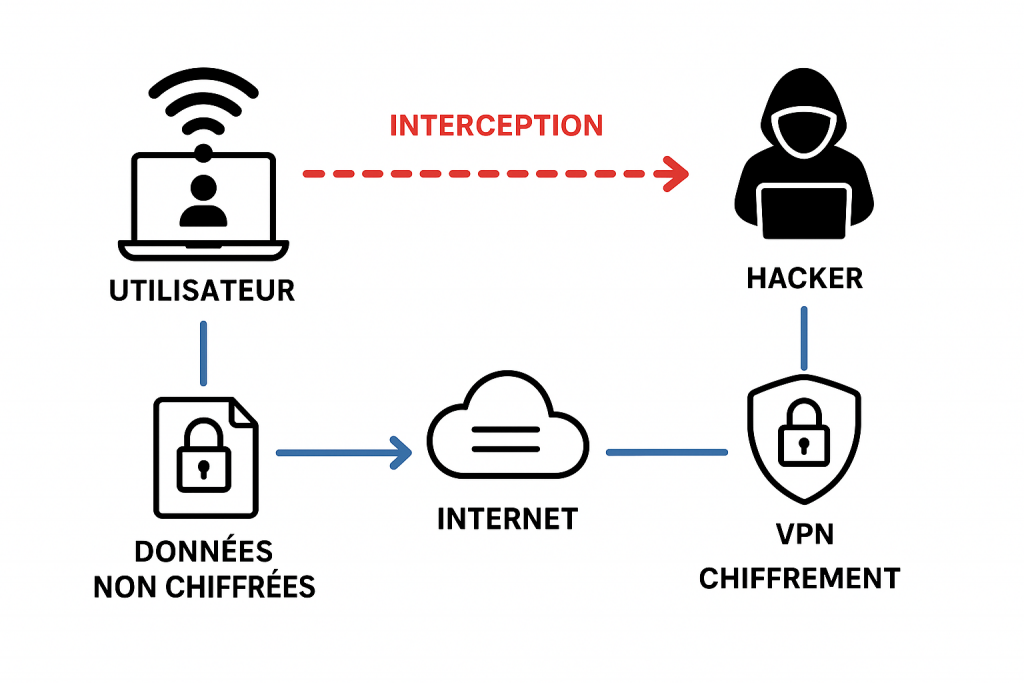

Comment se protéger efficacement du sniffing ?

Même si le sniffing peut sembler inquiétant, il existe des moyens simples pour limiter les risques. Voici les bonnes pratiques essentielles :

- Toujours utiliser des sites en HTTPS

Avant de saisir un mot de passe ou des informations personnelles, vérifiez la présence du petit cadenas dans la barre d’adresse. Le “S” de HTTPS signifie que la connexion est chiffrée. - Éviter le Wi-Fi public non sécurisé

Si vous devez absolument l’utiliser, ne consultez pas vos comptes sensibles (banque, messagerie professionnelle) et privilégiez un VPN. - Utiliser un VPN (Virtual Private Network)

Un VPN crée un tunnel chiffré entre vous et Internet, empêchant un sniffer d’exploiter vos données. - Mettre à jour vos appareils et applications

Les failles de sécurité sont régulièrement corrigées par les mises à jour. - Désactiver le Wi-Fi quand vous ne l’utilisez pas

Cela empêche votre appareil de se connecter automatiquement à des réseaux inconnus.

Le sniffing légal et utile

Nous ne devons pas oublier que le sniffing n’est pas toujours synonyme de piratage. Dans un contexte professionnel, il est utilisé par les équipes techniques pour :

- diagnostiquer une panne réseau

- analyser le flux de données pour améliorer les performances

- détecter des intrusions

Des outils comme Wireshark ou tcpdump sont très populaires chez les administrateurs système, et leur utilisation est tout à fait légale… tant qu’elle est faite avec l’autorisation des utilisateurs concernés.

Pour résume, le sniffing est une technique puissante, à double tranchant. Entre de bonnes mains, il aide à sécuriser un réseau. Entre de mauvaises mains, il devient un outil d’espionnage numérique.

En comprenant son fonctionnement et en adoptant quelques réflexes simples, vous réduirez considérablement les risques d’interception de vos données.

Wireshark vs tcpdump : quel outil choisir pour analyser votre réseau ?

Quand nous souhaitons analyser ou surveiller le trafic réseau, deux noms reviennent souvent : Wireshark et tcpdump. Ces outils puissants sont utilisés aussi bien par des professionnels que par des passionnés de réseaux.

À quoi servent Wireshark et tcpdump ?

Avant tout, Wireshark et tcpdump sont des analyseurs de paquets réseau. Ils capturent les données qui circulent sur un réseau, vous permettant de voir ce qui passe, détecter des anomalies, ou comprendre pourquoi une connexion ne fonctionne pas.

- Wireshark est une application graphique qui vous montre les paquets capturés dans une interface visuelle, claire et détaillée.

- tcpdump est un outil en ligne de commande, plus simple mais puissant, utilisé directement dans un terminal.

Wireshark : un outil visuel et complet de sniffing

Wireshark est souvent recommandé pour débuter, car il rend la capture réseau accessible et intuitive.

Avantages de Wireshark

- Interface graphique facile à prendre en main.

- Visualisation détaillée de chaque paquet (protocoles, adresses IP, ports…).

- Filtres puissants pour ne voir que ce qui vous intéresse.

- Supporte de nombreux protocoles réseau.

- Disponible sur Windows, macOS et Linux.

Inconvénients de Wireshark

- Peut consommer beaucoup de ressources sur des captures très longues.

- Parfois complexe pour les utilisateurs qui préfèrent la simplicité du terminal.

- Nécessite une interface graphique, donc moins adapté aux serveurs sans interface.

tcpdump : l’outil puissant en ligne de commande

tcpdump, lui, est plus minimaliste visuellement, mais incroyablement rapide et efficace, surtout sur des serveurs ou systèmes sans interface graphique.

Avantages de tcpdump

- Léger et rapide.

- Fonctionne sur presque toutes les machines Linux/Unix.

- Peut être scripté et automatisé facilement.

- Capture des paquets directement depuis la ligne de commande.

Inconvénients de tcpdump

- Courbe d’apprentissage un peu plus raide.

- Pas d’interface graphique, donc la lecture des données est plus technique.

- Moins intuitif pour les débutants complets.

Tableau comparatif Wireshark vs tcpdump

| Critère | Wireshark | tcpdump |

|---|---|---|

| Interface | Graphique (GUI) | Ligne de commande (CLI) |

| Facilité d’usage | Très accessible pour débutants | Plus technique, nécessite la maîtrise du terminal |

| Fonctionnalités | Analyse détaillée, filtres avancés | Capture simple et rapide, scriptable |

| Ressources | Plus gourmand en ressources | Très léger |

| Plateformes | Windows, macOS, Linux | Linux, macOS, BSD, Windows via Cygwin |

| Prix | Gratuit et open source | Gratuit et open source |

| Usage idéal | Analyse approfondie, éducation | Surveillance rapide, serveurs, automatisation |

Cas concret : comment nous pouvons utiliser ces outils pour le sniffing ?

Imaginons que vous rencontrez un problème de lenteur sur votre réseau domestique. Avec Wireshark, vous pouvez ouvrir une capture en direct sur votre ordinateur, voir quels paquets ralentissent la connexion, et filtrer ceux qui ne sont pas normaux (comme des paquets envoyés trop souvent).

Avec tcpdump, sur un serveur Linux distant, vous pouvez lancer une capture en ligne de commande, enregistrer les paquets dans un fichier, puis analyser ce fichier plus tard ou le transférer sur votre machine locale pour une étude plus approfondie avec Wireshark.

Bonne nouvelle : Wireshark et tcpdump sont tous deux totalement gratuits et open source. Vous pouvez les télécharger, utiliser, et modifier librement sans aucun coût.

Comment installer Wireshark et tcpdump ?

- Wireshark : Rendez-vous sur wireshark.org, téléchargez la version adaptée à votre système et suivez l’assistant d’installation.

- tcpdump : Sur Linux/macOS, tcpdump est souvent préinstallé. Sinon, vous pouvez l’installer via le gestionnaire de paquets :

sudo apt install tcpdumpPour commencer, nous vous conseillons Wireshark grâce à sa facilité d’utilisation et son interface claire. Une fois à l’aise, vous pouvez explorer tcpdump pour des usages plus techniques ou en environnement serveur. Dans la suite de ce guide sur le sniffing, nous utiliserons Wireshark.

Wireshark : comment l’utiliser simplement pour analyser un réseau ?

Lorsque nous souhaitons comprendre ce qui se passe sur un réseau informatique, que ce soit à la maison ou au travail, Wireshark est un outil précieux. Mais si vous êtes débutant, il est normal de se demander : Comment l’utiliser ? Que peut-il faire concrètement ?

Qu’est-ce que Wireshark ?

Wireshark est un logiciel gratuit et open source qui permet de capturer et d’analyser le trafic réseau en temps réel. Imaginez que votre réseau est une autoroute et que les données sont des voitures. Wireshark est comme une caméra qui enregistre toutes les voitures, leurs destinations, leur vitesse, et ce qu’elles transportent.

Avec cet outil, vous pouvez voir en détail ce qui circule sur votre réseau : emails, sites visités, échanges entre appareils, etc. C’est très utile pour diagnostiquer des problèmes, comprendre le fonctionnement d’une application réseau, ou même détecter une intrusion.

Installer Wireshark est simple. Il est disponible sur Windows, macOS et Linux.

- Rendez-vous sur wireshark.org.

- Téléchargez la version adaptée à votre système.

- Lancez l’installation en suivant les instructions.

- Sur Windows, on vous proposera d’installer aussi WinPcap ou Npcap, indispensables pour capturer les paquets.

Premiers pas : la prise en main

Lorsque vous ouvrez Wireshark, vous voyez une liste d’interfaces réseau (comme vos cartes Wi-Fi ou Ethernet). Pour commencer à capturer des données :

- Sélectionnez l’interface correspondant à votre connexion internet (souvent la carte Wi-Fi si vous êtes en Wi-Fi, peut être WifiEn0).

- Cliquez sur le bouton “Démarrer la capture” (icône en forme d’aile de requin bleu devenant vert au démarrage).

Wireshark commence alors à afficher en temps réel les paquets qui circulent.

Comprendre l’interface principale

L’interface principale se divise en plusieurs parties :

- Liste des paquets capturés : chaque ligne correspond à un paquet réseau, avec l’heure, le protocole, l’adresse source et destination, et une description courte.

- Détails du paquet sélectionné : en cliquant sur un paquet, vous voyez sa structure détaillée (en-têtes, protocoles utilisés).

- Données brutes du paquet : affichage en hexadécimal et en ASCII du contenu exact du paquet.

Exemple concret : détecter une requête HTTP

Imaginons que vous voulez voir les requêtes envoyées lorsque vous ouvrez un site web non sécurisé (HTTP). Voici comment faire :

- Lancez la capture sur votre interface réseau.

- Ouvrez votre navigateur et allez sur un site HTTP (par exemple

http://example.com). - Dans Wireshark, arrêtez la capture après quelques secondes.

- Dans la barre de filtres en haut, tapez :

httppuis validez.

Vous ne verrez alors que les paquets liés au protocole HTTP. - En cliquant sur une ligne, vous pourrez voir l’URL demandée, les entêtes envoyés, et la réponse du serveur.

Cela vous permet de comprendre en détail ce qui se passe « sous le capot » lorsque vous naviguez.

Quelques conseils pour bien utiliser Wireshark

Pour éviter d’être submergés par trop d’informations, utilisez les filtres :

- Par exemple, tapez

ip.addr == 192.168.1.10pour voir uniquement les paquets venant ou allant vers cette adresse IP. - Utilisez

tcp.port == 80pour ne voir que le trafic HTTP classique.

Enfin, n’hésitez pas à capturer par tranches courtes et à sauvegarder vos captures pour les analyser plus tard.

Wireshark vous permet de :

- Diagnostiquer des problèmes de connexion (perte de paquets, lenteurs).

- Comprendre quels services utilisent votre réseau.

- Repérer des communications suspectes.

- Apprendre comment fonctionnent différents protocoles réseau (DNS, HTTP, TCP…).

Wireshark est un outil puissant mais accessible. Avec un peu de pratique, vous pouvez devenir autonome pour capturer et analyser le trafic réseau. Cela vous donnera un regard précis sur ce qui se passe dans un réseau, que vous soyez simple utilisateur curieux ou administrateur débutant.

Wireshark : comment analyser, filtrer et enregistrer les paquets lors de sniffing

Après avoir découvert comment démarrer une capture avec Wireshark, nous allons maintenant approfondir l’analyse des paquets, apprendre à enregistrer votre travail, filtrer efficacement les données, et comprendre comment identifier les sites web consultés.

Analyser les paquets capturés avec Wireshark

Lorsque Wireshark capture les paquets, il enregistre toutes les données qui transitent sur votre réseau, ce qui peut vite devenir très volumineux. Chaque paquet représente un petit morceau de communication entre votre ordinateur et un autre appareil (serveur, routeur, etc.).

En cliquant sur une ligne de la liste des paquets, vous pouvez voir le protocole utilisé (TCP, UDP, HTTP, DNS…), l’adresse IP source et destination et une description rapide du contenu (par exemple, une requête DNS ou un paquet TCP d’authentification).

Cette lecture détaillée permet de comprendre ce qui se passe, par exemple si votre ordinateur échange avec un serveur web, ou s’il réalise une requête DNS pour traduire un nom de domaine en adresse IP.

Enregistrer une capture Wireshark

Pour ne pas perdre vos données et pouvoir les analyser plus tard, il est essentiel d’enregistrer votre capture.

Voici comment faire simplement :

- Pendant ou après la capture, cliquez sur Fichier > Enregistrer sous…

- Choisissez un emplacement sur votre disque dur.

- Donnez un nom à votre fichier (extension

.pcapngpar défaut). - Cliquez sur Enregistrer.

Ainsi, vous pouvez rouvrir ce fichier quand vous le souhaitez, sans refaire une nouvelle capture.

Utiliser les filtres pour mieux cibler les paquets

Wireshark capture tout, ce qui peut vite devenir complexe à analyser. Heureusement, l’outil propose un système de filtres très puissant pour afficher uniquement les paquets qui vous intéressent.

Le filtre d’affichage

Il sert à afficher une sélection des paquets après la capture, sans modifier le fichier original.

Quelques exemples utiles :

- Pour afficher uniquement les paquets HTTP :

http - Pour voir les paquets vers ou depuis une adresse IP précise :

ip.addr == 192.168.1.10 - Pour filtrer le trafic DNS (utilisé pour traduire les noms de sites en adresses IP) :

dns - Pour n’afficher que les paquets qui vont vers le port 443 (HTTPS) :

tcp.port == 443

Tapez votre filtre dans la barre en haut, puis appuyez sur Entrée pour l’appliquer.

Tableau récapitulatif des principaux protocoles :

| Protocole | Description simple | Utilisation principale |

|---|---|---|

| TCP | Protocole de communication fiable, établit une connexion entre deux machines avant d’échanger des données. | Navigation web, emails, transferts de fichiers |

| UDP | Protocole plus rapide que TCP, mais sans garantie de livraison des données. | Streaming vidéo, DNS, jeux en ligne |

| HTTP | Protocole pour transférer des pages web non sécurisées. | Consultation de sites web en clair |

| HTTPS | Version sécurisée de HTTP, avec chiffrement des échanges (via TLS). | Navigation sécurisée (banque, email…) |

| TLS | Protocole qui chiffre les communications sur le réseau pour garantir la confidentialité et l’intégrité des données. | Sécurisation des connexions HTTPS, emails, VPN |

| QUIC | Protocole basé sur UDP, conçu pour accélérer la navigation web avec un chiffrement natif. | Navigation web rapide, utilisé par Google Chrome et YouTube |

| DNS | Permet de traduire un nom de domaine (ex : google.com) en adresse IP. | Résolution des noms de sites web |

| ICMP | Protocole utilisé pour envoyer des messages de contrôle (ex : “ping”). | Tester la connectivité réseau |

| ARP | Permet de trouver l’adresse physique (MAC) d’un appareil à partir de son adresse IP. | Communication sur un réseau local |

| FTP | Protocole de transfert de fichiers entre ordinateurs. | Upload et téléchargement de fichiers |

| SMTP | Protocole pour envoyer des emails. | Envoi de courriers électroniques |

| DHCP | Permet à un appareil d’obtenir automatiquement une adresse IP sur un réseau. | Attribution automatique d’adresses IP |

Comment savoir quels sites sont consultés avec Wireshark ?

Repérer les sites visités nécessite d’observer deux types d’échanges :

a) Les requêtes DNS

Lorsque vous tapez une adresse web (comme www.google.com), votre ordinateur demande à un serveur DNS quelle est l’adresse IP associée. Ces requêtes DNS apparaissent clairement dans Wireshark.

Pour les afficher, utilisez le filtre :

dnsEn analysant les réponses DNS, vous voyez les noms des sites que vous consultez et leur adresse IP correspondante.

b) Le trafic HTTP et HTTPS

- Pour les sites en HTTP (non sécurisé), vous pouvez voir les requêtes et même certaines informations en clair, comme les URL demandées.

- Pour les sites en HTTPS (sécurisé), les données sont chiffrées. Vous ne verrez pas le contenu, mais vous pourrez voir les adresses IP des serveurs contactés et les ports utilisés (généralement le port 443).

En combinant les requêtes DNS (pour savoir le nom du site) avec les connexions TCP vers ces adresses IP, vous pouvez dresser une liste des sites visités.

Exemple concret : analyser votre navigation sur un site web

Prenons un exemple pratique :

- Lancez une capture Wireshark.

- Ouvrez votre navigateur et allez sur un site HTTP (par exemple

http://example.com). - Arrêtez la capture après quelques secondes.

- Appliquez le filtre

httppour ne voir que le trafic HTTP. - Cliquez sur une requête GET pour voir l’URL demandée dans les détails du paquet.

- Appliquez ensuite le filtre

dnspour voir la résolution du nom de domaine en adresse IP.

Avec ces étapes, vous avez vu toutes les étapes techniques de la navigation web.

Nos conseils pour une analyse de sniffing efficace

Pour éviter d’être noyés sous trop de données :

- Capturez par sessions courtes.

- Enregistrez régulièrement vos fichiers.

- Utilisez les filtres pour isoler le trafic qui vous intéresse.

- Ne commencez pas par tout analyser : concentrez-vous sur un protocole ou une adresse IP à la fois.

Avec Wireshark, analyser le trafic réseau devient accessible, même si vous débutez. En apprenant à enregistrer vos captures, appliquer des filtres et comprendre les échanges DNS et HTTP, vous serez capables d’identifier les sites que vous consultez et de diagnostiquer de nombreux problèmes.

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?Les principaux filtre à utiliser avec Wireshark :

| Filtre Wireshark | Description / Utilisation |

|---|---|

http | Affiche tout le trafic HTTP (sur TCP port 80) — utile pour voir les pages web en clair (non chiffré). |

http.request | Montre uniquement les requêtes HTTP (GET, POST, etc.) envoyées par le client. |

tcp.port == 80 | Filtre tout le trafic TCP passant par le port 80 (HTTP classique). |

tcp.port == 443 | Filtre le trafic TCP sur le port 443 (HTTPS), mais contenu chiffré donc sans visibilité directe des requêtes. |

tls.handshake.extensions_server_name | Affiche les paquets TLS contenant le nom de domaine (SNI) demandé lors de la négociation TLS (HTTPS). |

dns | Affiche tout le trafic DNS (requêtes et réponses), souvent sur UDP port 53. |

dns.qry.name == "exemple.com" | Montre uniquement les requêtes DNS pour un nom de domaine précis (ici « exemple.com »). |

udp.port == 53 or tcp.port == 53 | Filtre tout le trafic DNS, que ce soit sur UDP ou TCP (UDP majoritaire). |

ip.addr == 192.168.1.13 | Affiche tout le trafic où l’adresse IP source ou destination est 192.168.1.13 (ta machine ou autre). |

ip.src == 192.168.1.13 | Affiche uniquement le trafic émis par la machine 192.168.1.13. |

ip.dst == 192.168.1.13 | Affiche uniquement le trafic reçu par la machine 192.168.1.13. |

tcp.analysis.retransmission | Montre les retransmissions TCP, utile pour détecter des problèmes réseau (paquets perdus, lenteurs). |

tcp.analysis.flags | Affiche les indicateurs d’analyse TCP comme retransmissions, DUP ACK, pertes, etc. |

quic | Filtre le trafic QUIC (UDP port 443), protocole HTTP/3 récent utilisé par beaucoup de sites modernes. |

icmp | Affiche le trafic ICMP, utilisé pour les commandes ping et les messages d’erreur réseau. |

arp | Montre les requêtes et réponses ARP, utiles pour résoudre les adresses IP en adresses MAC sur un réseau local. |

tcp.flags.syn == 1 and tcp.flags.ack == 0 | Filtre uniquement les paquets SYN initiaux, pour voir les débuts de connexion TCP. |

Les colonnes SOURCES et DESTINATIONS sur Wireshark

Sur Wireshark, dans les colonnes Source et Destination, vous pouvez voir les adresses IP qui communiquent entre elles. Cela permet de savoir quelle machine (IP locale) contacte quel serveur (IP distante).

Comment interpréter ?

- IP Source : généralement l’ordinateur qui envoie la requête (exemple : votre machine locale).

- IP Destination : l’adresse IP du serveur web ou autre machine distante que ta machine contacte.

Pour savoir quel site est contacté à partir d’une IP :

- Associer l’IP distante à un nom de domaine :

- Souvent, on a l’adresse IP du serveur distant (ex : 17.248.236.66).

- Cette IP peut correspondre à un serveur web, un CDN, ou un service cloud.

- On peut faire un reverse DNS (avec un outil externe comme

nslookupoudig -x) pour retrouver un nom de domaine associé à cette IP. - Attention : souvent les serveurs partagent plusieurs sites (hébergement mutualisé ou CDN), donc une IP peut servir plusieurs domaines.

- Voir les noms de domaines dans la capture :

- Avec Wireshark, on peut aussi chercher dans les paquets DNS ou dans le champ SNI des négociations TLS (filtre :

tls.handshake.extensions_server_name). - Cela donnera les noms de domaines visités, associés aux IP.

- Avec Wireshark, on peut aussi chercher dans les paquets DNS ou dans le champ SNI des négociations TLS (filtre :

Exemple concret

- Votre machine locale : 192.168.1.13

- Dans Wireshark, on voit un paquet avec : Source 192.168.1.13, Destination 17.248.236.66

- 17.248.236.66 peut être un serveur Apple (ex: iCloud).

- En regardant le SNI TLS ou la requête DNS, tu verras par exemple

gateway.icloud.com.

| Dans Wireshark | Ce que ça signifie |

|---|---|

| IP source locale | Machine qui fait la requête |

| IP destination distante | Serveur/contacté |

| Nom de domaine DNS/SNI | Site web ou service visité |

Avec Wireshark, comment reconnaître des identifiants et mots de passe sur le réseau ?

Lorsque nous utilisons Wireshark pour analyser le trafic réseau, une question importante se pose : pouvons-nous voir passer des identifiants ou mots de passe ? Et si oui, comment les reconnaître ?

Pourquoi peut-on voir des identifiants et mots de passe avec le sniffing ?

Wireshark capture tout ce qui circule sur le réseau, en clair ou chiffré. Si vous ou quelqu’un d’autre envoyez des informations sans chiffrement (comme sur un site HTTP ou un protocole non sécurisé), alors ces données transitent en texte lisible. Cela inclut parfois :

- Les noms d’utilisateur

- Les mots de passe

- Les tokens d’accès

Cela signifie que toute personne équipée d’un sniffer comme Wireshark et connectée au même réseau pourrait potentiellement intercepter ces informations.

Comment reconnaître des identifiants et mots de passe avec Wireshark ?

a) Identifier les protocoles à risque

Les identifiants sont souvent transmis via des protocoles comme :

- HTTP (sites non sécurisés)

- FTP (transfert de fichiers non chiffré)

- Telnet (connexion à distance non sécurisée)

- POP3 / IMAP / SMTP (emails en clair, si non sécurisés)

Avec Wireshark, nous devons d’abord filtrer le trafic lié à ces protocoles pour réduire la quantité de données à analyser.

Exemple de filtres simples :

- Pour HTTP :

http - Pour FTP :

ftp - Pour Telnet :

telnet - Pour POP3 :

pop - Pour SMTP :

smtp

b) Rechercher les paquets contenant des données d’authentification

Ces protocoles transmettent souvent les informations de connexion sous forme de paires clé/valeur dans les paquets, parfois nommées “username”, “password”, “user”, “pass” ou des termes similaires.

Pour les protocoles HTTP, on peut par exemple :

- Sélectionner un paquet HTTP POST (souvent utilisé pour envoyer des formulaires de connexion).

- Dans les détails du paquet, chercher dans la section “Form Data” ou “Line-based text data” les champs contenant les identifiants.

Pour FTP ou Telnet, les noms d’utilisateur et mots de passe apparaissent souvent en clair dans les paquets correspondants.

Exemple concret : détection d’un identifiant et mot de passe sur HTTP en sniffing

Supposons que vous faites une capture pendant qu’un utilisateur se connecte à un site web non sécurisé (HTTP).

- Lancez une capture sur l’interface réseau.

- Pendant la capture, réalisez une connexion sur un site HTTP (exemple fictif :

http://exemple.com/login). - Arrêtez la capture après quelques secondes.

- Appliquez le filtre

http.request.method == "POST"pour ne voir que les requêtes de formulaire. - Cliquez sur une requête POST dans la liste.

- Dans les détails, regardez la section “Form Data” où vous pouvez voir les champs envoyés, souvent avec des noms comme

username=monloginetpassword=monmdp.

Ici, les identifiants et mots de passe sont visibles en clair.

Que faire si vos identifiants apparaissent en clair ?

Si vous constatez que vos informations de connexion passent en clair, il est important de :

- Ne jamais utiliser des sites ou services non sécurisés pour transmettre des données sensibles.

- Privilégier les connexions HTTPS, où les données sont chiffrées grâce à TLS.

- Utiliser un VPN sur les réseaux publics pour sécuriser votre trafic.

- Informer votre administrateur réseau si vous analysez un réseau professionnel.

Limites (et heureusement) : quand Wireshark ne peut pas voir vos mots de passe

De nos jours, la plupart des sites web utilisent le protocole HTTPS, qui chiffre toutes les données échangées. Cela signifie que même si vous capturez les paquets, vous ne pourrez pas lire les identifiants ni mots de passe, car ils sont protégés par un chiffrement fort.

Wireshark affichera alors des paquets TLS/SSL, mais leur contenu restera incompréhensible sans clés spécifiques, que seuls les serveurs ou clients possèdent.

Avec Wireshark, nous pouvons détecter des identifiants et mots de passe seulement lorsque ces informations circulent en clair sur le réseau, ce qui est malheureusement encore fréquent sur certains protocoles ou sites non sécurisés. Savoir reconnaître ces paquets est essentiel pour comprendre les risques liés à la sécurité des données.

Nous vous conseillons toujours d’utiliser des connexions sécurisées (HTTPS, VPN) et d’éviter de transmettre des informations sensibles sur des réseaux publics non sécurisés.

Si on ne voit rien avec le filtre tcp.port == 80, c’est très normal aujourd’hui, car presque tout le trafic web est passé en HTTPS (port 443), et quasiment plus en HTTP (port 80).

Ce que ça veut dire concrètement :

- On ne verra quasiment jamais de requêtes HTTP classiques (port 80) sauf si on visite volontairement une URL en http:// (non sécurisé) ou un site très ancien.

- Les sites modernes redirigent automatiquement vers HTTPS, donc plus de trafic sur le port 80.

- Par conséquent,

tcp.port == 80ne montre rien car il n’y a pas de paquet TCP échangé sur ce port.

Pour voir ce qui se passe vraiment dans ta capture Wireshark, nous pouvons :

- Filtrer le port 443 (HTTPS) :

tcp.port == 443Nous verrons alors tout le trafic TCP chiffré des sites web.

- Repérer les noms de domaines via DNS :

dnsCar avant d’aller sur un site, ton navigateur fait une requête DNS pour traduire le nom en adresse IP. Ça t’indiquera quels sites sont potentiellement visités.

- Voir le nom de domaine SNI dans TLS :

tls.handshake.extensions_server_nameCe filtre te montrera le nom de domaine du site demandé au tout début de la connexion TLS (HTTPS), même si le contenu est chiffré.

Sniffing pour savoir comment reconnaître des messages et emails sur un réseau

Lorsque nous analysons un trafic réseau avec Wireshark, une question fréquente est : peut-on identifier les échanges de messagerie ou d’emails ? Voici un exemple concret pour vous aider à mieux comprendre.

Quels protocoles sont utilisés pour la messagerie et les emails ?

Pour commencer, il est important de savoir que la messagerie électronique s’appuie sur plusieurs protocoles réseaux, selon l’étape de l’échange :

- SMTP (Simple Mail Transfer Protocol) : utilisé pour envoyer les emails depuis un client vers un serveur, ou entre serveurs.

- POP3 (Post Office Protocol version 3) : utilisé pour récupérer les emails sur un serveur et les télécharger localement.

- IMAP (Internet Message Access Protocol) : permet de gérer les emails directement sur le serveur, avec synchronisation.

- HTTP/HTTPS : certains services de messagerie web (comme Gmail ou Outlook.com) utilisent le protocole web pour envoyer et recevoir des emails via une interface web.

- MS Exchange Protocols : dans certains environnements professionnels, des protocoles propriétaires peuvent être utilisés (plus avancés).

Comment repérer ces protocoles dans Wireshark ?

Wireshark vous permet de filtrer les paquets en fonction des protocoles pour isoler rapidement les échanges de messagerie. Pour cela, il suffit d’entrer un filtre dans la barre de filtrage en haut :

smtppour le protocole d’envoi d’emails.popoupop3pour la récupération d’emails.imappour la gestion des emails sur serveur.httpouhttpspour la messagerie web.

Cela vous permet de ne voir que les paquets liés aux échanges mails.

Reconnaître un message email dans la capture Wireshark

Lorsque vous observez un paquet SMTP, POP3 ou IMAP, vous pouvez souvent lire en clair certaines informations comme :

- Les adresses email de l’expéditeur et du destinataire.

- L’objet du message.

- Le début du corps du message (pour les emails non chiffrés).

- Les commandes spécifiques de chaque protocole (ex.

AUTH,MAIL FROM,RCPT TOen SMTP).

Par exemple, dans une session SMTP, vous verrez apparaître la ligne :MAIL FROM:<adresse@exemple.com>, puis RCPT TO:<destinataire@exemple.com>.

Dans les protocoles POP3 et IMAP, vous pouvez aussi voir des commandes comme USER, PASS (identifiants), ou RETR(récupération d’un message).

Exemple concret : analyser un échange SMTP

Imaginons que vous capturiez le trafic d’un ordinateur qui envoie un email via SMTP (sur le port 25 ou 587).

- Lancez une capture Wireshark.

- Envoyez un email depuis le client configuré.

- Arrêtez la capture.

- Appliquez le filtre

smtp. - Sélectionnez un paquet contenant la commande

MAIL FROM. - Dans le détail du paquet, vous verrez les adresses d’expéditeur et de destinataire, ainsi que le contenu du message (si non chiffré).

Limites liées au chiffrement (et encore heureusement !)

Aujourd’hui, la plupart des échanges de messagerie sont protégés par des protocoles sécurisés comme SMTP over TLS, IMAP over SSL, ou via des interfaces web HTTPS. Dans ces cas, Wireshark voit les paquets chiffrés et ne peut pas afficher le contenu des messages.

Vous verrez alors des paquets TLS/SSL qui cachent les données réelles, ce qui est une bonne nouvelle pour la confidentialité.

Avec Wireshark, nous pouvons reconnaître les messages de messagerie ou d’email en filtrant les protocoles dédiés (SMTP, POP3, IMAP) et en observant les commandes et contenus transmis. Cette méthode est accessible même aux débutants, mais la lecture des contenus est possible uniquement si les communications ne sont pas chiffrées.

Nous vous recommandons toujours d’utiliser des connexions sécurisées pour protéger vos échanges de messagerie.

Appliquer un filtre pour isoler les emails

- Dans la barre de filtre en haut, tapez

smtpsi vous voulez voir les emails envoyés. - Pour voir les emails reçus, tapez

popouimapselon le protocole utilisé par votre client mail. - Validez avec Entrée.

Wireshark affichera uniquement les paquets liés à ces protocoles.

Analyser les paquets

- Parcourez la liste des paquets filtrés.

- Cliquez sur un paquet contenant des commandes importantes comme

MAIL FROM,RCPT TO(en SMTP) ouUSER,PASS(en POP/IMAP). - Dans la partie “Détails du paquet” (milieu de l’écran), développez les sections pour voir les adresses email, les objets des messages, ou même une partie du contenu si non chiffré.

Conseils importants

- Privilégiez un réseau privé pour cette capture afin d’éviter de capturer trop de trafic inutile.

- Soyez conscient des questions de confidentialité : ne capturez pas des données qui ne vous appartiennent pas sans autorisation.

- La plupart des clients mail modernes utilisent aujourd’hui le chiffrement (SSL/TLS), ce qui rendra le contenu des emails invisible dans Wireshark.

Comment reconnaître un cookie de session ou un token ?

Quand nous naviguons sur internet, les cookies de session et les tokens sont des éléments essentiels qui permettent de nous identifier et de garder notre connexion active. Il est possible de repérer ces informations dans les échanges réseau grâce au sniffing, à condition de savoir où et comment les chercher.

Qu’est-ce qu’un cookie de session ou un token ?

Avant d’entrer dans Wireshark, clarifions ces notions :

- Un cookie de session est une petite donnée que le serveur envoie à votre navigateur pour « se souvenir » de vous pendant une session de navigation. Cela évite que vous ayez à vous reconnecter à chaque page.

- Un token est une sorte de clé numérique souvent utilisée dans les API et les applications web modernes pour authentifier un utilisateur et sécuriser les échanges.

Ces deux éléments servent à maintenir votre identité active sans demander vos identifiants en permanence.

Où trouve-t-on les cookies et tokens dans le trafic réseau ?

Lors d’une communication entre votre navigateur et un serveur web, ces informations circulent dans les entêtes HTTP :

- Le serveur envoie un cookie au navigateur via l’en-tête

Set-Cookie. - Le navigateur renvoie ce cookie dans les requêtes suivantes via l’en-tête

Cookie. - Les tokens, quant à eux, sont souvent transmis dans l’en-tête

Authorization(par exempleBearer <token>) ou parfois dans l’URL ou le corps des requêtes.

Comment repérer un cookie ou un token avec Wireshark ?

Étape 1 : Filtrer le trafic HTTP ou HTTPS (si possible)

- Dans Wireshark, utilisez le filtre

httppour voir les échanges HTTP non chiffrés. - Pour le HTTPS, le contenu est chiffré, donc vous ne pourrez pas lire directement les cookies ou tokens sans déchiffrement spécifique.

Étape 2 : Chercher les en-têtes Set-Cookie ou Cookie

- Regardez les paquets HTTP contenant des requêtes ou réponses.

- Cliquez sur un paquet HTTP.

- Dans la zone des détails du paquet, développez la section Hypertext Transfer Protocol.

- Cherchez les lignes qui contiennent

Set-Cookie:(dans une réponse serveur) ouCookie:(dans une requête client).

Vous verrez alors une chaîne de texte qui correspond au cookie, par exemple :Set-Cookie: sessionid=abc123xyz; Path=/; HttpOnly

Étape 3 : Identifier les tokens

- Dans les requêtes HTTP, cherchez l’en-tête

Authorization:qui peut contenir un token, souvent précédé deBearer. - Exemple :

Authorization: Bearer eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...

4. Exemple concret : analyser un cookie de session dans Wireshark

Imaginons que vous naviguez sur un site non sécurisé (HTTP).

- Démarrez une capture Wireshark sur votre interface réseau.

- Accédez au site web.

- Arrêtez la capture.

- Appliquez le filtre

http. - Parcourez les paquets et trouvez une réponse serveur contenant l’en-tête

Set-Cookie. - Notez la valeur du cookie (ex :

sessionid=abc123xyz). - Cherchez ensuite une requête client ultérieure où ce cookie est renvoyé dans l’en-tête

Cookie.

Ainsi, vous voyez comment le serveur attribue un cookie, et comment le navigateur l’utilise pour s’authentifier.

5. Pourquoi ces éléments sont importants ?

Les cookies de session et tokens sont la clé pour garder une session ouverte sans que vous ayez à saisir votre mot de passe à chaque action. Ils permettent aussi de protéger l’accès à vos données personnelles et gérer les autorisations dans les applications web.

Attention, si quelqu’un intercepte ces cookies ou tokens (par exemple sur un réseau non sécurisé), il peut potentiellement usurper votre identité.

6. Comment se protéger ?

Pour vous protéger :

- Utilisez toujours des sites en HTTPS qui chiffrent les cookies et tokens.

- Ne vous connectez pas à des réseaux publics non sécurisés sans VPN.

- Soyez vigilant aux attaques de type « session hijacking » (vol de session).

Avec Wireshark, nous pouvons repérer les cookies de session et tokens en cherchant dans les en-têtes HTTP les informations Set-Cookie, Cookie et Authorization.

Ces éléments sont essentiels pour maintenir votre connexion et sécuriser vos échanges, mais leur interception peut représenter un risque. La bonne utilisation du chiffrement HTTPS et des bonnes pratiques de sécurité sont donc indispensables.

Ce que Wireshark vous permet vraiment de faire aujourd’hui

En explorant ensemble les nombreuses facettes de Wireshark, nous avons découvert qu’il s’agit d’un outil extrêmement puissant pour analyser et comprendre le trafic réseau. Que vous soyez débutant ou utilisateur avancé, Wireshark vous offre la possibilité de :

- Capturer en temps réel les paquets qui transitent sur votre réseau et les examiner en détail.

- Identifier les protocoles utilisés (HTTP, DNS, SMTP, TLS, etc.) et comprendre leur rôle dans les communications.

- Reconnaître des éléments sensibles comme les identifiants, mots de passe, cookies de session ou tokens, lorsque ces derniers circulent en clair.

- Diagnostiquer des problèmes de connexion, détecter des échanges suspects ou non sécurisés, et mieux sécuriser vos usages.

Cependant, il est important de bien garder en tête que la sécurisation moderne du web repose sur le chiffrement(HTTPS, TLS, VPN, etc.). Aujourd’hui, la plupart des échanges importants sont protégés, ce qui rend leur interception beaucoup plus complexe. Wireshark vous montrera alors des paquets chiffrés, vous empêchant d’accéder directement aux contenus confidentiels — ce qui est une très bonne chose pour votre sécurité.

En résumé, Wireshark est avant tout un formidable outil pédagogique et d’analyse réseau. Il vous permet de mieux comprendre ce qui se passe « sous le capot » de votre connexion internet, de détecter des failles ou mauvaises configurations, mais il ne remplace pas les bonnes pratiques de sécurisation indispensables à notre époque.

Pour protéger vos données, privilégiez toujours :

- Des connexions sécurisées en HTTPS.

- L’usage de VPN sur les réseaux publics.

- Une vigilance accrue quant aux informations que vous partagez en ligne.

Nous espérons que ce guide vous a donné les clés pour démarrer avec Wireshark et mieux appréhender la sécurité de vos communications réseau. N’hésitez pas à poursuivre votre apprentissage, car comprendre votre réseau, c’est déjà agir pour une meilleure sécurité.

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi