Vous avez déjà posté une photo sur internet ? Méfiez-vous car chaque fichier numérique cache une face sombre, une sorte de journal de bord invisible appelé métadonnées. Nous allons apprendre à extraire ces méta-données d’un fichier ou d’une photo avec ExifTool, le couteau suisse du terminal pour révéler ce que vos fichiers peuvent révéler.

- Transformer votre terminal en scanner avec ExifTool pour déceler les secrets techniques et géographiques dissimulés dans des fichiers.

- Maîtrisez l’art de l’anonymat numérique en supprimant définitivement les métadonnées avant de partager vos documents ou vos photos en ligne.

- Développez des réflexes de professionnels de l’enquête OSINT pour identifier l’origine, l’auteur et l’historique de n’importe quel contenu numérique.

Ce tutoriel va vous transformer en expert de l’analyse invisible. Attachez votre ceinture, ouvrez votre terminal, et plongeons dans les entrailles de vos documents.

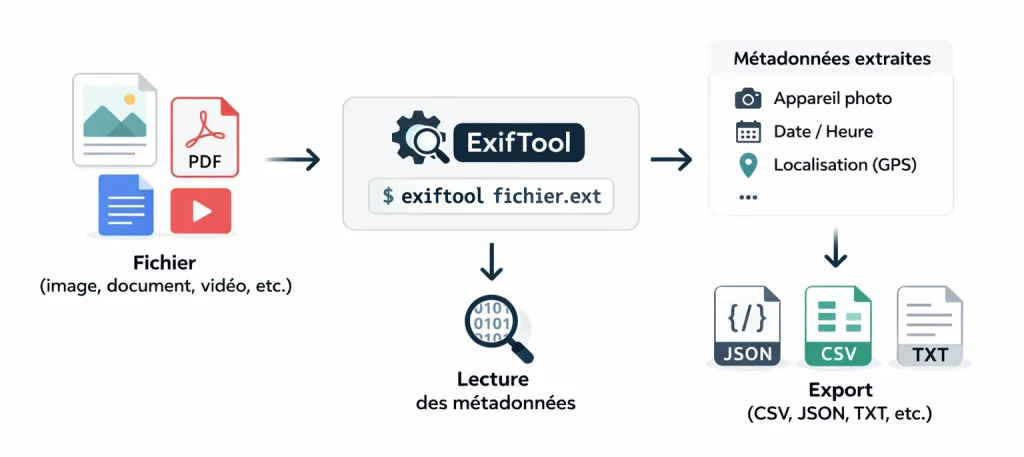

C’est quoi ExifTool et à quoi ça sert ?

Pour faire simple, ExifTool est un programme informatique gratuit et open-source. Sa mission est unique mais colossale : lire, écrire et modifier les informations cachées dans vos fichiers : les métadonnées.

Imaginez que chaque photo ou PDF soit une lettre. Le contenu de la lettre est ce que vous voyez à l’écran, mais l’enveloppe contient le nom de l’expéditeur, l’heure du cachet de la poste, et parfois même l’adresse précise du bureau de poste. ExifTool est l’outil qui vous permet d’ouvrir l’enveloppe sans même toucher à la lettre.

Il ne possède pas de boutons colorés ni de fenêtres classiques. Tout se passe dans le terminal, cette fameuse boîte noire où l’on tape des lignes de commande. Ne fuyez pas ! C’est justement cette absence d’interface graphique qui lui donne une puissance et une rapidité que les logiciels classiques n’auront jamais.

Une métadonnée est une information cachée dans un fichier.

Par exemple : la date de prise de vue, le modèle de l’appareil photo, ou même la position GPS.

La liste des fichiers compatibles avec ExifTool

On fait souvent l’erreur de croire qu’ExifTool ne sert qu’aux photos (le format JPEG).

C’est un mythe. Ce logiciel est un monstre de polyvalence capable d’analyser plus de 100 formats différents. Voici un tableau pour vous donner une idée de l’étendue de ses pouvoirs :

| Famille de fichiers | Formats courants | Ce qu’on peut y dénicher |

| Photographie | JPEG, PNG, TIFF, WEBP | Modèle du téléphone, réglages de l’objectif, flash utilisé. |

| Photo Professionnelle | CR2 (Canon), NEF (Nikon), ARW (Sony), RAW | Numéro de série de l’appareil, nombre de clics effectués. |

| Bureautique | PDF, DOCX, XLSX, PPTX | Nom de l’auteur, logiciel de création, date de modification. |

| Vidéo | MP4, MOV, AVI, MKV | Date de capture, coordonnées GPS du tournage, durée. |

| Audio | MP3, FLAC, OGG | Nom de l’artiste, album, année de sortie. |

| Système | EXE, DLL | Version du programme, droits d’auteur, nom d’origine. |

Comme vous le voyez, que vous analysiez un tableur Excel de votre entreprise ou une musique téléchargée, ExifTool aura toujours quelque chose à vous raconter.

Installer ExifTool simplement avec Homebrew

Si vous utilisez un Mac (macOS) ou Linux, la méthode la plus simple pour installer des outils de sécurité est d’utiliser Homebrew. C’est ce qu’on appelle un gestionnaire de paquets : il s’occupe de télécharger, d’installer et de mettre à jour vos logiciels à votre place.

Étape 1 : Vérifier ou installer Homebrew

Si vous n’avez pas encore Homebrew, ouvrez votre terminal et collez cette ligne :

/bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"👉 Pour aller plus loin : HomeBrew, le guide complet et Liste des commandes essentielles du terminal

Étape 2 : L’installation d’ExifTool

Une fois que Homebrew est prêt, l’installation d’ExifTool devient un jeu d’enfant. Tapez simplement la commande suivante et appuyez sur Entrée :

brew install exiftoolLe système va mouliner quelques secondes pour récupérer les fichiers nécessaires.

Étape 3 : La confirmation

Pour être certain que tout fonctionne et que vous êtes prêt à passer à l’action, tapez :

exiftool -verSi un numéro s’affiche (par exemple 13.50), félicitations ! Vous venez d’installer l’un des outils les plus respectés du milieu de la cybersécurité.

👉 Pour en savoir plus : Les outils OSINT indispensables

Les commandes principales pour utiliser Exiftool

Maintenant que l’outil est bien au chaud dans votre ordinateur, passons aux choses sérieuses. Utiliser exiftool demande de connaître quelques mots de vocabulaire spécifiques. On appelle cela des « arguments » ou des « options ».

1. La lecture simple : Le scanner universel

C’est la commande de base. Vous voulez savoir ce que cache une photo nommée « vacances.jpg » ?

exiftool vacances.jpgIci, le terminal va vous sortir une liste interminable d’informations. Vous y verrez la date, l’heure, mais aussi parfois le nom du logiciel de retouche utilisé (comme Photoshop ou Canva). C’est la porte d’entrée pour toute analyse.

2. Cibler une information précise

Parfois, on n’a pas envie de lire 200 lignes. Si vous cherchez uniquement à savoir avec quel appareil la photo a été prise, soyez direct :

exiftool -Model vacances.jpgLe terminal vous répondra sobrement :

Model : iPhone 15 ProPratique, non ? Vous pouvez faire la même chose pour l’auteur d’un PDF :

exiftool -Author document_confidentiel.pdf3. Extraire les coordonnées GPS

C’est la commande favorite des enquêteurs. Si la photo contient des données de géolocalisation, cette ligne les fera apparaître :

exiftool -gps:all vacances.jpgSi des chiffres s’affichent, il vous suffit de les copier-coller dans Google Maps pour voir exactement où se tenait la personne au moment du clic. C’est ici que l’on réalise l’importance de la vie privée.

4. La commande pour tout scanner

Si vous avez un dossier rempli de fichiers divers, vous n’avez pas besoin de les ouvrir un par un. Utilise cette commande :

exiftool -r -v0 ./mon_dossier-r: Cherche récursivement dans tous les sous-dossiers.-v0: Affiche les informations de manière concise.

Comment nettoyer un fichier avec ExifTool : Reprenez le contrôle

Après avoir vu tout ce qu’un fichier peut révéler sur vous, vous avez sans doute une petite sueur froide. C’est normal. La bonne nouvelle, c’est qu’ExifTool n’est pas seulement un outil de lecture ; c’est aussi une gomme très puissante.

Imaginez que vous deviez envoyer votre CV en format PDF à un recruteur, ou poster une photo de votre nouveau setup informatique sur un forum. Vous n’avez pas forcément envie que le monde entier sache que votre document a été créé sur un ordinateur nommé « PC-DE-KEVIN-GAMER » ou que votre photo contient les coordonnées GPS de votre domicile.

La commande de nettoyage radical

Pour supprimer absolument toutes les métadonnées d’un fichier (on appelle cela « stripper » le fichier), utilisez cette commande dans votre terminal :

Des formations informatique pour tous !

Débutant ou curieux ? Apprenez le développement web, le référencement, le webmarketing, la bureautique, à maîtriser vos appareils Apple et bien plus encore…

Formateur indépendant, professionnel du web depuis 2006, je vous accompagne pas à pas et en cours particulier, que vous soyez débutant ou que vous souhaitiez progresser. En visio, à votre rythme, et toujours avec pédagogie.

Découvrez mes formations Qui suis-je ?exiftool -all= mon_image.jpgAttention au détail qui tue : Il n’y a pas d’espace après le signe =, mais il y a bien un espace entre l’outil et l’argument. Cette commande va créer une copie de votre fichier original (nommée mon_image.jpg_original) et générer une version totalement propre de votre fichier. C’est la méthode la plus sûre pour protéger votre anonymat avant une publication web.

Un nettoyage plus chirurgical

Parfois, vous voulez garder certaines informations (comme la date de prise de vue) mais supprimer le reste. Vous pouvez alors cibler uniquement le GPS :

exiftool -gps:all= ma_photo.pngC’est simple, rapide et terriblement efficace. Vous venez de transformer un mouchard potentiel en un simple fichier inoffensif.

ExifTool au service de l’OSINT

L’OSINT (Open Source Intelligence), ou l’art de collecter des renseignements en sources ouvertes, est le domaine où ExifTool devient une véritable arme de détective. Pour un enquêteur numérique, chaque métadonnée est un indice qui peut mener à l’identification d’une cible.

Pourquoi l’utiliser en OSINT ?

Le but est souvent de relier un fichier anonyme à une identité réelle ou à un lieu géographique. Voici comment les professionnels procèdent :

- Le recoupement d’identités : En analysant plusieurs PDF provenant d’une même organisation, on finit par trouver des noms d’utilisateurs récurrents. Si un document « Rapport_Financier.pdf » a pour auteur

jdupont, l’enquêteur peut alors chercher ce pseudonyme sur LinkedIn ou Twitter. - La chronologie des faits : Les métadonnées contiennent souvent plusieurs dates : la création, la modification, et parfois même la date d’impression. Cela permet de vérifier si un document a été falsifié ou s’il a été créé après la date officielle annoncée.

- La détection de logiciels : Savoir qu’un pirate a utilisé une version spécifique de Linux pour créer un fichier malveillant aide les services de renseignement à dresser son profil technique.

En OSINT, ExifTool est donc utilisé pour collecter des indices sur une personne ou une organisation sans jamais interagir directement avec elle. C’est de la reconnaissance passive.

- Géolocalisation : Extraire les coordonnées GPS d’une photo postée sur les réseaux sociaux ou un site web pour trouver l’adresse d’un bureau ou d’un domicile.

- Identification technique : Déterminer quel modèle d’appareil photo ou de smartphone a été utilisé (utile pour vérifier l’authenticité d’une preuve).

- Analyse de documents publics : Télécharger les PDF d’une mairie ou d’une entreprise pour voir qui a créé le document (nom d’utilisateur) et quand.

Exemple concret d’enquête

Imaginez une photo de fuite de données (un « leak ») postée anonymement. L’enquêteur télécharge l’image et lance la commande magique :

exiftool -SerialNumber -LensID photo_leak.jpgS’il obtient le numéro de série de l’appareil photo, il peut fouiller des bases de données de photographes ou des sites comme StolenCameraFinder. Il pourrait alors découvrir que cet appareil appartient à un employé spécifique de l’entreprise visée. Le voile de l’anonymat vient de se déchirer.

Autre exemple

Imaginez un audit sur une entreprise. Vous lancez cette commande sur leur catalogue PDF :

exiftool -Creator -Producer -Software catalogue.pdfSi le résultat est :

- Creator:

admin_lan - Producer:

Microsoft Word 2010 - Software:

macOS 10.15.7

Vous venez de gagner un temps fou : Vous savez qu’il y a un compte nommé « admin_lan », qu’ils utilisent des Macs, mais qu’ils travaillent avec des versions de logiciels bureautiques potentiellement vieilles. C’est une mine d’or pour du Phishing ciblé.

Utilisation secondaire : Le Pentesting pour les tests d’intrusion

Si l’OSINT s’occupe de l’enquête, le Pentesting s’occupe de l’attaque (éthique, bien sûr). Ici, ExifTool intervient lors de la phase de reconnaissance technique.

L’énumération de l’infrastructure

Lorsqu’un pentester audite une entreprise, il va « aspirer » tous les documents publics du site client. En passant ces fichiers à la moulinette d’ExifTool dans son terminal, il cherche des pépites :

- Les chemins réseau (Paths) : Parfois, un document garde en mémoire l’endroit où il était stocké sur le serveur (ex:

Z:\Serveur_Archives\RH\Salaires\). Cela donne au pentester une carte précise de l’architecture interne du réseau sans même y avoir mis les pieds. - Les logiciels vulnérables : Si tous les PDF sont générés par « Acrobat Distiller 8.0 », le pentester sait que le parc logiciel est obsolète et qu’il existe probablement des failles de sécurité exploitables sur les postes de travail.

Pourquoi c’est « secondaire » en Pentest ?

Attention, il reste indispensable, mais son rôle est différent :

- En Pentest, c’est un outil de « Post-Exploitation » ou de « Reconnaissance Technique ».

- Il sert à confirmer une vulnérabilité de type Information Leakage (fuite de données).

- C’est souvent une « petite » trouvaille dans un rapport de 50 pages, alors qu’en OSINT, une métadonnée peut être la clé de voûte de toute votre enquête.

L’attaque par injection

Plus rare mais fascinant : certains serveurs web traitent automatiquement les images que vous téléchargez (pour créer des miniatures par exemple). Un pentester peut essayer d’injecter du code malveillant directement dans les champs de métadonnées d’une image. Si le serveur lit ces données sans les vérifier, le code pourrait s’exécuter. C’est ce qu’on appelle une injection via métadonnées.

Automatiser ExifTool : Le traitement par lot

Jusqu’ici, nous avons analysé les fichiers un par un. C’est amusant, mais dans la vraie vie d’un expert OSINT ou d’un Pentester, on se retrouve souvent face à des milliers de documents. Heureusement, ExifTool excelle dans le travail de groupe.

Scanner tout un dossier d’un coup

Imaginez que vous ayez téléchargé 200 PDF depuis le site d’une entreprise. Au lieu de les ouvrir un par un, utilisez cette commande dans votre terminal :

exiftool -T -Author -Software *.pdf > resultats.txt-T: Formate le résultat sous forme de tableau propre.*.pdf: Dit à l’outil de prendre tous les fichiers finissant par .pdf.> resultats.txt: Au lieu d’afficher tout sur l’écran, cela crée un fichier texte contenant toutes vos découvertes.

En un clin d’œil, vous obtenez une liste de tous les auteurs et logiciels utilisés par l’entreprise cible. C’est l’efficacité brute du terminal.

Trier les photos par date automatiquement

ExifTool peut aussi ranger un dossier ! Vous pouvez renommer des milliers de photos en fonction de leur date de création réelle :

exiftool '-FileName<CreateDate' -d %Y%m%d_%H%M%S%%-c.%%e ./mon_dossierCette commande un peu barbare va renommer chaque photo sous la forme « AnnéeMoisJour_HeureMinuteSeconde ». C’est le genre de gain de temps qui rend cet outil indispensable.

Les 5 commandes à absolument connaître

Si on devait résumer pour un débutant :

# Affiche TOUTES les métadonnées contenues dans le fichier

# (date, appareil photo, dimensions, GPS, logiciel utilisé, etc.)

exiftool fichier.jpg

# Affiche uniquement les métadonnées liées au GPS

# (latitude, longitude, altitude… si elles existent)

# L’astérisque (*) signifie "tout ce qui commence par gps"

exiftool -gps* fichier.jpg

# Exporte les métadonnées au format JSON

# Très utile pour les scripts, l’automatisation ou l’analyse OSINT

exiftool -json fichier.jpg

# Analyse tous les fichiers d’un dossier

# L’option -r signifie "récursif" : il scanne aussi les sous-dossiers

exiftool -r dossier/

# Supprime TOUTES les métadonnées du fichier

# Attention : ExifTool crée une copie de sauvegarde par défaut

# (ex: fichier.jpg_original)

exiftool -all= fichier.jpgTableau récapitulatif des commandes essentielles d’ExifTool

Pour vous faciliter la vie, voici un aide-mémoire que vous pouvez garder sous le coude.

| Objectif | Commande à taper dans le terminal |

| Lire tout | exiftool fichier.jpg |

| Extraire le GPS | exiftool -gps:all fichier.jpg |

| Voir l’auteur (PDF/Doc) | exiftool -Author document.pdf |

| Supprimer TOUT | exiftool -all= fichier.jpg |

| Supprimer le GPS uniquement | exiftool -gps:all= fichier.jpg |

| Analyser un dossier entier | exiftool ./nom_du_dossier |

| Sauvegarder en CSV | exiftool -csv ./dossier > infos.csv |

| Vérifier la version | exiftool -ver |

Au-delà de la technique

Maîtriser ExifTool, ce n’est pas seulement apprendre des lignes de commande par cœur ou savoir manipuler un terminal. C’est avant tout développer une nouvelle paire de lunettes pour regarder le monde numérique. Vous avez désormais conscience que chaque pixel, chaque lettre d’un document, traîne derrière lui une ombre d’informations souvent trop bavardes.

En apprenant à lire ces traces, vous devenez un acteur plus averti de votre propre sécurité. En apprenant à les effacer, vous reprenez le contrôle sur votre vie privée. L’OSINT et le Pentesting ne sont que les deux faces d’une même pièce : la quête de la vérité technique. Alors, la prochaine fois qu’on vous enverra un document « anonyme », vous saurez quoi faire. Ouvrez votre terminal, lancez ExifTool, et laissez les fichiers vous raconter leur véritable histoire. Bonne chasse aux données !

Fondateur de l’agence Créa-troyes, affiliée France Num

Intervenant en Freelance.

Contactez-moi